Maintenant que notre smartphone est plus à même de résister à l'aspiration de vos données personnelles, l'heure est venue de s'attaquer à l'autre gros morceau : notre ordinateur.

Si, comme on l'a vu précédemment, les connexions à Internet depuis les mobiles excèdent celles des ordinateurs au niveau mondial, ces derniers ne sont bien entendu pas épargnés par les atteintes à notre vie privée.

Si vous n'avez pas lu l'épisode précédent de notre dossier, rappelons que la première étape à franchir pour sécuriser ses données est de faire un énorme nettoyage de printemps sur votre activité en ligne. Suppression des comptes inutilisés, modification des mots de passe et activation de l'authentification à double facteur doivent être les premières actions à mener pour reprendre le contrôle sur vos datas et vous prémunir de fuites éventuelles.

Rappelons enfin que la notion de confidentialité n'est finalement pas si éloignée de celle de sobriété numérique. Moins on utilise Internet (ou du moins de services différents), moins on laisse traîner de miettes derrière soi.

Faites (une nouvelle fois...) le tri

On prend les mêmes... Et on recommence ! Enfin, pas tout à fait. Car si l'immense majorité des conseils prodigués pour les smartphones sont aussi valables pour un ordinateur, une plus grande variété de paramètres peuvent ici rentrer en ligne de compte.Vous l'aurez compris : il vous faudra, dans tous les cas, commencer par faire un tri en profondeur sur votre ordinateur. Désinstallez les programmes qui ne vous servent plus, et privilégiez les alternatives libres (nous en listerons une sélection dans la dernière partie du dossier) pour avoir l'esprit tranquille.

Windows 10 : un OS particulièrement gourmand en données privées

Le système d'exploitation de Microsoft est un véritable trou noir à données personnelles. Cela dit, nous allons voir comment essuyer les plâtres et tenter de retrouver une certaine sérénité.

Se débarrasser de la télémétrie

L'une des épines les plus gênantes dans le plus le pied de nos ordinateurs en matière de vie privée est la télémétrie. Ces données techniques et de diagnostic ont beau être a priori inoffensives, elles permettent malgré tout d'informer qui les observe de ce que vous faites sur votre machine.Par chance, il est très facile de s'en débarrasser — et ce quel que soit votre système d'exploitation.

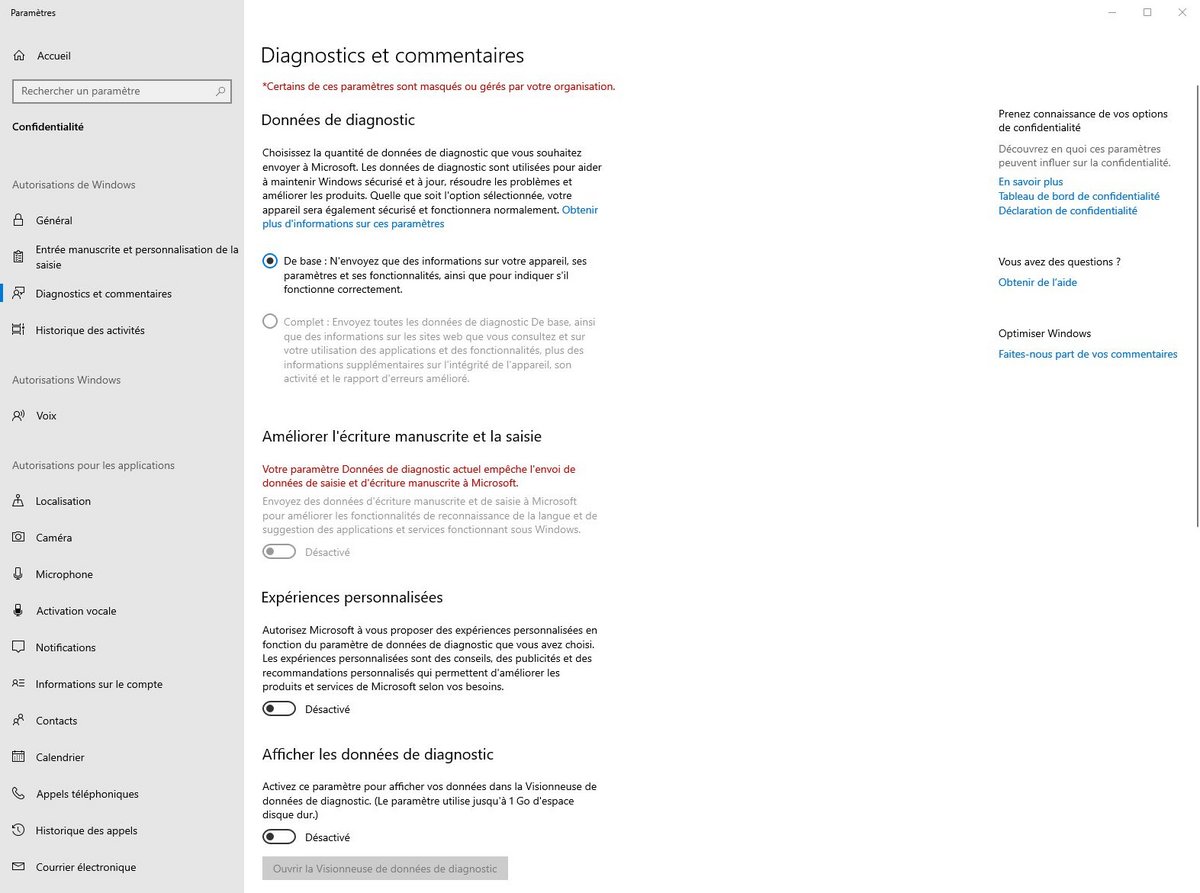

Sur Windows 10, rendez-vous dans Paramètres > Confidentialité > Diagnostics et commentaires. Optez pour un partage des données de diagnostic « De base » (le refus n'est pas une option...), et désactivez les options relatives à l'amélioration de l'écriture manuscrite et la saisie, ainsi que les « expériences personnalisées ».

Plus bas sur la page, demandez également la suppression des données de diagnostic préalablement récupérées par Microsoft.

Désactiver l'Advertising ID

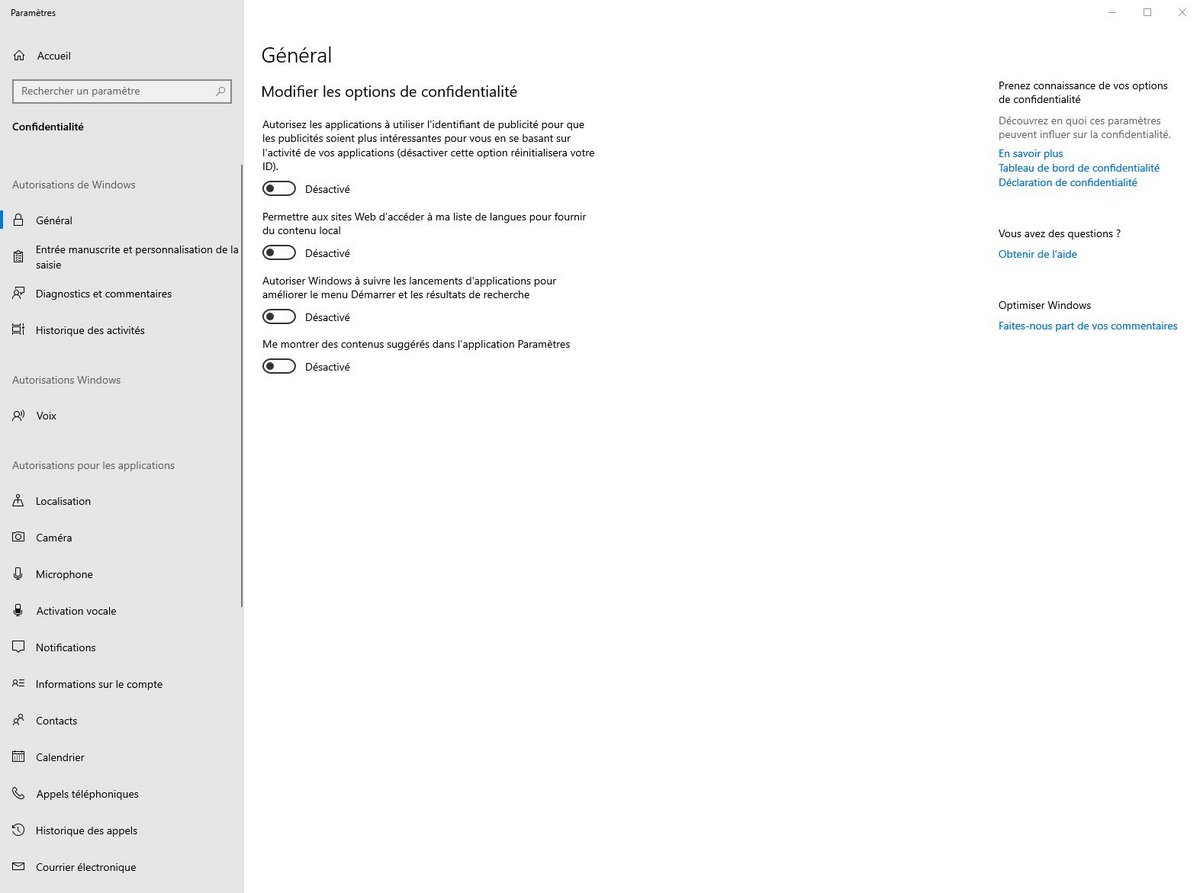

Exactement comme sur un smartphone, un ordinateur équipé de Windows 10 est pourvu d'un Advertising ID, qui sert aux annonceurs à identifier précisément votre appareil parmi tous les autres.Microsoft laisse néanmoins le choix de désactiver ce fingerprinting, alors ne nous privons pas. Toujours dans Paramètres > Confidentialité, revenez dans l'onglet « Général » et décochez purement et simplement les quatre options.

Notez que la désactivation de l'Advertising ID a aussi pour effet de le réinitialiser.

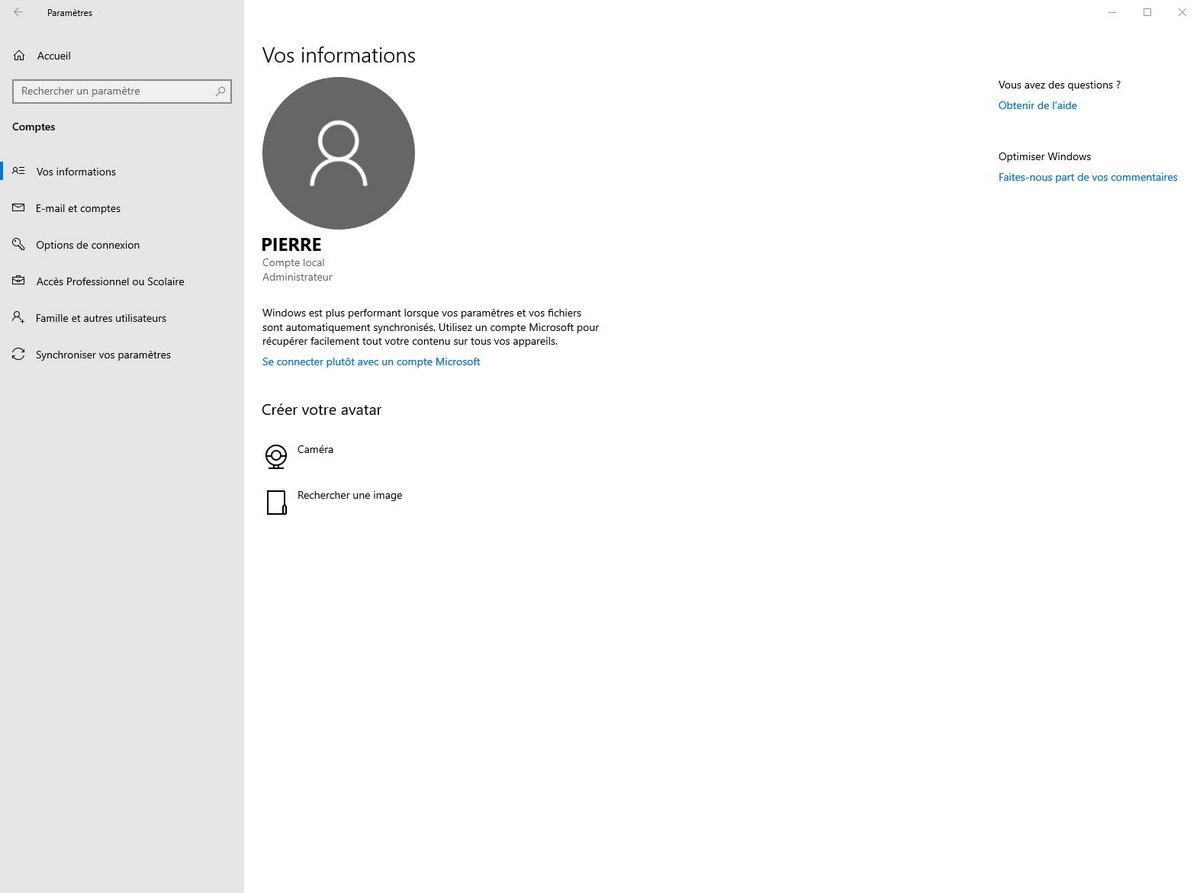

Optez pour un compte local plutôt qu'un identifiant Microsoft

Vous l'ignorez peut-être, mais rien ne vous oblige à vous identifier à Windows 10 avec un compte Microsoft. Désireuse d'uniformiser ses plateformes, l'entreprise vous force un peu la main, notamment en vantant les mérites de la synchronisation dans le Cloud.Mais il va sans dire que si vous restez connecté en permanence à votre compte Microsoft, tout ce que vous faites sur votre ordinateur est ensuite enregistré dans le grand registre de votre compte, ce qui n'est évidemment pas souhaitable dans une démarche de reprise de contrôle sur ses données.

Pour vous déconnecter et passer sur un compte local, rendez-vous dans Paramètres > Comptes > Vos informations. Ici, un lien vous proposera de vous connecter « plutôt avec un compte local ».

Signalons toutefois que ce faisant, vous perdrez la synchronisation de vos documents avec vos autres appareils connectés à votre compte Microsoft.

Aussi, et à l'instar de Google, Microsoft propose un tableau de bord permettant de passer en revue les données personnelles qu'il a collectées sur vous. Pour y accéder, connectez-vous à votre compte Microsoft à cette adresse, et supprimez les historiques si vous le souhaitez.

« Hey Cortana, va voir ailleurs si j'y suis »

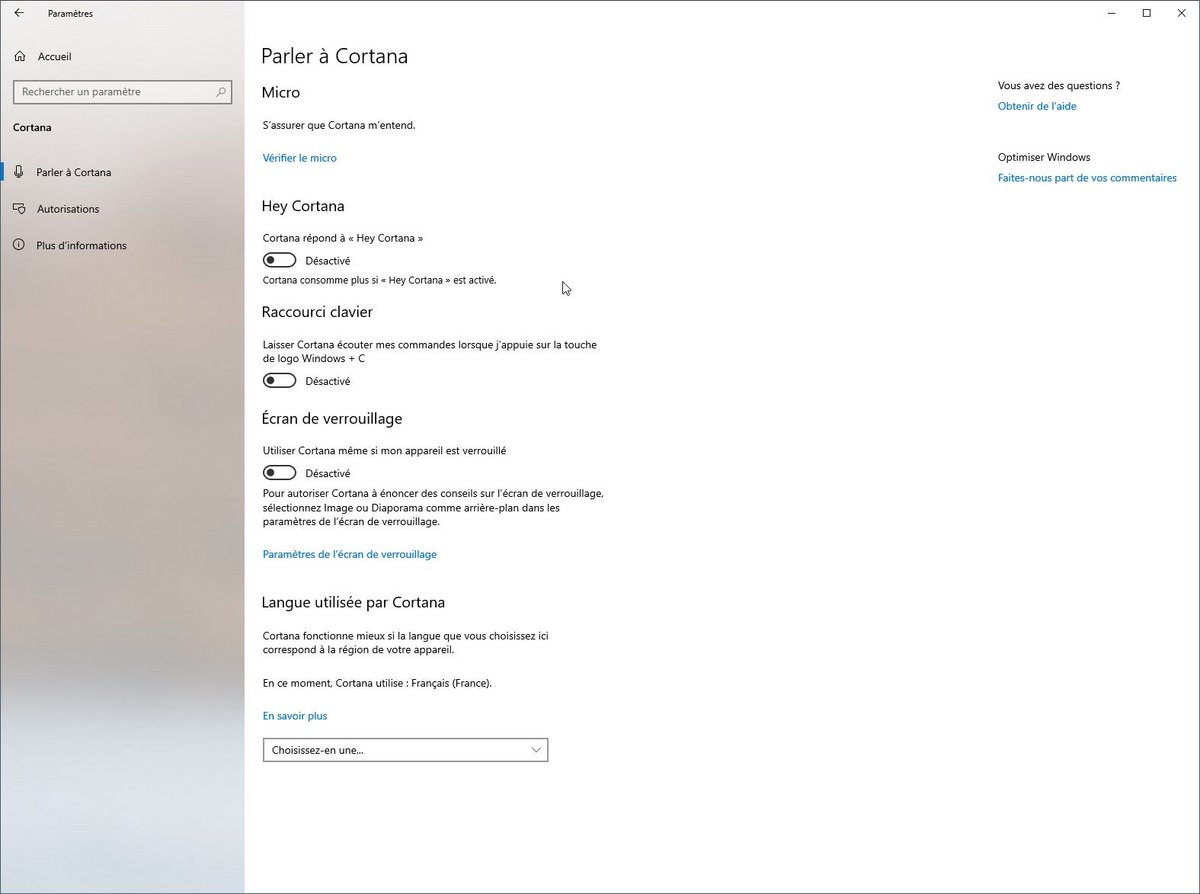

L'assistante vocale de Microsoft a beau s'être grandement améliorée au fil des ans, elle est toujours aussi intrusive — et de plus en plus difficile à désactiver.Il faut comprendre que, Cortana faisant partie intégrante de l'écosystème Windows, elle prend désormais racine dans les registres les plus profonds du système d'exploitation. Pour s'en débarrasser, il faudra donc passer par plusieurs étapes.

La première est simple. Rendez-vous dans Paramètres > Cortana, et désactivez l'intégralité des options de la page qui s'affiche à vous. Dans le panneau à gauche, cliquez ensuite sur « Autorisations », puis « Gérer les informations auxquelles Cortana peut accéder à partir de cet appareil ». Décochez tout.

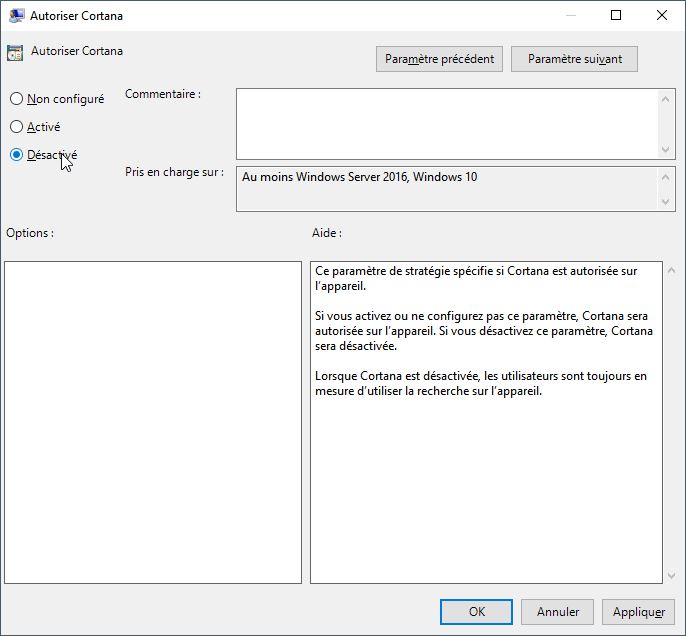

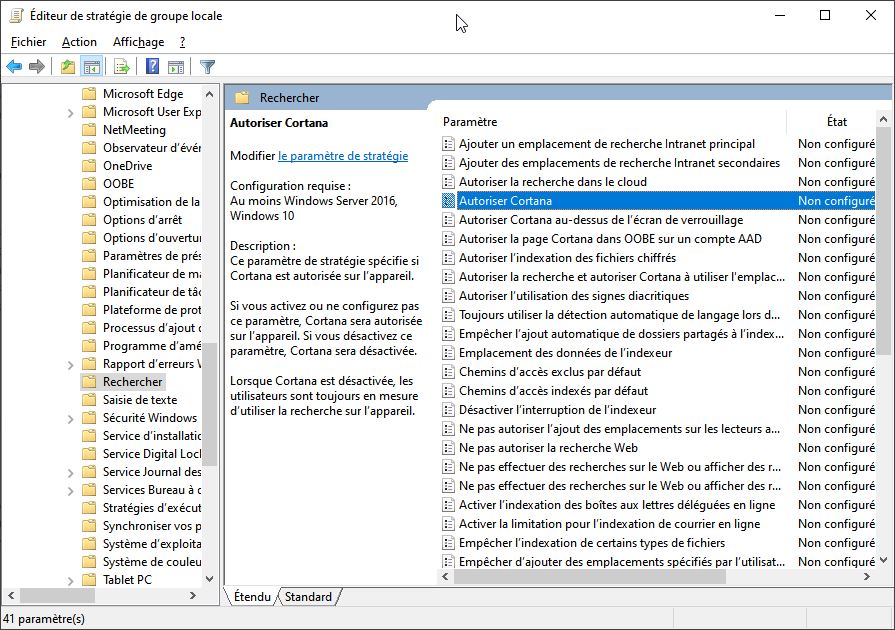

Ce n'est pas fini. Cortana est toujours là, quelque part. Pour la débusquer, il faut aller fouiner dans l'éditeur de stratégie de groupe. Pour y accéder, tapez simplement « groupe » dans l'espace de recherche intégré à la barre des tâches.

Dans cette fenêtre qui s'ouvre, suivez le chemin suivant : Configuration ordinateur > Modèles d'administration > Composants Windows > Rechercher > Autoriser Cortana. Double-cliquez sur cette fiche, et optez pour « Désactiver ».

Il ne nous reste alors plus qu'à lui souhaiter une belle retraite.

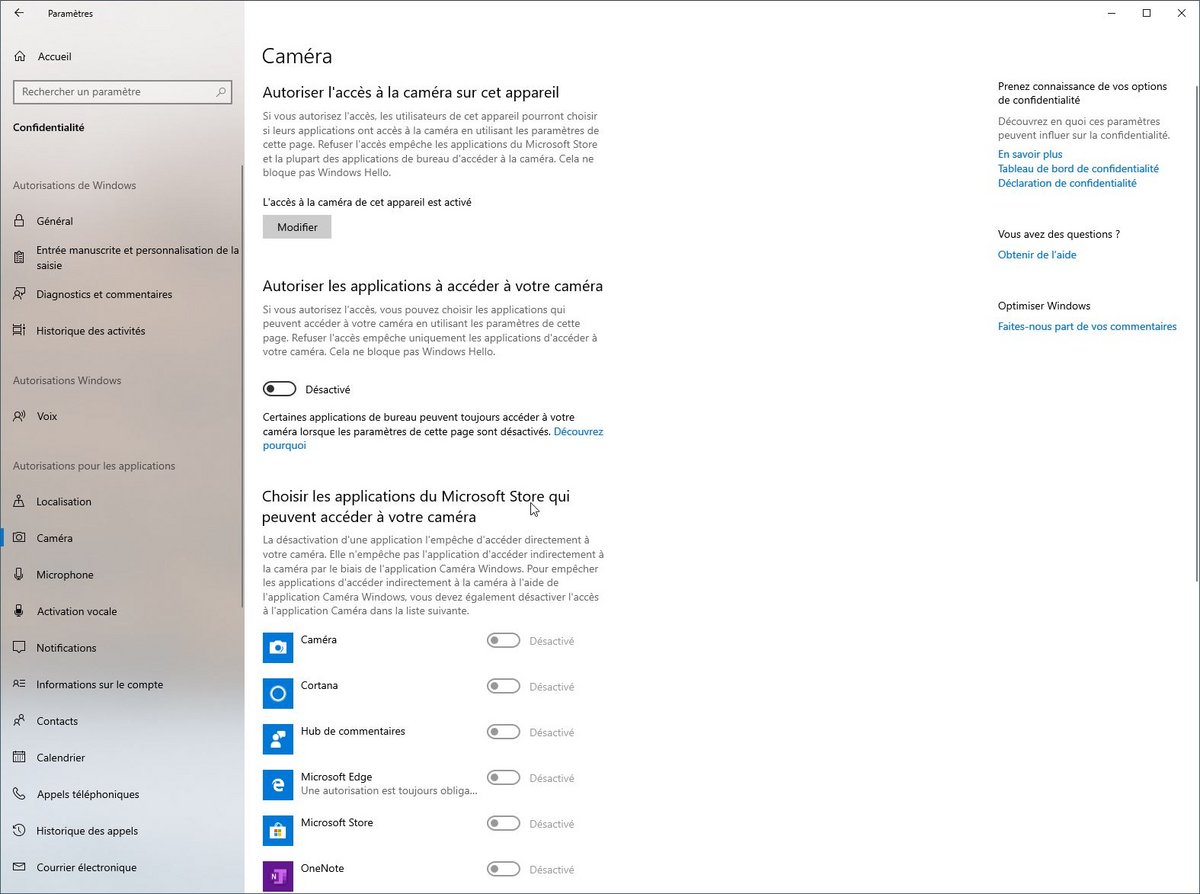

Passer en revue les permissions des programmes

Les programmes que nous installons ont la fâcheuse tendance à faire comme chez eux alors qu'on les connaît à peine. Pour s'en convaincre, rendez-vous dans Paramètres > Confidentialité, puis amusez-vous à parcourir les différents onglets de « Autorisations pour les applications ».Ici, vous pourrez attribuer au cas par cas les permissions d'accès à la localisation, au microphone, à la webcam, aux contacts et à bien d'autres éléments.

Rassurez-vous : il vous est possible de désactiver en bloc les permissions que vous auriez déjà données à des applications. Décochez simplement, et pour tous les paramètres « Autoriser les applications à accéder à ... ».

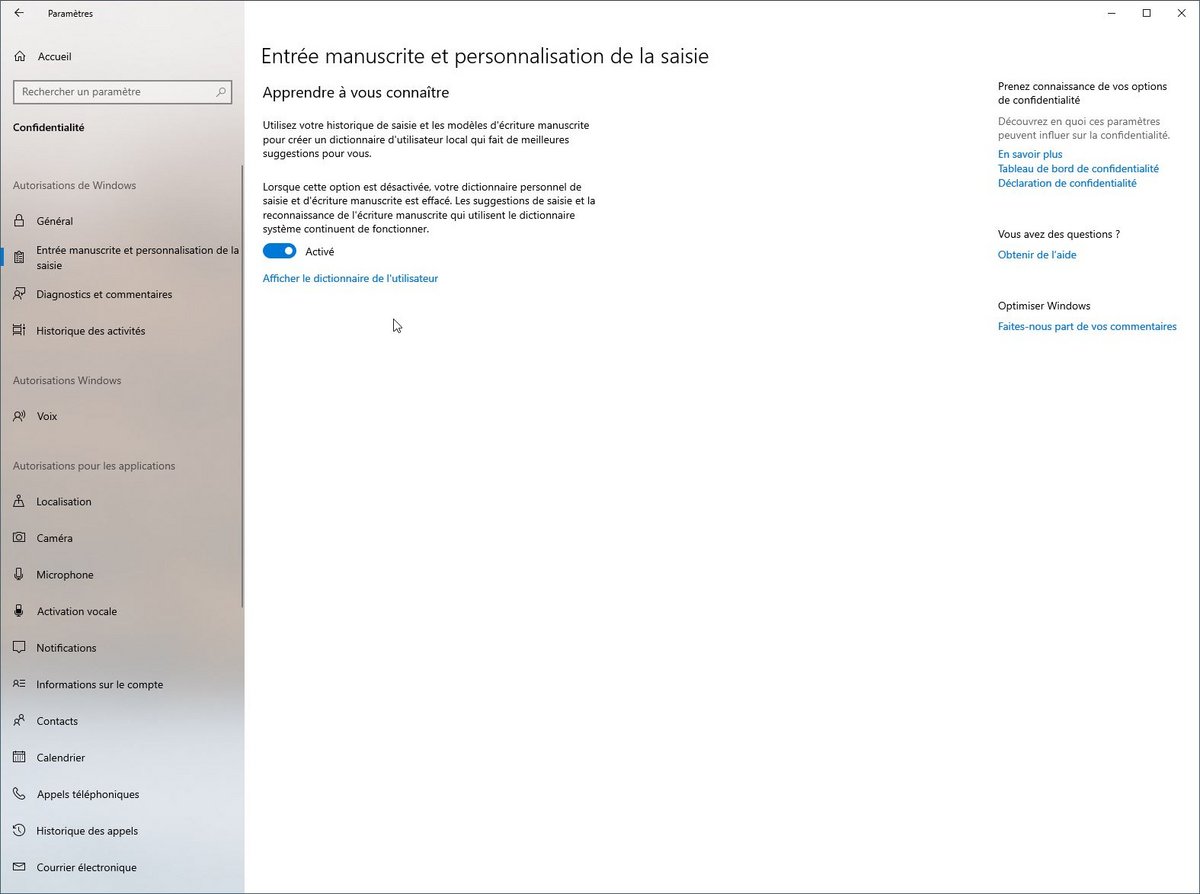

Une dernière chose : pensez à désactiver absolument le partage des données manuscrites ou saisies au clavier. Pour ce faire, restez dans Confidentialité et accédez aux paramètres « Entrée manuscrite et personnalisation de la saisie ».

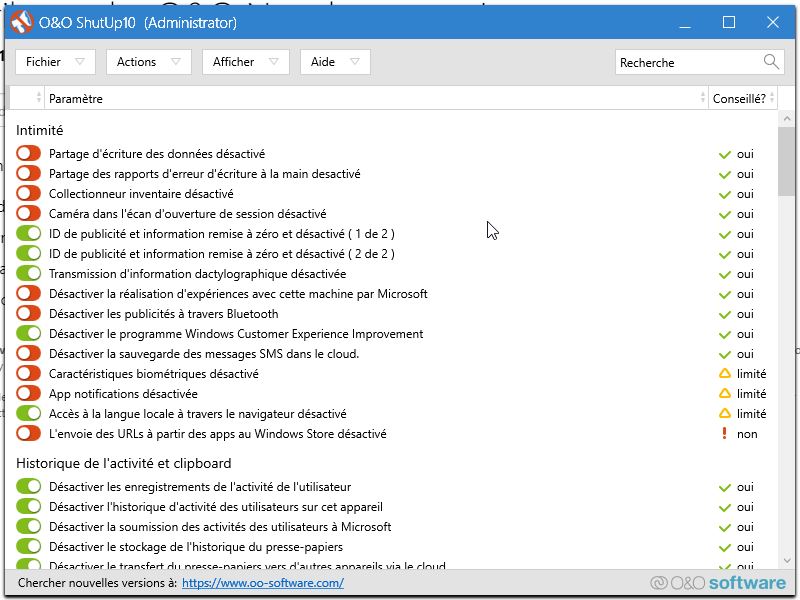

Installer un panneau de contrôle de confidentialité

Attention : on touche ici à quelque chose d'assez délicat, susceptible de dégrader, voire de rendre inopérant votre système d'exploitation. Veillez à bien vous renseigner ou à créer les sauvegardes et les points de restauration nécessaires avant d'aller plus loin.Les choses étant claires, poursuivons : si nous avons fait ce que nous avons pu en désactivant manuellement les paramètres de pistage intégrés dans Windows 10, il reste beaucoup à faire pour se doter d'un système d'exploitation à peu près « propre » (de l'avis de beaucoup, l'utilisation de Windows est tout bonnement incompatible avec l'idée même de vie privée...).

Pour nous y aider, l'installation d'un programme tiers est recommandable. À la manière d'un panneau de contrôle, ce type de logiciel va lister l'intégralité des paramètres potentiellement invasifs du système, et vous offrir de les désactiver.

Comme nous l'avons dit plus haut, certains de ces paramètres sont néanmoins essentiels au bon fonctionnement de Windows 10, et il n'est pas recommandé de les désactiver. Aussi, pour limiter la marge d'erreur, des programmes comme O&O ShutUp10 font clairement apparaître les paramètres à risque afin de les distinguer de ceux que l'on peut désactiver sans état d'âme.

D'autres références sont régulièrement citées dans la communauté de la « privacy », à l'image deWPD ou encore W10 Privacy. Mais celles-ci ne sont pas aussi précautionneuses que ShutUp10 qui, lors de sa première utilisation, encourage l'utilisateur à créer un point de restauration système.

Antivirus tiers, ou Windows Defender ?

Le sujet de l'antivirus sur Windows est extrêmement épineux. Équipant 77 % des ordinateurs dans le monde, Windows est de loin le système d'exploitation le plus ciblé par les malwares.Aussi, et de très longue date, il nous a toujours été conseillé d'installer un solide antivirus pour se prémunir de tout type d'attaque sur sa machine. Seulement voilà : un bon antivirus, ça se paie. Et comme l'internaute moyen est particulièrement réticent à délacer sa bourse, il se rue sur des alternatives gratuites.

Ne font-elles pas le job ? Bien sûr que si ! Mais en contrepartie, elles intègrent une backdoor permettant à leurs partenaires commerciaux d'aspirer tout ou partie des données émanant des personnes qui les utilisent. C'est précisément ce qu'a mis sous les projecteurs Motherboard, après avoir enquêté sur l'antivirus Avast. Jumpshot, une filiale de l'entreprise, siphonne absolument tout le trafic de celles et ceux qui ont eu le malheur de ne pas s'opposer à la collecte de leurs données lors de l'installation du logiciel.

« Au fil des ans, Windows Defender s'est mu en solution antivirale parfaitement fiable »

Vous connaissez l'aphorisme. « Si c'est gratuit...c'est vous le produit ». Ceci étant dit, nous voilà bien embêtés : nous avons d'un côté le système d'exploitation le plus vulnérable aux attaques, et de l'autre des entreprises malhonnêtes qui, sous couvert de protéger leurs clients, revendent leurs données. Comment s'y retrouver ? Malheureusement... En faisant un compromis.

Au fil des ans, Windows Defender s'est mu en solution antivirale parfaitement fiable, à même de répondre aux usages de la majorité des utilisateurs. Bien entendu, cet antivirus (qui est installé par défaut sur Windows 10) enverra lui aussi une quantité importante de données à Microsoft. Mais, après tout, vous utilisez un service Microsoft. Autant éviter de disséminer vos données chez un autre éditeur de logiciel qui ira ensuite les revendre au plus offrant.

Ce n'est pas idéal, certes. Mais Windows n'est pas idéal pour la confidentialité.

Chiffrer son disque dur

Pour clore ce chapitre destiné à Windows 10, parlons de chiffrement. Un ordinateur détenant autant, sinon plus, de fichiers personnels qu'un smartphone, il est primordial que son contenu soit indéchiffrable pour qui ne détient pas la clé idoine.Seulement, problème. Exactement comme les sauvegardes iCloud d'un iPhone, Windows stocke la clé de déchiffrement des disques durs chiffrés sur les serveurs de Microsoft. Pratique, en cas de perte du mot de passe, mais incompatible avec quiconque craint que le FBI ou la NSA puisse accéder à ses données.

Si, malgré tout, vous souhaitez activer le chiffrement de base prévu par Windows 10, suivez le guide.

Dans l'autre cas de figure, sachez qu'une (deux, en fait) autre(s) option(s) existe(nt). En effet, BitLocker est une solution de chiffrement alternative, elle aussi incluse dans l'OS depuis belle lurette, mais réservée aux possesseurs de la version Pro de Windows. Si c'est votre cas, banco.

Dans la recherche du menu Démarrer, saisissez « Gérer BitLocker ». Vous arriverez sur une nouvelle fenêtre vous permettant d'activer BitLocker pour les disques intégrés dans l'ordinateur. Faites-le, et suivez les instructions.

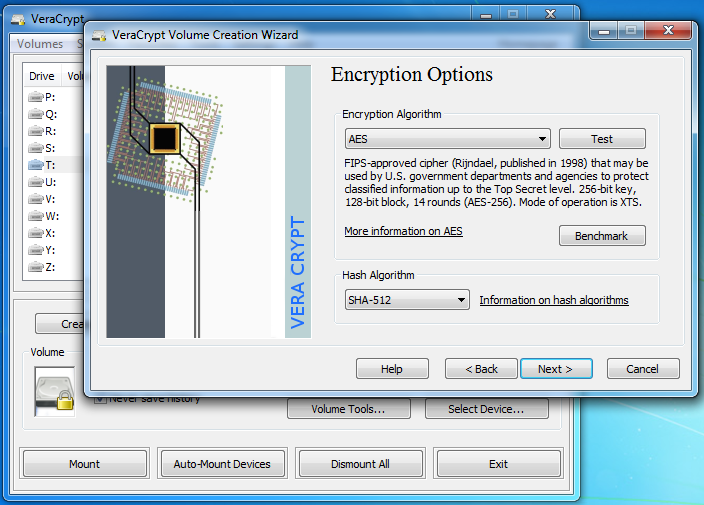

Néanmoins, il peut arriver que votre matériel soit incompatible avec le chiffrement BitLocker, et que Windows refuse la manœuvre. Le cas échéant, on peut passer par la méthode BitLocker To Go — qui nécessite une clé USB à chaque démarrage... — ou bien opter pour une tout autre solution : VeraCrypt.

Ce programme open source, disponible sur toutes les plateformes et chaudement recommandé par toute la communauté de la « privacy » permet de chiffrer absolument tout et n'importe quoi, du disque dur complet au simple fichier confidentiel.

macOS : des paramètres de confidentialité faciles à appréhender

Apple ne fait pas commerce de vos données personnelles. Du moins, c'est ce qu'elle dit. Force est de constater toutefois que, jusqu'à présent, la firme de Cupertino s'est montrée largement plus concernée par la confidentialité que son concurrent direct sur le marché du desktop.

Mais l'objet de cet article n'est certainement pas de lancer une querelle de clocher. Qu'Apple protège davantage ses utilisateurs ou pas, ce ne sont pas les moyens de cadenasser davantage le système d'exploitation qui manquent.

Désactiver l'envoi de données de diagnostic

Comme pour Windows, macOS envoie automatiquement un certain nombre de données de diagnostic à Apple. L'objectif étant, selon l'entreprise, d'améliorer ses services et de détecter les failles de sécurité. Libre à vous de le croire ou non ; voyons plutôt comment s'en débarrasser.L'essentiel des choses à faire pour améliorer la confidentialité de macOS se passe dans les Préférences Systèmes. Il faudra ainsi vous rendre dans le menu Sécurité et confidentialité, ouvrir l'onglet « Confidentialité », et dérouler la liste jusqu'à trouver « Analyse et améliorations ».

D'ici, vous pourrez refuser tout partage de données de diagnostic entre votre Mac et les serveurs d'Apple en décochant les différents items.

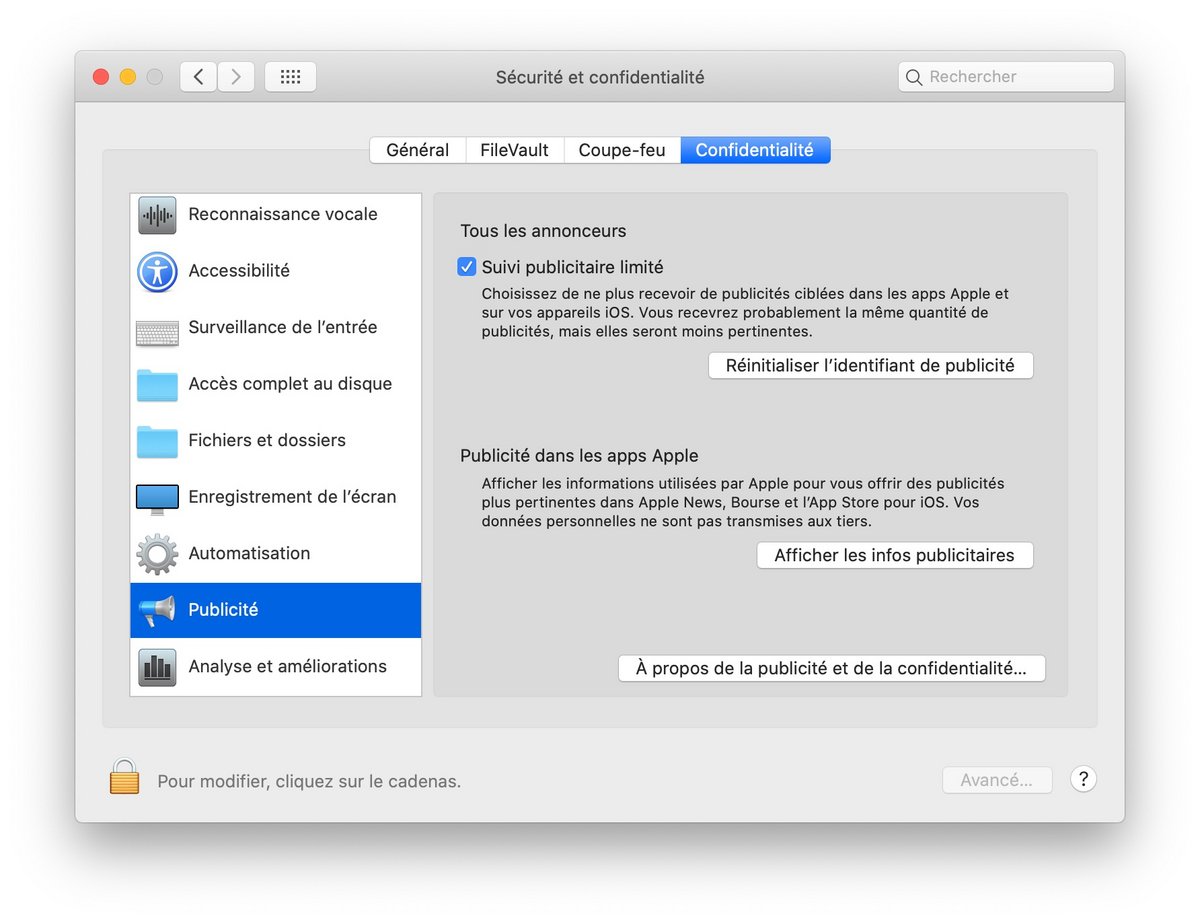

Désactiver le partage de l'Advertising ID

Encore lui. macOS n'échappe pas à la règle et dispose bien entendu de son propre Advertising ID. Comme sur iPhone, il n'est pas possible de le désactiver purement et simplement ; vous pouvez en revanche opter pour un « Suivi publicitaire limité ».Pour ce faire, restez sur la fenêtre que nous avons ouverte plus tôt (Préférences Systèmes > Sécurité et confidentialité > Confidentialité), et cherchez maintenant « Publicité » dans la liste déroulante.

D'ici, vous pourrez opter pour le suivi limité (et donc le refus du ciblage publicitaire). Profitez-en pour réinitialiser l'identifiant de publicité.

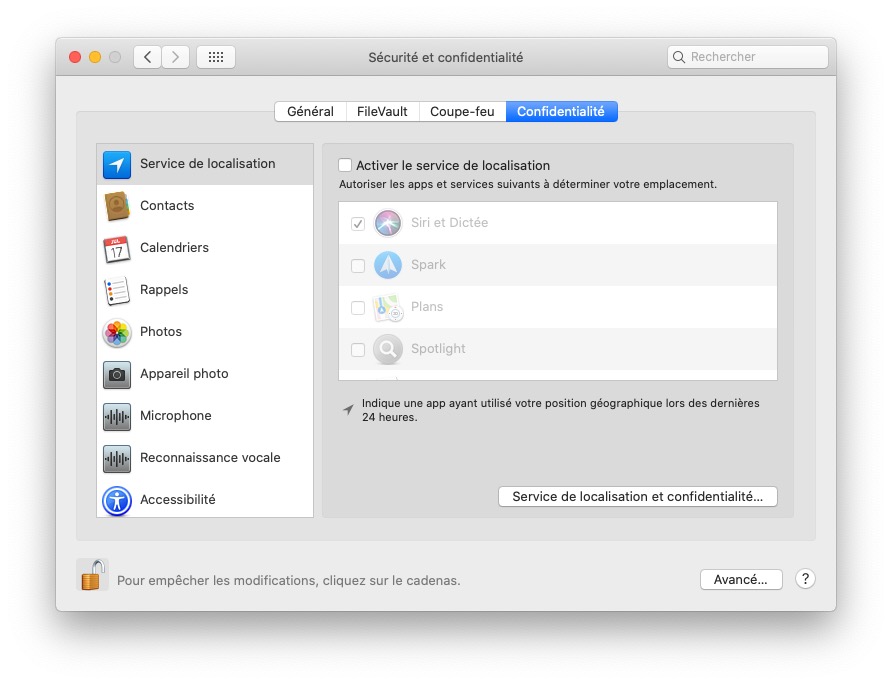

Révoquer les accès des applications

Comme sur Windows 10, l'onglet « Confidentialité » dont nous parlons permet de passer en revue les permissions déjà accordées aux diverses applications de votre ordinateur.Amusez-vous à naviguer sur la page afin de révoquer / accorder les permissions que vous souhaitez. Les plus invasives en matière de confidentialité sont celles relatives à la localisation (Services de localisation, en haut de la liste), Contacts, Calendriers, Rappels, Photos, Appareil Photo et Microphone.

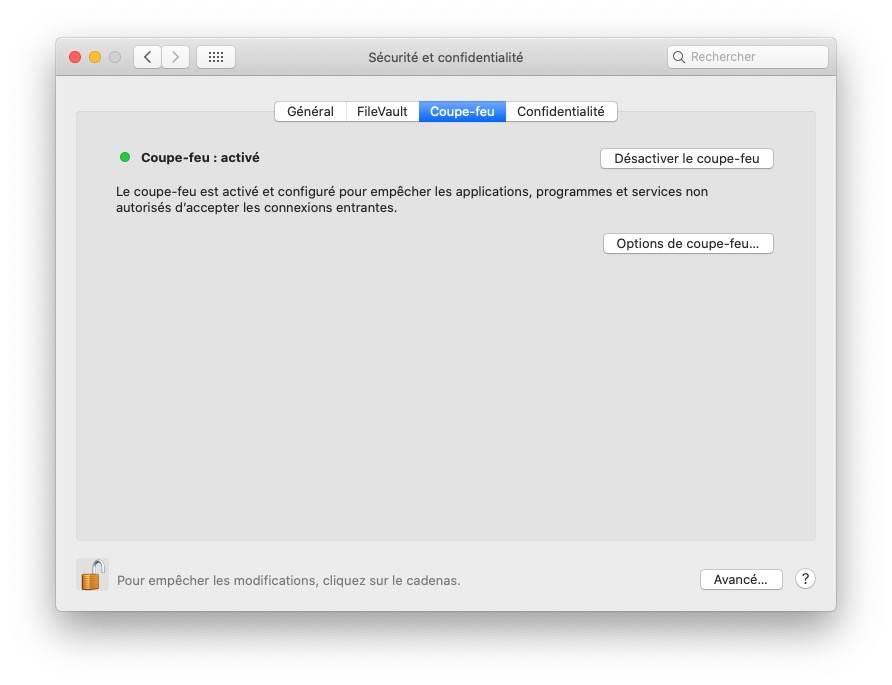

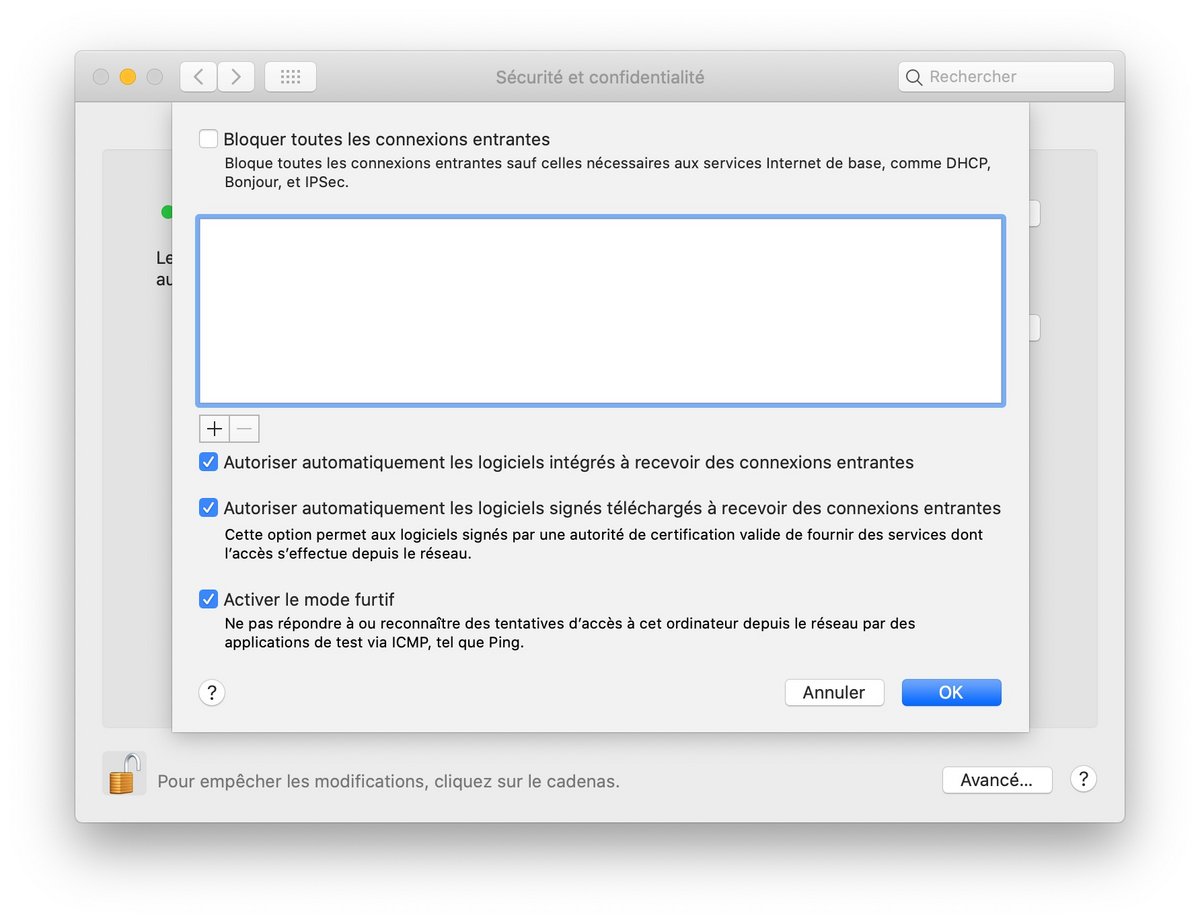

Activer le pare-feu

Le pare-feu intégré à macOS permet de bloquer toute connexion entrante indésirable. Une protection essentielle qui, malheureusement, n'est pas activée par défaut lors de l'installation.Pour réparer cet « oubli », quelques clics suffisent. Rendez-vous une nouvelle fois dans Préférences système > Sécurité et confidentialité, et choisissez cette fois l'onglet « Coupe-feu ».

Si l'option d'activation est grisée, cliquez sur le cadenas situé en bas à gauche de la fenêtre, puis entrez votre mot de passe de session pour la déverrouiller.

Tant que vous y êtes, cliquez sur le bouton « Avancé... » situé en bas à droite, et activez l'option déconnectant automatiquement l'utilisateur après 60 minutes d'inactivité, ainsi que celle demandant un mot de passe administrateur pour accéder aux préférences système.

Ce n'est pas tout : accédez maintenant aux options du coupe-feu. Depuis la nouvelle fenêtre qui s'ouvre, activez le « Mode furtif », qui permet à votre Mac de disparaître complètement des radars — ou plutôt de ne plus répondre aux pings en provenance du réseau.

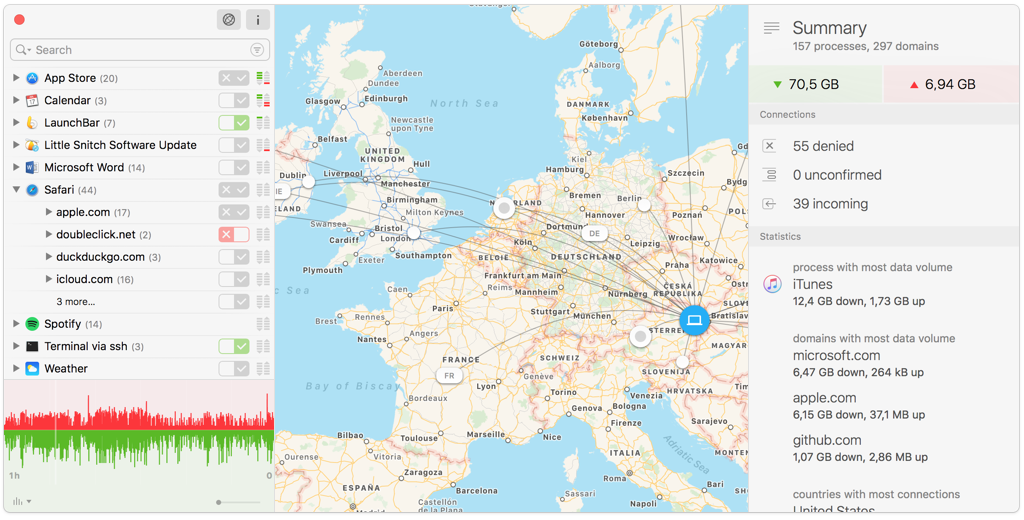

Pour pousser tous ces curseurs un peu plus loin, on recommandera l'usage du programme Little Snitch. Ce pare-feu permet de passer au crible absolument toutes les connexions sortantes de votre Mac, et de les autoriser ou refuser au cas par cas. On apprécie particulièrement la présence d'une carte permettant de voir vers quels pays les applications que l'on utilise transmettent nos données.

Payant (45€ pour une licence à vie), Little Snitch peut déplaire aux personnes qui ne jurent que par l'open source. Aussi on pourra se reporter sur LuLu qui, bien que moins généreux en termes de visualisation, offre peu ou prou les mêmes fonctionnalités.

En bonus, on pourra également installer l'application Lockdown — dont nous vous recommandions déjà l'usage sur un iPhone. Très récemment portée sur macOS, elle se propose de bloquer trackers, spywares et autres connexions non consenties à votre ordinateur. À activer une fois et à laisser tourner en tâche de fond sans avoir à s'en préoccuper.

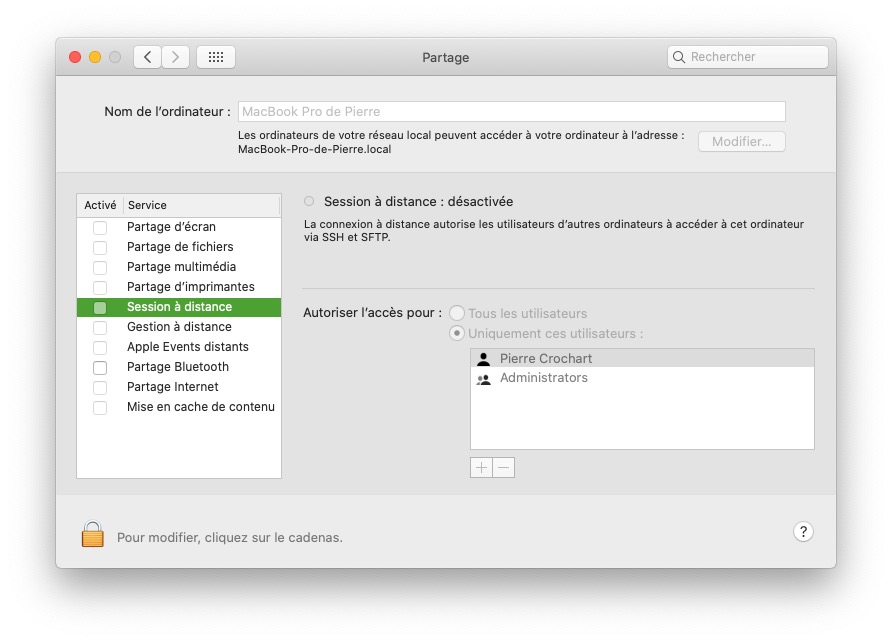

Restreindre les services de partage

Dans Préférences système > Partage, vous pourrez avoir une vue d'ensemble de tous les protocoles de partage qui sont activés sur votre machine.Prenez-en connaissance, et désactivez les modules dont vous n'avez pas besoin, selon votre installation à domicile. Le partage d'imprimantes peut par exemple se révéler utile au quotidien.

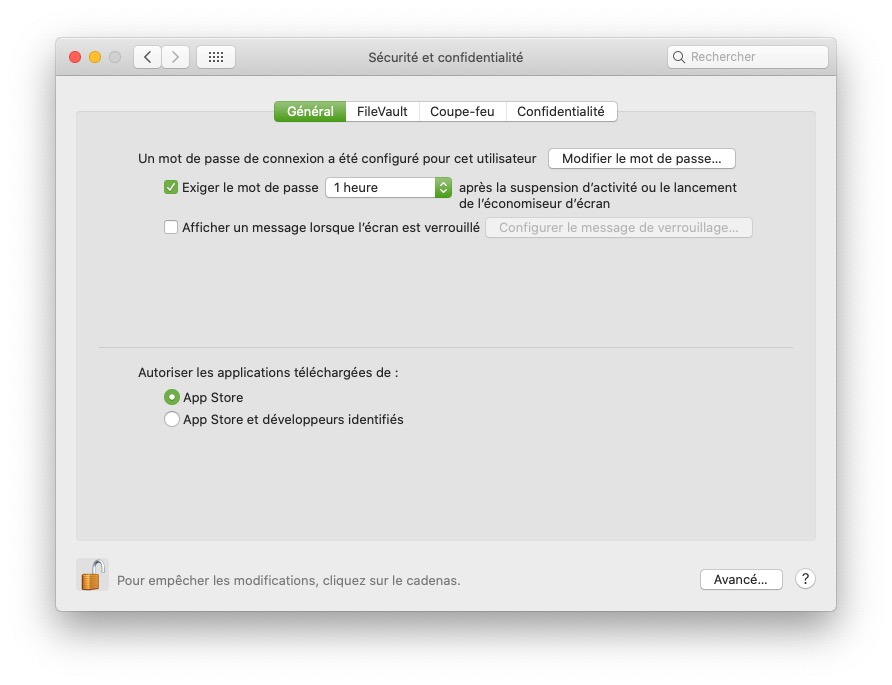

Empêcher l'installation d'applications tierces

Sur macOS, il existe plusieurs façons d'installer des applications. On peut soit passer par le maigre catalogue du Mac App Store, soit installer des applications via un fichier .dmg — équivalent du .exe sous Windows. L'inconvénient, c'est que cette dernière solution sort du cadre de sécurité prévu par Apple, et que l'installation des fichiers .dmg se fait donc à vos risques et périls.Pour restreindre l'installation des applications sur macOS, il faut alors se rendre dans Préférences systèmes > Sécurité et confidentialité > Général. D'ici, on vous proposera d'autoriser l'installation d'applications en provenance de l'App Store uniquement, ou de l'App Store et des développeurs identifiés. Pour plus de sécurité, la première option est recommandée. On pourra éventuellement désactiver temporairement ce blocage lorsque l'on souhaite installer des applications en dehors du circuit Apple.

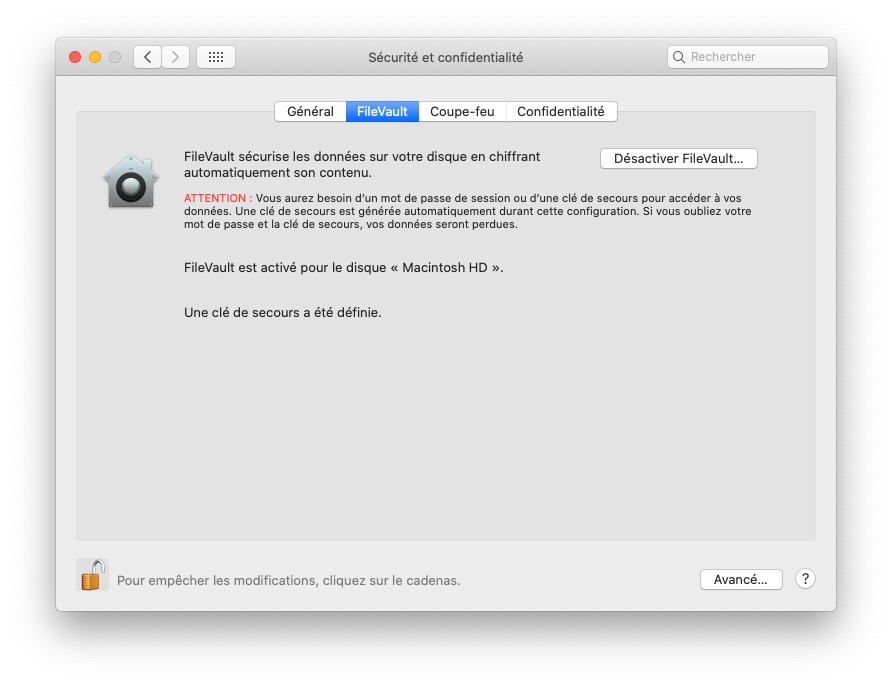

Chiffrer votre disque dur

S'il y a bien un conseil qui ne connaît pas de frontières, c'est celui du chiffrement. Répétons-le : un disque dur chiffré, c'est un disque dur dont le contenu est illisible pour qui ne détient pas la clé de déchiffrage. Et dans le meilleur des mondes, vous seuls en êtes possesseurs.macOS permet bien entendu de chiffrer intégralement son disque dur via son propre protocole baptisé FileVault. Pour ce faire, rendez-vous une nouvelle fois dans Préférences systèmes > Sécurité et confidentialité > FileVault. Activez le service d'un clic.

Le système vous proposera alors deux options. Vous pouvez soit opter pour un stockage de la clé de déchiffrage sur iCloud, soit noter vous-même le sésame sur un morceau de papier et ne surtout pas le perdre. C'est bien entendu cette deuxième solution que l'on préconise. En effet, dans le premier cas, Apple stockera la clé de déchiffrage sur ses propres serveurs, lesquels ne sont pas chiffrés de bout en bout.

Autrement dit : Apple, ou n'importe quelle agence gouvernementale avec un mandat pourra accéder au contenu de votre disque.

Faut-il installer un antivirus sur macOS ?

Un lieu commun particulièrement tenace voudrait que les appareils Apple ne puissent être victimes de virus. C'est parfaitement faux. Il est néanmoins vrai que les Mac sont nettement moins ciblés par les logiciels malveillants et ce pour une seule raison : Windows occupe — on l'a dit — 77 % du marché de l'ordinateur personnel. Par conséquent, la majorité des malwares sont destinés à infecter des ordinateurs Windows.Ceci étant dit, cette seule assertion suffit-elle à démotiver l'utilisation d'un antivirus ? Évidemment non. Tout le monde peut être victime d'un virus (sur macOS, les plus courants sont les ransomwares). Pour s'en prémunir, le plus simple est de rester éloigné de sites Internet louches, et notamment de ceux n'utilisant pas le protocole HTTPS (nous y reviendrons).

Pour les mêmes raisons que celles citées dans la partie traitant de Windows 10, l'utilisation d'un antivirus tiers est non recommandée dans une optique de protection de ses données personnelles. Le faire revient en effet à accorder sa confiance à une entreprise privée pour monitorer l'intégralité de son trafic Internet — ce n'est pas anodin.

Si vous craignez tout de même pour la sécurité de votre ordinateur malgré les barrières mises en place précédemment, l'option la plus viable reste d'utiliser MalwareBytes. Ce programme, disponible dans une version gratuite sur toutes les plateformes, vous permettra de passer au peigne fin votre système afin de dénicher des programmes malveillants. Il est inutile de le paramétrer de façon à ce qu'il fonctionne en continu. Un scan hebdomadaire devrait suffire à vous débarrasser d'éventuels parasites.

Linux : le système d'exploitation le plus respectueux de la vie privée

Vous apprend-on seulement quelque chose ici ? Pinacle du FOSS — pour Free Open Source Software, soit logiciel open source gratuit — le système d'exploitation imaginé par Linus Torvalds en 1991 n'a pas son pareil en matière de protection des données personnelles et de sécurité.

Alors oui, utiliser Linux fait peur. Il n'est jamais aisé de changer ses habitudes. A fortiori lorsque l'on utilise Windows depuis toujours (l'adaptation est moins vertigineuse si l'on vient de macOS). Mais le jeu en vaut la chandelle, et ne nécessite pas forcément de sacrifier grand-chose.

« Il est tout à fait possible d'avoir une partition Windows et une partition Linux sur son ordinateur »

Pensez-y : à quoi vous sert vraiment votre ordinateur ? Si la réponse à cette question se limite à « naviguer sur le Web » et « faire du traitement de texte », alors absolument rien ne vous retient sur macOS ou Windows. Si, au contraire, vous vous servez d'un ordinateur pour jouer, la tâche est plus complexe. Si davantage de jeux sont disponibles chaque jour sur la version Linux de Steam, un grand nombre de nouveautés sont incompatibles.

Mais c'est là toute l'ingéniosité de Linux : dans une énorme majorité de cas, ce système peut être installé de façon complémentaire à un OS préexistant. Ainsi, il est tout à fait possible d'avoir une partition Windows sur son disque dur pour jouer, et une seconde avec Linux pour naviguer de façon confidentielle. Il est également possible d'installer le système d'exploitation libre au sein d'une machine virtuelle et de l'exécuter depuis Windows ou macOS ! Mais nous nous égarons.

Chiffrer le contenu de votre disque dur

Comme avec les autres systèmes d'exploitation, le chiffrement est un fondamental à ne pas négliger. Mais de par le système de fichiers très particulier utilisé par les distributions Linux, le cryptage d'un disque entier n'est souvent possible que lors de l'installation de l'OS.Rassurez-vous, si vous avez raté le coche, il reste possible de chiffrer votre dossier /home, lequel contient peu ou prou toutes les données qui peuvent vous être chères.

De nombreux tutoriels existent sur la toile en fonction de la distribution qui a votre préférence. En supposant que vous ayez installé Ubuntu, How-To Geek a publié un guide pas-à-pas pour vous accompagner dans cette démarche.

Notez que, comme pour Windows ou macOS, il est tout à fait possible d'utiliser VeraCrypt pour chiffrer tout ou partie de votre disque.

Faire le tri dans les applications pré-installées

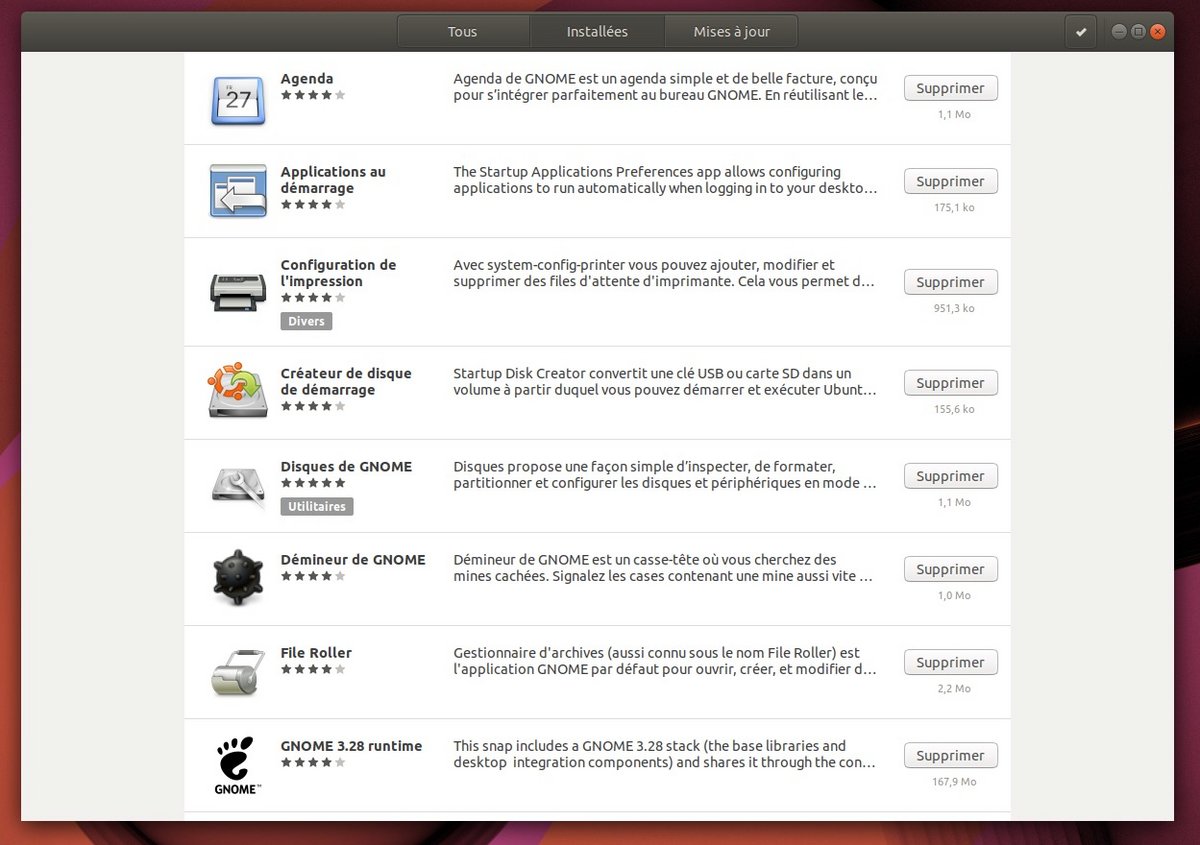

Ubuntu a beau être l'une des distributions Linux les plus populaires, elle a ses détracteurs, parmi les plus fervents défenseurs de la vie privée. La raison ? Ubuntu s'accompagne d'une multitude de paquets, pas forcément utiles et qui peuvent de fait servir de pont conduisant à des fuites de données.Rien d'alarmant, mais mieux vaut être prudents.

Le programme « Logiciels Ubuntu » vous permet de passer en revue l'intégralité des paquets installés sur votre OS et de les désinstaller. Attention : certains peuvent être importants et leur suppression pourrait endommager votre système. Ne supprimez rien dont vous n'êtes pas sûr de vouloir vous débarrasser.

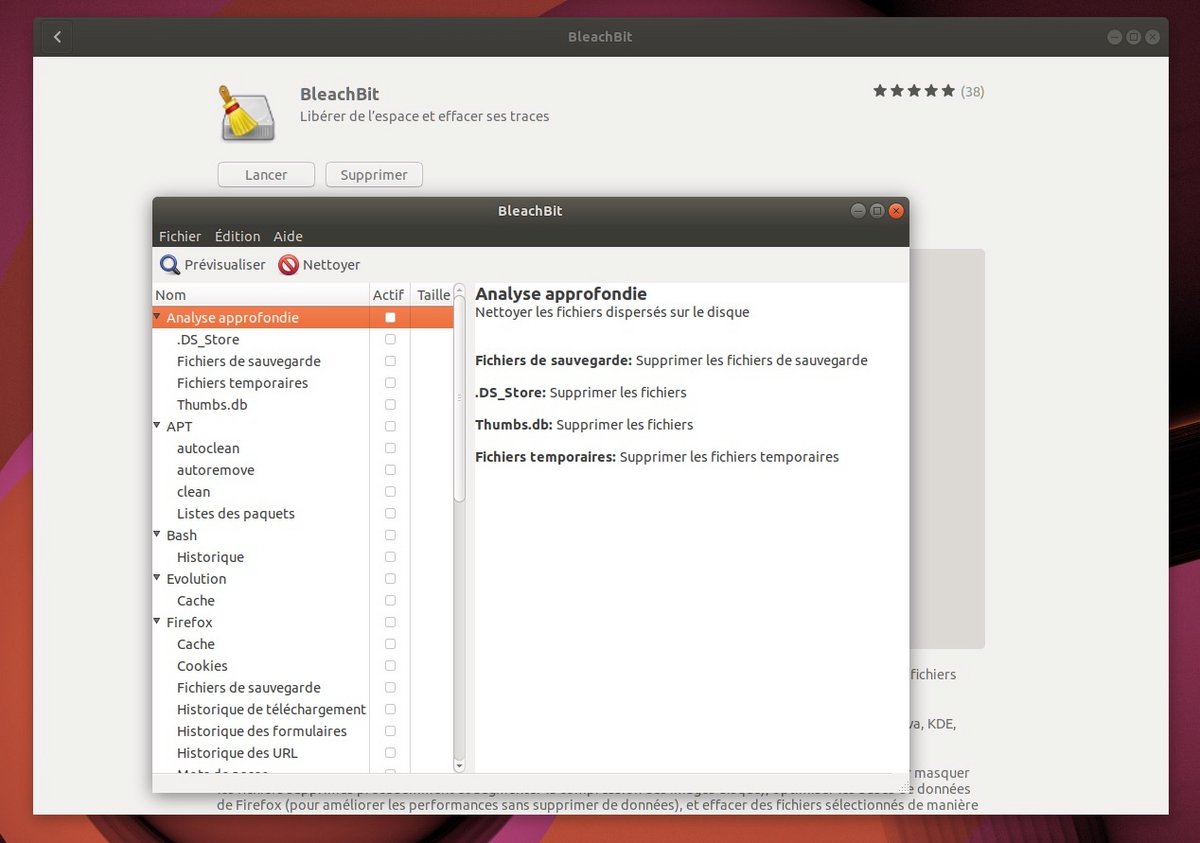

Des programmes comme BleachBit (trouvables sur le magasin d'applications Ubuntu) peuvent vous aider à détruire les cookies, cache et autres traces laissées par des logiciels désinstallés.

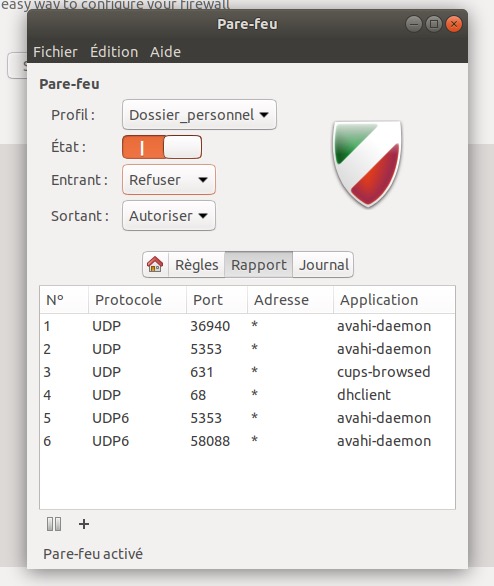

Configurer un pare-feu

Ubuntu s'accompagne bien entendu d'un pare-feu. Mais celui-ci ne dispose pas d'interface graphique (GUI) facilitant sa configuration. Alors, à moins d'être suffisamment chevronné pour vouloir vous frotter à cette tâche via des lignes de commande, nous vous recommandons d'installer Gufw.Il resterait tant à faire pour s'assurer qu'absolument rien ne puisse s'échapper du système. Mais pour cela, impossible de ne pas passer par d'obscures lignes de commande visant à réécrire en profondeur un certain nombre de paramètres du noyau Linux. Restons-en là pour Linux qui, dans tous les cas, et même en ne passant pas par les quelques étapes décrites ci-dessus, reste LE système d'exploitation le plus recommandé pour quiconque est soucieux de préserver ses données personnelles.

Le navigateur : un OS dans un OS

Si nous avons jusqu'à présent beaucoup parlé des systèmes d'exploitation, il est temps de nous intéresser à l'autre OS de nos ordinateurs : le navigateur Internet, évidemment.

Capable d'exécuter du code, de faire tourner des applications (et bien entendu de jouer à Doom), votre navigateur est aussi et surtout un tunnel extrêmement fragile et transparent à travers lequel passent vos données les plus sensibles.

Autant dire que le choix de votre navigateur Internet est à ne pas prendre à la légère. Mais si vous avez suivi nos conseils concernant la protection de vos données sur smartphone, vous avez probablement déjà quelques références en tête.

Mais quel que soit votre choix final, il y a une règle absolue à laquelle ne pas déroger : se tenir éloigné de Google Chrome.

Firefox : la référence

Le moteur de recherche développé par Mozilla est de très loin le navigateur « de tous les jours » le plus performant en matière de confidentialité. Du moins, si vous lui adjoignez les bonnes extensions, et que vous prenez le temps de fouiller dans la configuration profonde du programme.

Par défaut, Firefox intègre déjà des protections à même de réduire drastiquement l'invasion des cookies et des trackers. D'après une enquête du Washington Post, à navigation équivalente pendant une semaine, Google Chrome avait permis l'installation de plus de 11 000 cookies sur l'ordinateur de test. Autant que Firefox en avait bloqué.

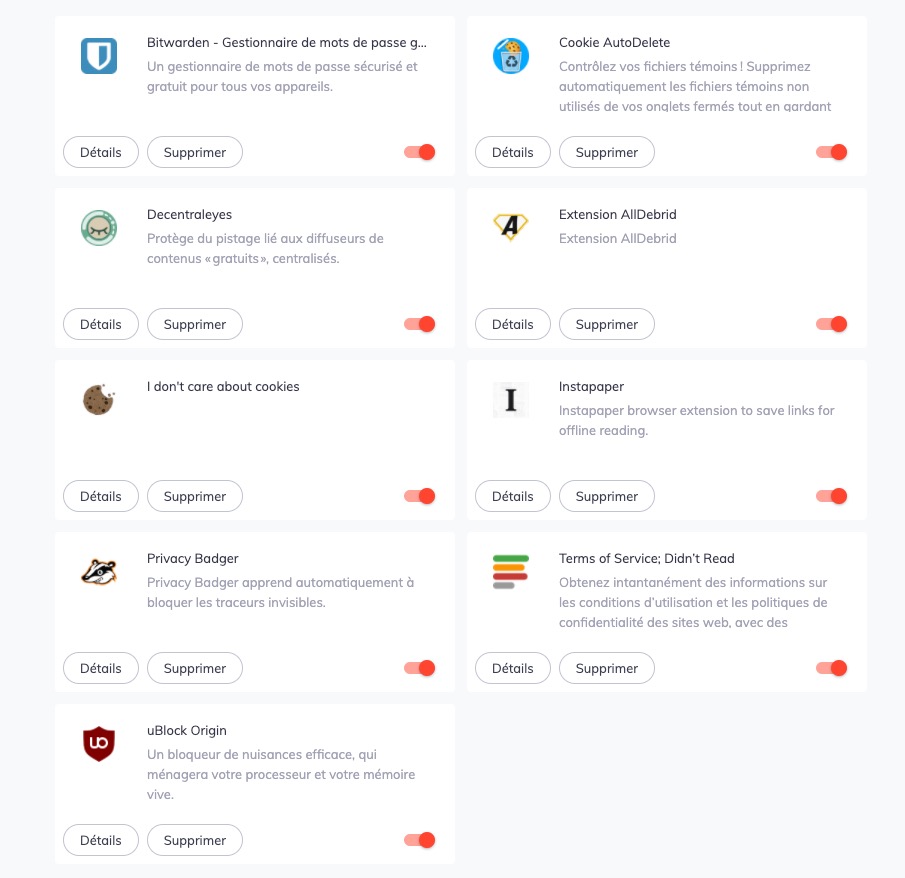

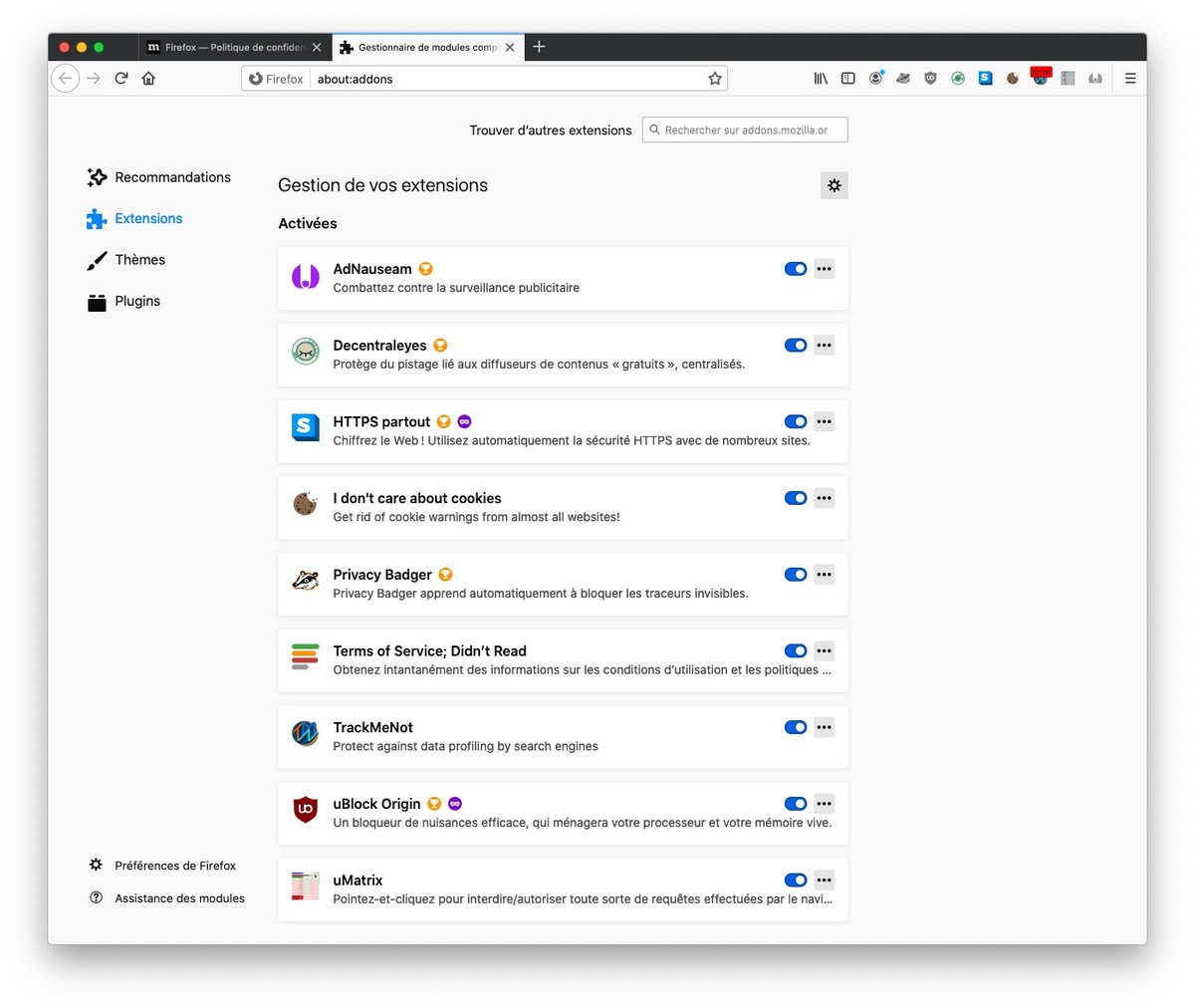

Pour commencer, voici une petite liste non exhaustive des extensions les plus recommandées :

- HTTPS Everywhere

- Privacy Badger

- uBlock Origin

- Decentraleyes

- Cookies AutoDelete

- CanvasBlocker

- Facebook Container

Davantage d'extensions peuvent être installées. Mais sachez qu'augmenter leur nombre ne fera que rendre votre navigateur plus identifiable (le fameux fingerprinting), tout en ayant des conséquences sur la performance du programme.

Citons malgré tout uMatrix, dont l'usage est à réserver aux utilisateurs sûrs de ce qu'ils font. Cette extension désactivera en effet un grand nombre de fonctionnalités des sites Web, et vous permettra de les réactiver une par une. Un travail épuisant si l'on ne sait pas vraiment à quoi correspond telle ou telle option — mais une extension vraiment très puissante.

On peut aussi aller beaucoup plus loin en mettant les mains dans le cambouis du about:config — ce que l'on ne recommandera qu'aux power users. Pour celles et ceux que cela intéresse, Privacytools.io propose un guide très complet sur les modifications à effectuer pour se protéger davantage. On peut aussi passer par le biais de ffprofile.com qui, via un questionnaire très rapide, vous permet de générer un fichier de configuration pour Firefox parfaitement adapté à vos attentes en termes de confidentialité.

Enfin, ajoutons que Firefox est à ce jour le seul navigateur Internet à proposer l'activation du protocole DNS-over-HTTPS (ou DoH), qui permet de chiffrer l'intégralité des requêtes émises sur les résolveurs. Depuis la version 63, Mozilla permet d'opter pour le DNS de Cloudflare et, plus récemment, NextDNS. On peut tout aussi bien opter pour le résolveur de son choix depuis les paramètres idoines (Préférences > Paramètres réseau > Activer le DNS via HTTPS).

Brave : l'alternative qui monte

Impossible de ne pas en parler : Brave, le navigateur créé par Brendan Eich, co-fondateur de la fondation Mozilla, est lui aussi tourné vers le respect de la vie privée de ses utilisateurs.

À la différence de Firefox qui utilise son propre moteur, Brave est basé sur Chromium, le ciment open source sur lequel est également bâti Google Chrome. Rassurez-vous : nulle trace du géant de Mountain View ici, simplement un navigateur au comportement très proche de Chrome. En cela, il conviendra sans doute plus à celles et ceux qui ont un peu de mal à prendre en main Firefox.

« Proche de Chrome, Brave conviendra davantage à celles et ceux qui ont du mal à prendre Firefox en main »

Mais Brave a aussi ses détracteurs. Il faut dire que sa posture est particulière : conscient que le ciblage publicitaire est une vraie plaie, le navigateur n'oublie pas que les annonceurs permettent aussi à d'innombrables sites Web de subsister. Brave opte alors pour un compromis audacieux : pour les internautes qui le souhaitent, des publicités génériques, non ciblées, peuvent s'afficher ponctuellement et rémunérer l'utilisateur via une cryptomonnaie propre au navigateur, le BAT (pour Basic Attention Token). Cette monnaie, dont la valeur fluctue au même titre que n'importe quelle devise, peut ensuite être utilisée pour rémunérer les éditeurs de contenus que l'on apprécie, sans pour autant remettre en question la confidentialité de nos données.

Autre argument (massue) en faveur de Brave : le navigateur offre deux modes de navigation privée. L'un, classique, qui se contente finalement de ne pas garder de trace de votre historique ; l'autre, utilisant le réseau TOR afin d'anonymiser complètement votre navigation sans avoir a passer par Tor Browser.

Pour autant, la version « de série » de Brave manque de quelques impératifs, que l'installation d'extensions tierces peut combler. Les addons conseillés sont exactement les mêmes que pour Firefox, à l'exception de Facebook Container, qui n'est pas disponible sur les navigateurs Chromium, et de HTTPS Everywhere, qui est intégré nativement dans Brave.

- Privacy Badger

- uBlock Origin (sauf si vous souhaitez afficher les Brave Ads)

- Decentraleyes

- Cookies AutoDelete

Une nouvelle fois, les utilisateurs les plus chevronnés pourront éventuellement ajouter uMatrix à la collection afin de verrouiller davantage leur navigation. Au risque, rappelons-le, de « casser » un certain nombre de sites Web.

Tor Browser : l'anonymat à tout prix

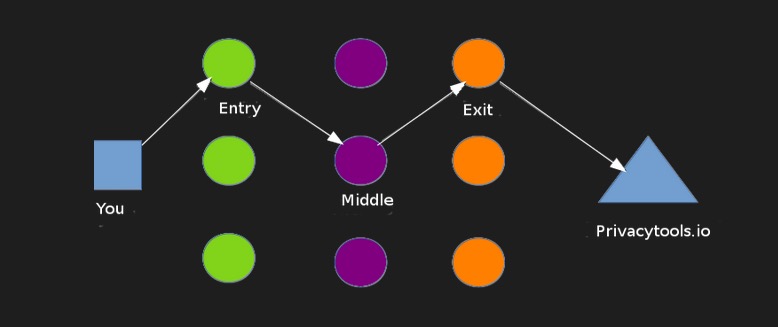

On l'a déjà dit : Tor Browser est à ce jour le moyen le plus sûr pour naviguer anonymement sur Internet. Grâce à son routage « en oignon », votre adresse IP est intraçable sur le réseau. Au point que la majorité des sites que vous visitez depuis Tor ne comprendront tout simplement pas d'où vous venez.

Chaque connexion effectuée depuis Tor passera par trois « relais » piochés aléatoirement dans un réseau de plus de 6 000 nœuds disponibles (des utilisateurs qui mettent une part de leur bande passante à profit). Le premier relais connaîtra votre adresse IP, mais pas votre destination. Le deuxième connaîtra l'adresse IP du premier relais, mais pas votre destination. Le troisième et dernier relais connaîtra l'adresse IP du deuxième relais et la destination finale. Le tout étant enrobé de trois couches de chiffrement, dès que votre requête quitte l'ordinateur. Bref : si l'outil n'est certainement pas infaillible, il est actuellement le meilleur en termes de protection de vos données personnelles — en plus de permettre à de nombreux journalistes, lanceurs d'alertes et activistes de ne pas être traqués par leur gouvernement.

En vertu de sa conception très particulière, l'utilisation de Tor ne nécessite aucune extension supplémentaire. Au contraire, cela pourrait même réduire son efficacité en favorisant le fingerprinting — l'identification de votre navigateur.

Autrement dit, tout ce que vous avez à faire est d'installer Tor Browser, et de profiter d'une expérience de navigation parfaitement anonyme. Facile, n'est-ce pas ?

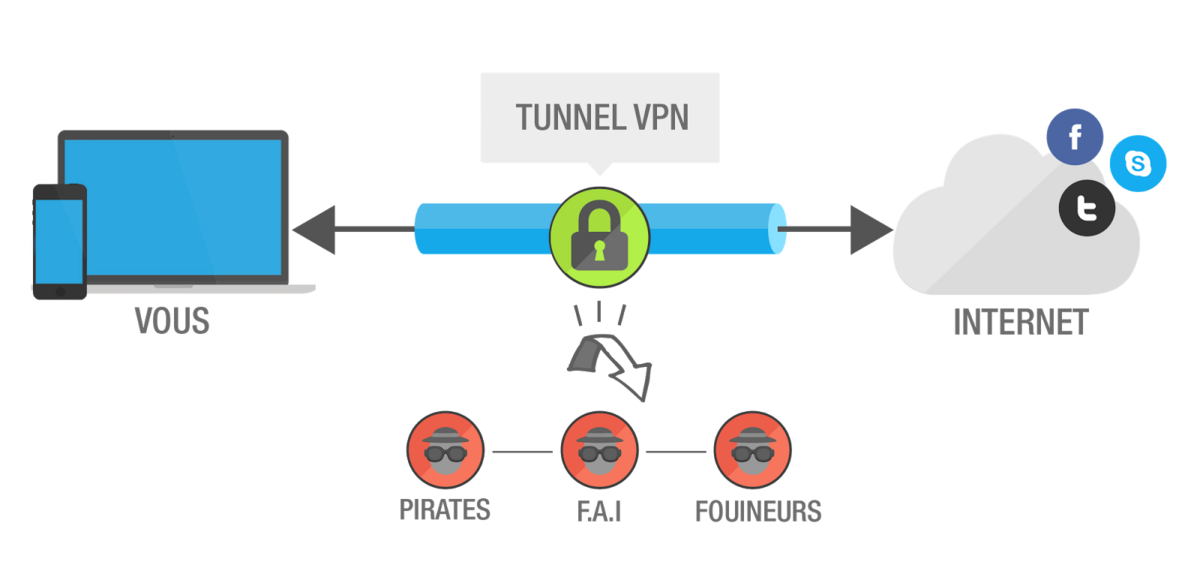

Quid des VPN ?

Les VPN (Virtual Private Network, réseau privés virtuels) jouissent d'une popularité grimpante ces dernières années, et à raison ! Ils permettent en effet à tout un chacun, et à moindre coût, de renforcer la confidentialité de leurs données... Ou du moins de détourner le problème.Pour certains, l'usage d'un VPN est problématique — et on les comprend. Pensez-y : en utilisant un réseau privé virtuel, absolument TOUT le trafic de votre connexion Internet sera canalisé par le fournisseur de votre service qui, lui, attribuera une nouvelle adresse IP à vos requêtes afin de vous rendre intraçable. Plutôt chouette, n'est-ce pas ? On est d'accord. L'inconvénient, c'est qu'il faut alors accorder une confiance aveugle à une seule et même entreprise, laquelle aura un droit de regard sur absolument toutes nos requêtes.

C'est notamment pour cette raison qu'il est absolument primordial que le fournisseur du VPN que vous choisissez garantisse une politique dite « zéro log » (zéro enregistrement). Sans cette garantie, l'entreprise conservera dans ses archives un registre de toutes vos connexions ce qui, par déduction, pourra mener à votre identification en cas de contrôle.

Pour aller plus loin, il faut également parler de l'alliance militaire dite des Five Eyes. Si nous ne nous étalerons pas sur ce sujet de par sa complexité, il faut retenir que l'Australie, le Canada, la Nouvelle-Zélande, le Royaume-Uni et les États-Unis ont noué un accord de renseignement en 1941. En 2013, Edward Snowden qualifiait cette alliance d'« agence de renseignement supranationale qui ne répond pas aux lois de ses propres pays membres ;». Autrement dit : les renseignements d'un pays sont aussi les renseignements des quatre autres.

Où voulons-nous en venir ? Simplement au fait qu'il faut absolument fuir les services de VPN dont le siège est situé dans l'un des pays membres de cette alliance. Dans une moindre mesure, il faudra aussi se méfier des services implantés au Danemark, en France, aux Pays-Bas et en Norvège (qui, en plus des pays membres précités, forment l'alliance des Nine Eyes), auxquels ont peut encore rajouter la Belgique, l'Allemagne, l'Italie, l'Espagne et la Suède (les Fourteen Eyes).

Mission impossible ? Certainement pas. Il existe des centaines de fournisseurs de VPN dans le monde, et beaucoup échappent aux juridictions dont nous parlons plus haut. Parmi les plus connus, on peut citer CyberGhost (Roumanie), NordVPN (Panama), PureVPN (Hong Kong) ou encore Surfshark (Îles vierges Britanniques).

« Ne jamais cumuler l'usage d'un réseau privé virtuel et l'utilisation de Tor »

Dans tous les cas, que vous décidiez d'adhérer ou non à un VPN, une règle universelle demande à être respectée : ne jamais cumuler l'usage d'un réseau privé virtuel et l'utilisation de Tor. Ce serait en effet le meilleur moyen de gâcher les efforts d'anonymisation produits par le « routage en oignon ». Ce faisant, le nœud d'entrée ou le nœud de sortie de vos requêtes se verrait attribuer une IP unique (celle du VPN), ce qui ruinerait le concept même de la navigation via Tor.

Pour aller plus loin : QubesOS, Whonix, Tails et PiHole

On vous l'a dit en introduction et répété depuis : il y aura toujours une étape supplémentaire pour garantir un meilleur degré de protection de vos données personnelles. Et notre ordinateur étant parmi les appareils électroniques les plus personnalisables, il n'échappe pas à la règle.Nous ne nous attarderons pas longtemps sur ce point, rassurez-vous. L'idée est simplement de donner du grain à moudre à celles et ceux qui pourraient être intrigués par le sujet.

Commençons par Whonix. Vous vous souvenez, plus haut, lorsque nous attribuions à Linux la palme de la confidentialité ? Whonix se propose justement d'aller encore un cran au-delà, tout en se limitant à une installation via machine virtuelle. En d'autres termes : si Linux vous intrigue, que vous êtes avide de nouvelles manières de protéger vos données, mais qu'il est inconcevable pour vous de vous passer totalement de Windows ou de macOS, Whonix est fait pour vous.

Utilisable, on l'a dit, uniquement via une machine virtuelle (VirtualBox en l'occurrence), Whonix est un système d'exploitation basé sur Debian, et connecté en permanence au réseau Tor pour un anonymat renforcé au maximum. Un projet évidemment 100 % gratuit et open source.

Dans un ordre d'idées proche, QubesOS est une distribution Linux qui devrait assurément plaire aux adeptes de la compartimentation. Pour résumer très grossièrement le projet, QubesOS est un système d'exploitation qui permet à ses utilisateurs de créer des compartiments qui correspondent à des usages particuliers. Chaque compartiment est lancé dans sa propre machine virtuelle, et se voit donc déconnecté de tous les autres.

Par exemple, l'utilisateur peut créer un cube dédié à ses achats en ligne, un autre où seul un logiciel de traitement de texte sera disponible, ou encore un dernier où les ports USB de l'ordinateur sont désactivés ou qui n'a pas de son. Les possibilités sont sans limites, et permettent pour qui s'y prend bien de cloisonner complètement son (ses) identité(s) en ligne.

Tails, pour The Amnesic Incognito Live System, est une distribution Linux basée sur Debian qui ne peut s'exécuter que depuis une clé USB ou un DVD. Comme son nom l'indique, il s'agit d'un OS amnésique — il oublie absolument tout ce que vous venez de faire au moment même où vous éteignez l'ordinateur, et ne se souviendra de rien lorsque vous le rallumerez. L'ardoise s'efface à chaque utilisation.

Utilisant une batterie de programmes sécurisés, tout le trafic du réseau d'un ordinateur utilisant Tails passe par Tor (qui finance en partie son développement).

Enfin, terminons par citer un petit projet dédié au Raspberry Pi qui mérite qu'on s'y intéresse. Il s'agit de Pi-Hole, un « adblocker pour tout votre réseau », comme le décrit fort bien le site officiel du projet. Très concrètement, il s'agit d'un outil qui va se substituer au serveur DNS utilisé par votre routeur pour filtrer absolument toutes les publicités qui pourraient s'afficher sur n'importe quel appareil connecté au réseau. Oui, même votre smartphone ou votre smartTV.

En prime, un tableau de bord ultra complet est disponible afin d'avoir l'œil sur toutes les connexions bloquées, le nombre de requêtes effectuées par les domaines visités, et bien entendu pour configurer des listes blanches ou des exceptions selon les appareils. Un formidable outil, lui aussi garanti 100 % FOSS.