Une base de données contenant plus de 184 millions de logins et mots de passe uniques a été découverte en libre accès sur Internet. Derrière cette fuite massive, des identifiants liés à des services grand public, des comptes bancaires, des adresses gouvernementales… et aucun moyen d’en retracer l’origine.

- Une base de données avec 184 millions de logins a été dénichée en ligne, exposant des infos sensibles publiques.

- Les identifiants couvrent des services variés, posant un risque élevé de piratage pour utilisateurs et organisations.

- Les utilisateurs doivent sécuriser leurs comptes : éviter réutilisation de mots de passe et activer la double authentification.

Début mai, le chercheur Jeremiah Fowler a découvert une base de données Elastic non protégée contenant plus de 184 millions de logins et mots de passe uniques. Poids total de cette énorme fuite : 47,42 Go. L’ensemble était hébergé sur les serveurs du fournisseur World Host Group, sans mot de passe ni chiffrement, et donc librement accessible à quiconque connaissait son adresse IP.

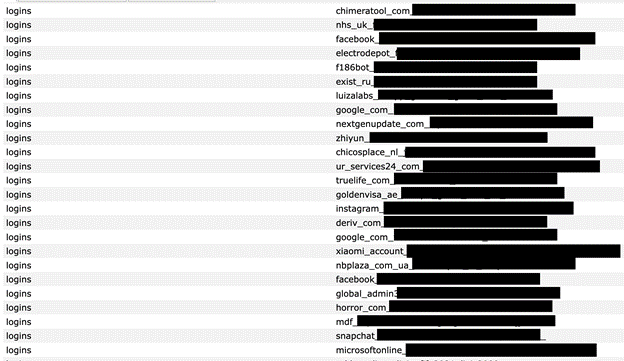

Une compilation anonyme de données ultra sensibles

Dans un échantillon de 10 000 entrées analysées, Fowler a identifié des identifiants liés à Facebook, Google, Microsoft, Instagram, Roblox, Amazon, Netflix, PayPal ou encore Apple. On y trouve aussi des accès à des adresses mails professionnels, des comptes liés à des banques, des portefeuilles crypto, des plateformes de santé, et même plus de 220 adresses en .gov provenant de 29 pays différents, parmi lesquels les États-Unis, l'Australie, le Canada, la Chine, l'Inde, Israël, la Nouvelle-Zélande, l'Arabie saoudite et le Royaume-Uni. Autrement dit, des données qui pourraient ouvrir la porte à de vastes campagnes de piratage, de fraude ou d’espionnage.

Pour confirmer l’authenticité de la base, Fowler a contacté plusieurs adresses mail figurant dans les données exposées. Certaines personnes lui ont confirmé que les identifiants et mots de passe les concernant étaient bien exacts et toujours valides.

Comme souvent dans ce type de fuite, aucun indice ne permet d’identifier clairement le ou les responsables. Le nom du champ contenant les mots de passe – « senha », portugais pour mot de passe – laisse supposer une origine brésilienne ou portugaise, mais l’interface et les autres libellés étaient en anglais. Fowler n’a pas non plus pu déterminer dans quel but exact la base avait été constituée. L’hypothèse la plus vraisemblable converge vers une compilation massive de données collectées via un infostealer, ces malwares conçus pour aspirer les mots de passe stockés dans les navigateurs et les applis.

Des risques concrets pour les particuliers, les entreprises et les États

Pour les internautes, ce genre de fuite n’a rien d’abstrait. Ce sont des identifiants réels, en clair, qui peuvent être utilisés tels quels. Le risque le plus immédiat reste le credential stuffing : des scripts automatisés qui testent les mêmes couples email/mot de passe sur des centaines de services en ligne. Si vous réutilisez vos mots de passe, il suffit qu’un seul soit encore actif pour que les pirates accèdent à vos comptes.

Autre scénario : les prises de contrôle de comptes. Sans double authentification, un mot de passe suffit. Une fois dedans, les attaquants peuvent accéder à des données sensibles, usurper votre identité, ou viser vos proches avec des attaques de phishing. Dans le cas d'un compte pro ou gouvernemental, l’impact peut être bien plus large, avec accès aux intranets, exfiltration de documents internes, voire déploiement de ransomwares.

Selon Fowler, les cybercriminels exploitent aussi ces données pour rendre leurs campagnes de phishing plus crédibles. Un mot de passe ancien ou une adresse exacte dans le message suffit parfois à piéger la cible.

Ce qu’on sait, ce qu’on ignore encore

Contacté par Fowler, l’hébergeur World Host Group a rapidement restreint l’accès public à la base après réception de son signalement. Dans un second temps, le PDG de l’entreprise, cité par WIRED, a précisé que le serveur en question était contrôlé par un client frauduleux ayant uploadé du contenu illégal sur un serveur non géré, et affirmé coopérer avec les autorités compétentes. Mais comme souvent, on ignore si d’autres personnes ont eu accès à la base avant qu’elle soit fermée, ni combien de temps elle est restée en ligne.

Aucune confirmation non plus sur l’origine exacte des données. Fowler évoque deux possibilités : un travail de recherche mal sécurisé, ou une collecte illégale orchestrée par des cybercriminels. Mais compte tenu du volume, de la diversité des services concernés et de la structure des fichiers, il juge cette dernière option bien plus probable.

Que faire si vous êtes concerné ?

Et aussi si vous n'êtes pas concerné d'ailleurs. Même si vous ne figurez pas dans cette base précise, le rappel vaut pour tout le monde :

- Ne réutilisez jamais vos mots de passe. Un compte exposé ne doit pas en compromettre d’autres.

- Activez la double authentification, en particulier sur vos comptes mail, bancaires ou professionnels.

- Utilisez un gestionnaire de mots de passe fiable, qui vous aide à créer et stocker des identifiants uniques.

- Surveillez les connexions suspectes à vos comptes (localisation, tentatives de réinitialisation).

- Et surtout, vérifiez votre adresse mail sur HaveIBeenPwned.com pour savoir si elle a été impliquée dans une fuite connue.

Sources : Jeremiah Fowler via WebsitePlanet, WIRED