Le coup est parti en mai 2025, avec le démantèlement d’un des botnets les plus actifs de ces dernières années. Mais l’histoire a commencé bien plus tôt, en juin 2022, à cause d’une ligne de code mal fichue et d’un protocole de communication un peu trop bavard.

- En 2022, une faille dans le protocole C2 de DanaBot a permis aux chercheurs de Zscaler d'accéder à des données sensibles du botnet, sans être détectés.

- Pendant trois ans, Zscaler a collecté des informations détaillées sur l'infrastructure de DanaBot, révélant son fonctionnement interne et ses opérateurs.

- En mai 2025, grâce aux données de Zscaler, les autorités ont démantelé DanaBot, saisissant des millions en cryptomonnaies et arrêtant plusieurs membres.

On savait déjà que l’Opération Endgame, relancée en mai 2025 dans le cadre d’un nouveau volet, avait porté un coup sévère au botnet DanaBot, dont les ramifications avaient infecté plus de 300 000 machines dans le monde. Ce qu’on ignorait encore, c’est qu’une faille repérée trois ans plus tôt avait permis aux chercheurs de Zscaler de suivre l’opération de l’intérieur et de collecter des informations techniques détaillées sur l’infrastructure du malware, sans que personne s'en rende jamais compte.

Le bug qui ne vidait pas la mémoire… et laissait fuiter tout le reste

En 2022, la team DanaBot pousse une nouvelle version de son malware, estampillée 2380. Elle embarque un protocole C2 revisité, censé structurer différemment les échanges entre les machines infectées et les serveurs de commande. Sauf que ce protocole a un trou. Littéralement. Un bug de gestion mémoire que personne ne remarque.

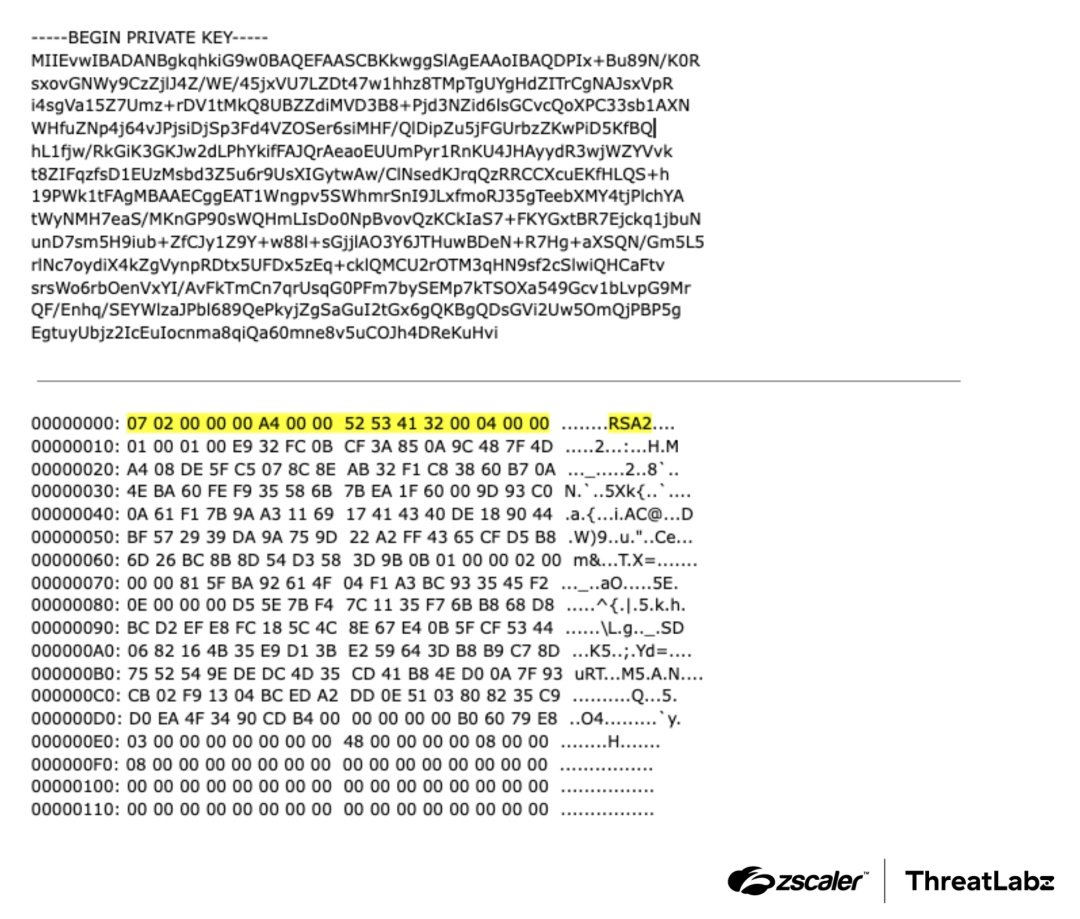

Sans entrer dans des détails trop techniques, cette version devait modifier la manière dont les données issues des serveurs distants étaient empaquetées avant d’être transmises aux machines infectées. En y ajoutant un bloc d’octets de remplissage générés dynamiquement, les opérateurs du botnet espéraient brouiller la structure du trafic et le rendre plus difficile à analyser. Problème : la mémoire allouée à ce bloc n’étant jamais initialisée avant usage, elle laissait fuiter des données résiduelles directement extraites du serveur.

Chaque échange entre serveur et machine infectée pouvait ainsi contenir jusqu’à 1 792 octets de mémoire brute, récupérés tels quels depuis le processus en cours. De fait, en observant simplement les réponses du serveur, les chercheurs ont commencé à récupérer des informations qu’ils n’auraient jamais dû voir : des fragments de fichiers, des logs, des identifiants d’opérateurs, des adresses IP, des noms de domaine liés aux serveurs de commande, des extraits de journaux techniques, des requêtes SQL, des clés cryptographiques, des statistiques liées aux infections, parfois même des morceaux d’interface web ou de code source.

Ce bug, Zscaler l’a baptisé DanaBleed, en référence directe à la faille Heartbleed de 2014, qui exposait, elle aussi, des données sensibles à cause d’une gestion défaillante de la mémoire dans OpenSSL.

Un robinet ouvert pendant trois ans

Entre juin 2022 et début 2025, les chercheurs de Zscaler collectent ainsi les réponses des serveurs de commande, sans jamais interagir avec le botnet ni chercher à l’infiltrer activement.

En croisant les données récupérées, ils reconstituent progressivement l’organisation du botnet, qui gère quoi, depuis où, comment : localisation et rôles des serveurs, structure du tableau de bord web, logique des mises à jour, outils utilisés par les opérateurs, répartition des tâches entre affiliés. De quoi dresser un tableau précis du fonctionnement interne de DanaBot, avec un niveau de détails rarement atteint sur ce type de menace.

Et voilà comment l’un des botnets les plus rentables de la décennie s’est effondré, non pas à cause d’une trahison ou d’une attaque ciblée, mais à cause d’une simple négligence dans son propre code. Une formalité, presque, pour les autorités, qui n’avaient plus qu’à s’appuyer sur ce travail patient pour saisir 650 noms de domaine, mettre plusieurs serveurs hors ligne, confisquer près de 4 millions de dollars en cryptomonnaies et inculper seize membres du groupe.

Source : Zscaler