Une campagne de phishing qui exploite les applications Microsoft OAuth pour contourner l'authentification à facteurs multiples vient d'être identifiée par des experts en cybersécurité. Son taux de réussite les inquiète d'autant plus.

Les chercheurs en cybersécurité de Proofpoint ont identifié une nouvelle technique d'attaque qui vise ses cibles avec de fausses applications Microsoft OAuth, un système d’autorisation qui permet à des applications tierces (comme Teams, Outlook ou OneDrive) d’accéder à vos données sans connaître votre mot de passe. Les applications en question – il y en aurait déjà des dizaines – imitent des services populaires comme Adobe et DocuSign, pour dérober les identifiants des utilisateurs. La campagne contourne les protections à facteurs multiples (MFA) et affiche un insolent taux de réussite supérieure à 50%.

Les fausses applications Microsoft OAuth piègent les utilisateurs professionnels

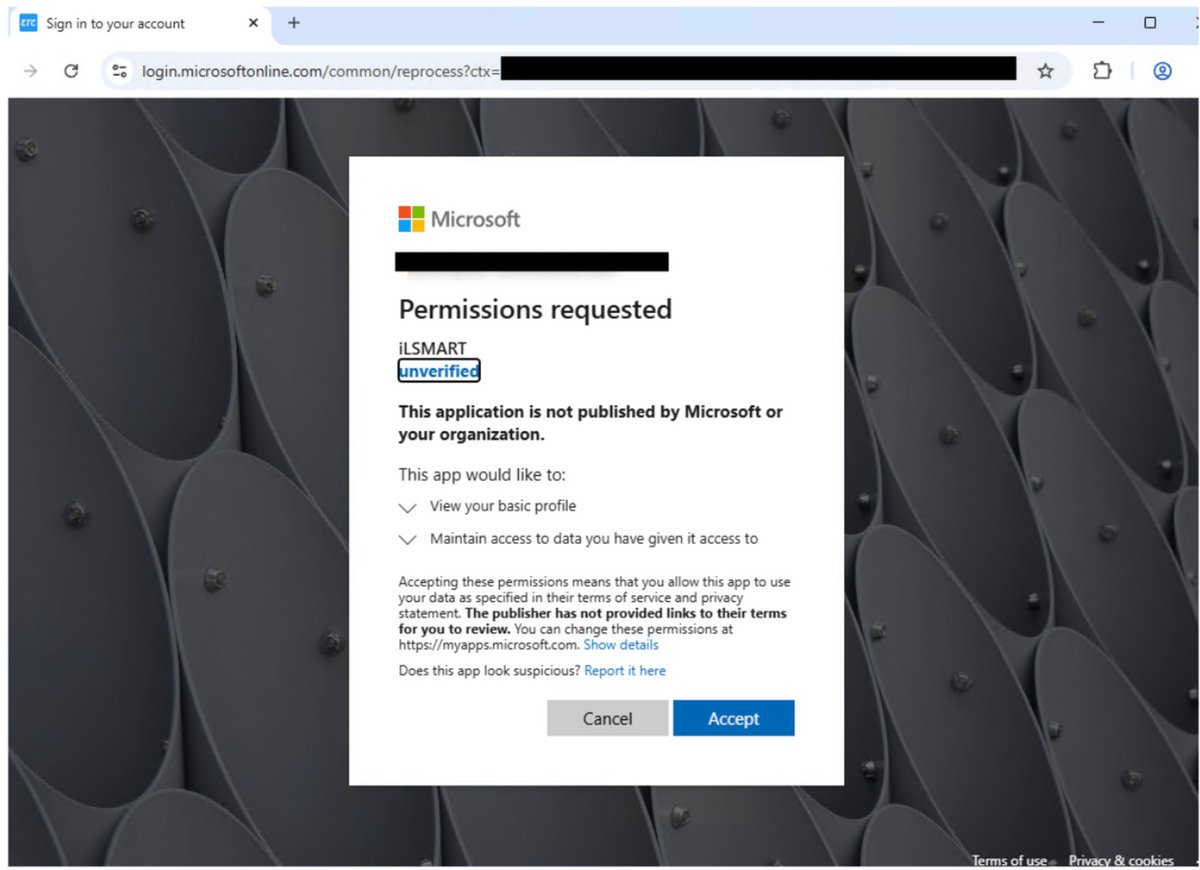

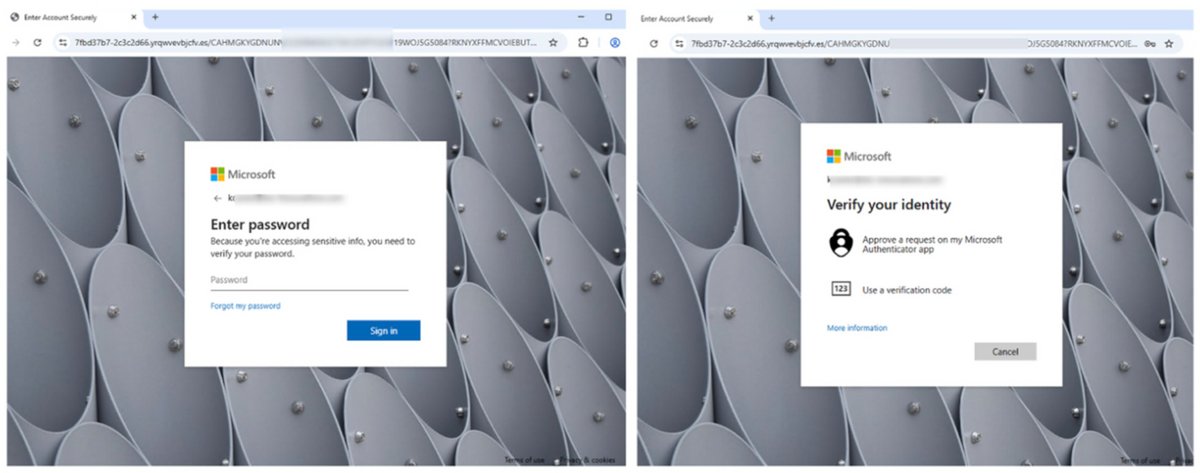

Comment s'y prennent les cybercriminels ? Les attaquants mettent en œuvre une stratégie qui repose sur un détournement du système OAuth, de Microsoft. En créant de fausses applications qui ressemblent à s'y méprendre aux vraies, ils piègent les utilisateurs dès la demande d'autorisation.

Le piège est particulièrement retors : que la victime accepte ou refuse les permissions, elle est automatiquement redirigée vers un faux site Microsoft, depuis une page CAPTCHA. Cette technique dite adversary-in-the-middle permet aux pirates de se placer entre l'utilisateur et le vrai service pour intercepter en temps réel des identifiants et codes de vérification.

Les campagnes observées par Proofpoint nous montrent le côté méthodique des pirates. Plus de 50 applications malveillantes ont été identifiées. Elles sont diffusées à l'aide d'e-mails provenant de comptes déjà piratés. Parmi les secteurs visés, on peut évoquer ceux issus de l'aérospatiale et de la défense, qui font notamment l'objet de campagnes ciblées avec des fausses demandes de devis particulièrement crédibles.

Un taux de réussite de 50% alarmant

Rien que cette année, près de 3 000 tentatives de compromission ont été recensées dans plus de 900 environnements Microsoft 365. Le taux de réussite confirmé dépasse les 50%, un score plutôt alarmant, signe de l'efficacité redoutable de cette approche hybride faite d'ingénierie sociale et de technique avancée.

Les cybercriminels ne se contentent d'ailleurs pas d'une approche généraliste. Ils envoient des milliers de courriers électroniques depuis des comptes de messagerie déjà compromis, et utilisent des sujets crédibles comme les contrats commerciaux ou les demandes de devis, toujours très efficaces. La stratégie de compromission en cascade multiplie la crédibilité des attaques et touche des centaines de clients par campagne.

Heureusement, Microsoft réagit avec des mises à jour programmées cet été. L'éditeur va bloquer les protocoles d'authentification obsolètes, explique Proofpoint, et exiger une validation administrateur pour toutes les applications tierces. Ces changements structurels devraient considérablement compliquer la tâche des attaquants qui exploitent aujourd'hui ces vulnérabilités OAuth.