Carrefour, UNICEF, Intel, Capgemini, Rakuten, Ademe… Depuis plusieurs semaines, des pirates détournent en douce des sous-domaines d’entreprises et d’institutions mondialement connues pour y héberger des escroqueries bien planquées. Et tout ça sans pirater quoi que ce soit.

- Des hackers réutilisent des sous-domaines abandonnés par des entreprises, hébergeant ainsi secrètement des arnaques convaincantes.

- Ces attaques ciblent les configurations DNS non nettoyées, exploitant la confiance associée à des noms de domaine connus.

- Naviguez avec prudence: refusez notifications douteuses, soyez attentifs au contenu inhabituel, et considérez utiliser un VPN.

Le domaine inspire confiance. Il appartient à une ONG reconnue, une institution publique ou une grande marque tech. Mieux encore, il est bien référencé dans Google. Alors vous cliquez. Et là, surprise ! Vous tombez nez à nez avec une vidéo coquine, une alerte antivirus suspecte ou une invitation à installer une app tellement louche qu’elle n’aurait jamais tenté d’investir le Play Store.

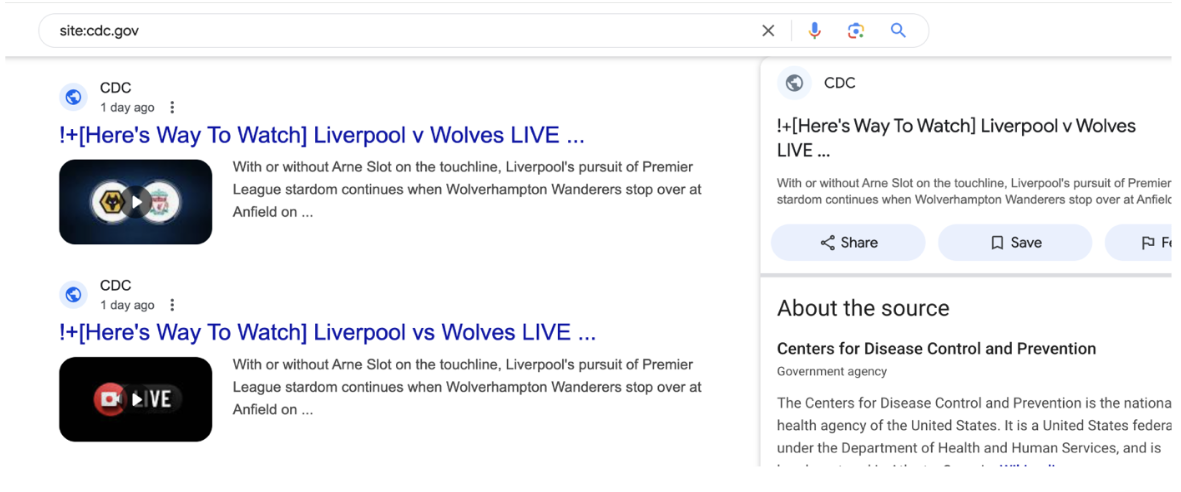

C’est exactement ce qui s’est produit en février dernier, quand plusieurs internautes ont vu surgir des liens pornos hébergés sur un sous-domaine de cdc.gov, le site des autorités sanitaires américaines. L’alerte a été lancée par le journaliste Brian Krebs, et rapidement, les chercheurs d’Infoblox ont levé le voile sur un scénario un peu plus retors que prévu. Il ne s’agissait pas d’un piratage du CDC, mais d’un vieux sous-domaine désactivé, dont le lien traînait encore dans une configuration DNS, et qu’un groupe malveillant a su récupérer. Et voilà comment un banal oubli a permis de transformer des centaines de sites légitimes en usines à arnaques.

De l’art de recycler des sous-domaines abandonnés

Ce groupe, Infoblox l’a baptisé Hazy Hawk. Depuis fin 2023, il traque les entreprises et institutions qui oublient de nettoyer leurs configurations DNS. Plus précisément, il cible les CNAME, ces enregistrements DNS qui redirigent un sous-domaine vers une ressource hébergée sur un service cloud (Azure, AWS, GitHub…).

Sans entrer dans des détails trop techniques, quand une entreprise décide de supprimer un service sans désactiver l’alias DNS associé, le sous-domaine continue d’exister, même s’il ne pointe plus vers rien. C’est ce qu’on appelle un dangling record, et c’est une erreur beaucoup plus courante qu’on ne le pense.

Or, c’est précisément là-dessus que parie Hazy Hawk. Plutôt que de chercher à craquer des mots de passe ou à injecter des malwares, le groupe ratisse les sous-domaines orphelins par négligence. Il leur suffit ensuite de réserver à nouveau l’espace cloud avec le même nom que celui d’origine pour que le sous-domaine légitime réactivé pointe désormais… vers une ressource active contrôlée par les attaquants. Ni vu ni connu.

L’apparence du légitime, l’efficacité du douteux

Une fois le sous-domaine récupéré, Hazy Hawk y héberge toutes sortes d’arnaques dont la rentabilité n’est plus à prouver : faux antivirus, sites de streaming bidons, alertes de support technique, fausses applis Android ou campagnes de phishing. Parfois, le sous-domaine ne contient rien de visible mais sert uniquement de relais pour renvoyer les internautes vers des sites douteux, tout en profitant du référencement solide de la marque d’origine.

Et c’est bien ce qui rend la méthode si efficace. Ces attaques reposent sur des noms de domaine ultra-fiables. Qui irait se méfier d’un lien commençant par capgemini.com, carrefour.fr ou unicef.org ? Certainement pas les moteurs de recherche, qui continuent de valoriser naturellement ces URL. Ni les internautes, qui n’ont aucune raison de soupçonner un traquenard adossé à une adresse parfaitement officielle. À plus forte raison quand, derrière le lien, se cache un clone de site populaire en tout point similaire à l’original.

Un petit business à l’arnaque ciblée maîtrisé

Si, en façade, tout semble savamment orchestré, alors imaginez comme en coulisse, tout est réglé comme du papier à musique. Selon Infoblox, une fois qu’ils ont cliqué sur les sous-domaines usurpés, les visiteurs sont automatiquement triés via un TDS (Traffic Distribution System). Pour faire simple, retenez qu’il s’agit d’un système capable d’analyser l’appareil, la localisation ou l’usage éventuel d’un VPN, pour ensuite rediriger l’internaute vers l’arnaque la mieux adaptée à son profil, celle qui a le plus de chances de rapporter à l’instant T.

Parfois, les pages faussement légitimes proposent d’activer les notifications push. Si l’internaute accepte, il continue de recevoir des alertes et des publicités malveillantes, même une fois le site fermé. Le tout en toute légalité, ou presque : les paramètres du navigateur ont été modifiés avec son accord.

Un petit clic source de bien des nuisances, certes, mais surtout très rentable. Certains programmes de push monétisé reversent jusqu’à 90 % des revenus générés aux affiliés qui ramènent des clics. Hazy Hawk aurait eu tort de s’en priver.

Nettoyer ses DNS, surveiller ses clics : les deux réflexes à retenir

Parmi les sous-domaines détournés, on retrouve des noms qui pèsent lourd :

Carrefour, UNICEF, Intel, Capgemini, Rakuten, Michelin, Panasonic, GSK, Ademe, Pass-Jeux, mais aussi des ministères, des universités et des agences gouvernementales un peu partout dans le monde. La liste complète est disponible dans le rapport d’Infoblox.

Bref, si vous êtes une entreprise, astreignez-vous à ne pas faire les choses à moitié quand vous supprimez un service cloud.

Quant aux internautes, étant donné la nature de l’attaque, la marge de manœuvre reste relativement mince. À toutes fins utiles, quelques réflexes peuvent toutefois vous aider à limiter la casse : refuser les notifications push non sollicitées, s’étonner d’un contenu douteux sur un site à la réputation irréprochable, savoir où désactiver les autorisations si jamais c’est déjà trop tard, ou même naviguer avec un VPN, certains TDS bloquant les IP associés aux réseaux privés virtuels. Et si vous utilisez un bloqueur de scripts, il fera peut-être un peu de ménage au passage.

Source : Infloblox