Pendant plus de 20 ans, des cybercriminels ont transformé des milliers de routeurs obsolètes en proxys résidentiels pour dissimuler leurs activités illégales. Après une traque d’un an, les autorités viennent de démanteler le réseau Anyproxy/5Socks et d’inculper quatre personnes.

- Des cybercriminels ont exploité des routeurs obsolètes pour masquer des activités illégales, formant un réseau lucratif international.

- Après une enquête d'un an, le réseau Anyproxy/5Socks a été démantelé grâce à une collaboration des autorités internationales.

- Pour éviter de devenir une cible, il est impératif de remplacer ou sécuriser les routeurs anciens et vulnérables.

C’est une affaire qui en dit long sur les failles persistantes dans les réseaux domestiques et professionnels. Depuis 2004, les services 5Socks et Anyproxy louaient à bon prix des adresses IP issues de routeurs piratés, principalement des modèles arrivés en fin de vie, trop anciens pour être mis à jour. Ces équipements, infectés à l’insu de leurs propriétaires, servaient de points de relais anonymes pour des cyberattaques, du vol de cryptomonnaies ou des campagnes de fraude en ligne. En mai 2025, après plus d’un an d’enquête, les autorités ont réussi à neutraliser l’infrastructure du botnet, mettre la main sur les domaines utilisés et inculper quatre ressortissants russes et kazakhstanais pour leur rôle dans cette entreprise lucrative et clandestine.

Un business à 46 millions de dollars alimenté par des routeurs zombifiés

À l’origine de ce réseau, des routeurs domestiques et professionnels pris pour cible en raison de failles anciennes, publiques et non corrigées. Linksys E1200, Cisco Valet M10, Cradlepoint E100 ou encore Linksys WRT310N, autant de modèles obsolètes, délaissés par les mises à jour de sécurité et facilement piratables. Une fois compromis, ils étaient infectés par une variante du malware TheMoon, permettant leur reconfiguration à distance pour les transformer en proxys.

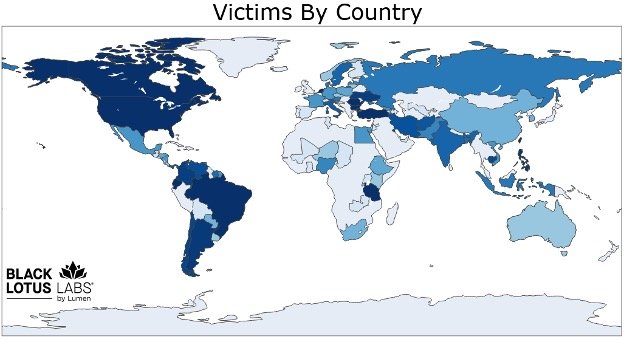

Ces appareils venaient ensuite grossir les rangs d’un botnet piloté depuis une infrastructure de commande installée en Turquie, selon les observations de Black Lotus Labs. Celle-ci reposait sur cinq serveurs, dont quatre échangeaient activement avec les machines infectées via le port 80 pour transmettre des instructions et maintenir le lien avec le réseau. Le cinquième, plus discret, recevait du trafic en UDP sur le port 1443 sans jamais répondre, ce qui laisse penser qu’il servait à centraliser ou stocker des données exfiltrées depuis les appareils compromis. En moyenne, un millier de proxys communiquaient chaque semaine avec ces serveurs, répartis dans plus de 80 pays. La majorité des victimes se trouvait aux États-Unis, au Canada et en Équateur, mais des infections ont également été détectées en Europe, notamment en France.

D’après les éléments partagés par le Department of Justice, les services 5Socks et Anyproxy formaient a priori deux vitrines d’un même réseau. Le premier affichait ouvertement son ancienneté avec un slogan daté – « Working since 2004 ! » – et plus de 7 000 proxys proposés à la vente. Mais c’est Anyproxy qui concentrait, selon la justice américaine, l’essentiel des opérations commerciales. Ce service aurait permis aux administrateurs d’amasser plus de 46 millions de dollars en vendant l’accès à ces routeurs détournés via des abonnements mensuels facturés de 10 à 110 dollars, le tout sans authentification ni restriction. Certains ports restaient même ouverts après expiration de l’accès, autorisant d’autres acteurs à en détourner l’usage gratuitement.

Grâce à une opération conjointe menée par le FBI, le DoJ, la police néerlandaise et la police thaïlandaise, les serveurs ont été désactivés, les noms de domaine saisis et quatre ressortissants russes et kazakhstanais ont été inculpés aux États-Unis. Une opération d’envergure, qui ne règle toutefois pas le problème de fond. Tant que des équipements en fin de vie restent connectés au réseau, d’autres infrastructures du même type pourront émerger ailleurs.

Comment se protéger face à ce type de menaces ?

Si votre routeur a plus de cinq ans, qu’il ne reçoit plus de mises à jour, ou que l’administration à distance est activée par défaut, vous êtes une cible rêvée. La meilleure option reste de le remplacer par un modèle encore suivi par le fabricant. Plus simple, plus sûr… mais aussi plus cher.

Si ce n’est pas possible, quelques réglages permettent déjà d’éviter le pire. Coupez l’accès à distance si vous ne l’utilisez pas, remplacez les identifiants par défaut – « admin / admin », c’est non –, vérifiez que le firmware est à jour depuis le site officiel, pas via un lien trouvé sur un forum, redémarrez votre appareil de temps en temps pour purger d’éventuels processus persistants et surveillez étroitement les signes d’anomalie comme des lenteurs réseau, une surchauffe, des changements de configuration ou du trafic inconnu.

Pour les entreprises ciblées par ce type de botnets, le danger est plus insidieux. Le trafic en provenance d’IP résidentielles paraît souvent anodin, ce qui pousse certains systèmes de sécurité à le laisser filer sans broncher. Et c’est justement ce que recherchent les cyberattaquants. Mieux vaut donc intégrer les indicateurs de compromission partagés par les chercheurs, surveiller les comportements anormaux même quand ils viennent d’IP a priori banales, et durcir l’accès aux services exposés sur le réseau.

Sources : U.S. Department of Justice, FBI, Lumen’s Black Lotus Labs