En passant par des pubs Bing et de faux sites bien référencés par le moteur de recherche de Microsoft, des hackers distribuent depuis plusieurs mois des versions modifiées de KeePass, WinMTR et Milestone XProtect pour voler des identifiants, injecter d’autres malwares et poser les bases d’une attaque par ransomware.

- Des hackers utilisent Bing et du typosquatting pour distribuer des logiciels modifiés, comme KeePass, piégés avec des malwares.

- Des logiciels populaires, WinMTR et XProtect, embarquent des malwares via des sites frauduleux bien positionnés sur Bing.

- Les moteurs de recherche, en misant sur l'automatisation, laissent passer des logiciels piégés malgré des procédures de validation.

Un gestionnaire de mots de passe détourné pour exfiltrer vos identifiants d’un côté, des outils de diagnostic réseau et de vidéosurveillance livrés avec un malware intégré de l’autre. Vous pensez à une mauvaise blague ? C’est tout sauf une plaisanterie. En première position dans les résultats de Bing, des sites frauduleux proposent en ce moment même des versions modifiées de logiciels légitimes, téléchargées en toute confiance par des internautes qui pensaient aller au plus simple. Un même vecteur d’infection pour deux campagnes distinctes, qui rappelle à quel point les moteurs de recherche peuvent aujourd’hui servir de rampe de lancement à des attaques ciblées.

Deux attaques, un terrain commun : Bing

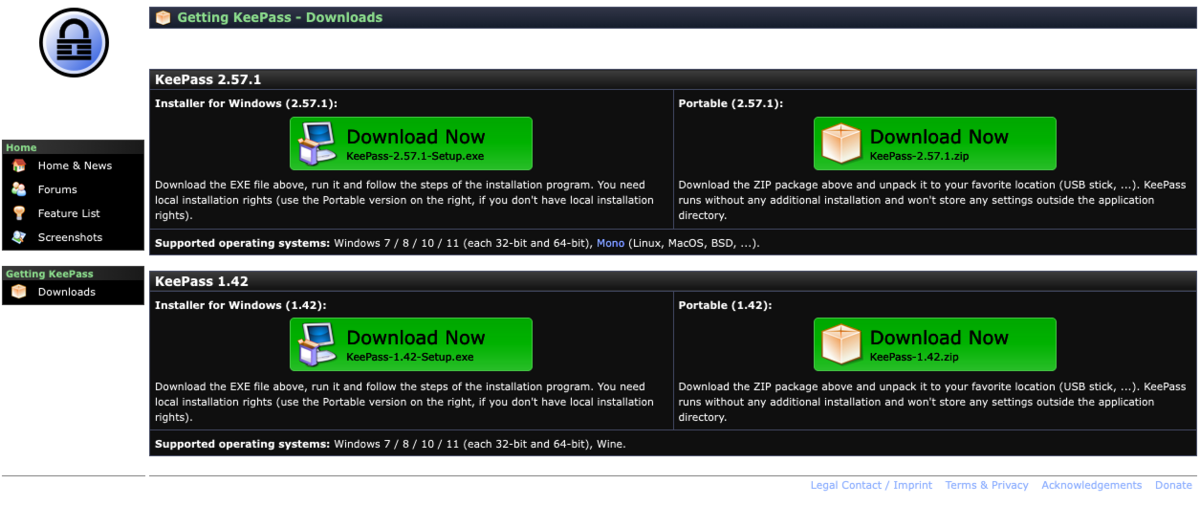

C’est l’équipe de WithSecure qui a levé le lièvre début mai, après enquête sur une attaque par ransomware visant les serveurs ESXi d’une entreprise. À l’origine de la compromission, un fichier d’installation KeePass téléchargé depuis un site en tout point semblable à l’original, y compris dans l’URL, promu via une publicité Bing. Le gestionnaire de mots de passe avait été modifié en amont pour embarquer un module Cobalt Strike.

Derrière une interface parfaitement fonctionnelle, signée avec un certificat valide, l’outil piégé, baptisé KeeLoader, exfiltrait l’intégralité de la base de données KeePass au format CSV (identifiants, mots de passe, adresses web et commentaires), avant de clore l’opération par le déploiement d’un ransomware. L’empreinte du module utilisé laisse penser à une collaboration avec un acteur spécialisé dans l’accès initial – un rôle souvent occupé par les IAB, chargés de pénétrer les réseaux avant de revendre l’accès à d’autres groupes – probablement lié à Black Basta.

Dans un autre contexte, mais suivant une mécanique similaire, les chercheurs de Cyjax ont identifié une seconde campagne. Cette fois, pas de publicité, mais une stratégie d’empoisonnement SEO menée avec soin. Les attaquants ont mis en ligne de faux sites pour des logiciels techniques populaires, WinMTR (diagnostic réseau) et Milestone XProtect (gestion vidéo), en misant là encore sur le typosquatting pour gonfler artificiellement leur visibilité et apparaître en tête des résultats Bing.

Comme dans l’affaire KeePass, l’installeur semble légitime, mais embarque en parallèle le malware Bumblebee, utilisé comme loader pour récupérer d’autres charges utiles, souvent orientées vers l’exfiltration ou le déploiement de ransomware.

De la forte responsabilité des moteurs de recherche

Qu’il s’agisse d’un lien sponsorisé ou d’un résultat bien positionné, la logique reste la même. Les attaquants misent sur un réflexe profondément ancré : la confiance accordée aux premiers liens proposés par un moteur de recherche. C’est précisément ce biais qui transforme Bing, comme Google avant lui, en relais efficace pour diffuser des logiciels piégés. Non pas parce qu’il est compromis, mais parce que ses filtres laissent passer des contenus frauduleux présentés sous un vernis légitime.

Et c’est justement cette permissivité qui devrait, aujourd’hui, vous faire lever un sourcil. Car en théorie, les moteurs de recherche mettent en place des procédures de validation pour éviter ce genre de détournement, notamment dans le cadre des régies publicitaires. Or, l’expérience l’a prouvé une fois encore, les attaquants parviennent à reproduire tous les signaux d’authenticité attendus : un site bien fait, une URL crédible, une signature logicielle valide. Bref, si les systèmes de contrôle automatisés sont censés garantir l’authenticité d’un annonceur, force est de constater qu’ils sont insuffisants dès lors que les attaquants prennent le temps de soigner leur dispositif. Et bien sûr, ce sont les internautes qui trinquent.

Un constat qui en appelle un autre, plus large, à savoir celui du fonctionnement même des moteurs de recherche modernes, de l’équilibre qu’ils tentent de maintenir entre automatisation et contrôle, entre pertinence algorithmique et fiabilité réelle. Tant que les entreprises derrière continueront à valoriser la forme au détriment du fond, tant qu’un faux site pourra cocher toutes les cases techniques sans éveiller de soupçon, ces types d’attaques auront de beaux jours devant elles.

Quelques réflexes pour ne pas tomber dans le panneau

Même si le logiciel semble fiable, même si le site ressemble au vrai, même si la pub renvoie vers une URL rassurante – rien de tout ça ne garantit l’authenticité du fichier. Les attaquants savent parfaitement contourner les règles des régies publicitaires pour diffuser leurs contenus. Une URL affichée comme légitime peut rediriger vers un site piégé.

Le conseil vaut pour KeePass comme pour WinMTR, XProtect et tous les logiciels sensibles : il faut toujours passer par le site officiel, et éviter de télécharger via des liens sponsorisés. Un outil open source reste modifiable, ce qui fait sa force… mais aussi son point faible lorsqu’il est distribué par un tiers malveillant. Mieux vaut donc vérifier l’empreinte numérique du fichier, ou passer par des dépôts connus, même si c’est un peu moins rapide qu’un clic sur une pub.

Dans le doute, certains antivirus ou gestionnaires de sécurité avancés peuvent détecter les balises Cobalt Strike ou alerter en cas de comportement anormal d’un exécutable. Mais une fois les identifiants siphonnés, il est souvent déjà trop tard.

Sources : WhiteSecure, Cyjax