Une grosse campagne de publicités malveillantes, devenue persistante, est diffusée sur Facebook en ce moment. Elle exploite l'image des plateformes de cryptomonnaies pour piéger les utilisateurs, et est considérée comme très sophistiquée.

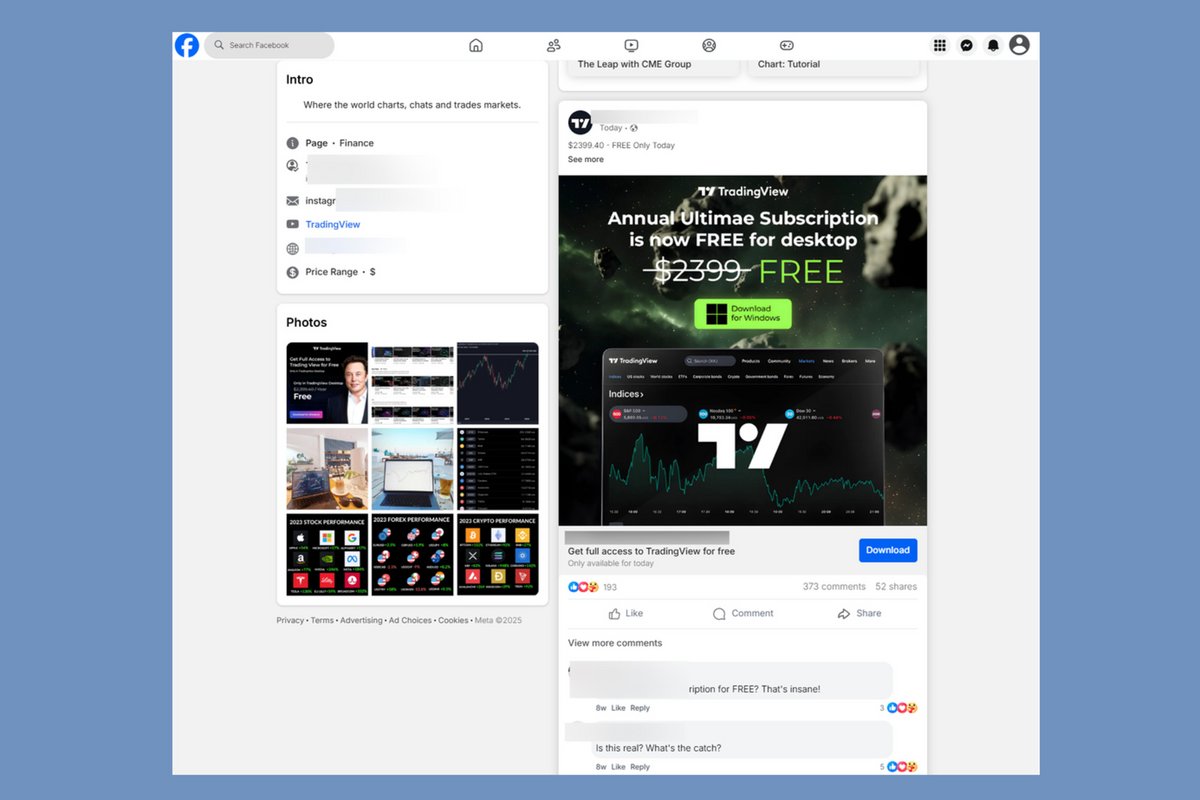

Depuis plusieurs mois, des cybercriminels déploient des centaines d'annonces frauduleuses qui imitent, sur Facebook, des plateformes réputées comme Binance et TradingView dans un seul but, celui de distribuer des logiciels malveillants. La menace est jugée particulièrement sophistiquée par Bitedefender, qui l'a signalée. Le spécialiste de la cybersécurité explique qu'elle utilise une architecture hybride qui lui permet d'échapper aux détections traditionnelles et de compromettre par milliers les systèmes des victimes.

Quand les célébrités deviennent malgré elles complices d'arnaques crypto sur Facebook

Vous croyiez que le Far West des cryptomonnaies se cantonnait aux obscurs recoins du web ? Surprise ! Les cybercriminels ont posé leurs valises dans le salon virtuel de Facebook, en transformant le fil d'actualité en vrai piège à clics.

Les artisans de cette supercherie ont peaufiné leur mise en scène jusqu'à la perfection. Derrière l'apparence trompeuse d'annonces pour Binance, TradingView ou SolFlare se dissimule un labyrinthe de pages clonées à s'y méprendre. Pour parachever l'illusion, ils convoquent le panthéon des célébrités tech, d'Elon Musk à Cristiano Ronaldo, pour transformer ces figures emblématiques en complices involontaires de leur stratagème.

Dans le détail, Bitdefender explique que la campagne vise avec précision les hommes de plus de 18 ans férus de technologies et d'investissements crypto. Un ciblage géographique affûté privilégie certaines zones, comme la Bulgarie et la Slovaquie. Le stratagème permet aux attaquants d'éviter les systèmes de détection automatique et de prolonger la durée de vie de leur infrastructure malveillante.

L'envergure de cette opération n'est pas mince, c'est le cas de le dire. Les experts de Bitdefender ont documenté des centaines d'annonces frauduleuses, avec un record stupéfiant de 100 publicités distinctes déployées le 9 avril 2025 par une seule page. Le plus frustrant, c'est que certaines de ces annonces amassent plusieurs milliers d'interactions avant que Meta ne parvienne à les neutraliser.

Dans les entrailles du malware : un chef-d'œuvre d'ingénierie malveillante

L'architecte maléfique derrière cette campagne a conçu un système digne des meilleurs films d'espionnage. Le logiciel malveillant (identifié sous les signatures Generic.MSIL.WMITask et Generic.JS.WMITask) déploie un serveur .NET local sur les ports 30308 ou 30303. Il établit un tunnel de communication invisible entre votre navigateur et votre système. Et voilà que le canal dérobe silencieusement vos données système grâce à des requêtes WMI ciblées.

Pour les victimes, les conséquences peuvent être aussi graves que multiples. Le malware exfiltre vos informations système, BIOS, localisation géographique et logiciels installés. Il déploie ensuite des charges secondaires via PowerShell (le langage de script qui automatise les tâches Windows), charges potentiellement capables de capturer vos identifiants de portefeuilles crypto et d'accéder à vos comptes financiers. Le tout sans laisser de traces apparentes pour l'utilisateur peu averti.

Comme toujours, si vous ne disposez pas de solution de sécurité capable de détecter ces menaces, méfiez-vous des offres trop généreuses. Faites attention aux sites qui insistent pour utiliser un navigateur spécifique. Téléchargez uniquement depuis les sources officielles, et signalez systématiquement les publicités suspectes. Votre vigilance pourrait sauver bien plus que votre propre portefeuille.