Une campagne d’espionnage active cible depuis plus d’un an les services de messagerie utilisés par plusieurs gouvernements et entreprises de défense. Derrière l’opération, attribuée au groupe Sednit, des failles XSS connues, exploitées pour accéder directement aux boîtes mail des victimes.

- La campagne "Operation RoundPress" cible des messageries web de gouvernements en Europe de l'Est, exploitant plusieurs failles XSS.

- Le script malveillant SpyPress accède aux messages et contacts sans logiciel installé, compromettant la session utilisateur.

- Les hackers visent principalement des entités militaires et gouvernementales, révélant un intérêt stratégique, surtout lié à l'Ukraine.

Depuis plus d’un an, les chercheurs d’ESET suivent une opération d’espionnage ciblant les services de messagerie web utilisés par plusieurs gouvernements et entreprises de défense, en particulier en Europe de l’Est. Dans le viseur, des infrastructures souvent auto-hébergées, parfois internes à l’administration, basées sur les solutions open source Roundcube, Zimbra, Horde ou MDaemon. Baptisée Operation RoundPress, la campagne, menée par le groupe Sednit (APT28), repose sur une série de failles XSS, certaines connues et déjà corrigées, d’autres inédites au moment de leur exploitation. Une méthode d’autant plus efficace qu’elle ne nécessite ni logiciel malveillant complexe, ni interaction active de la victime.

Une intrusion qui tient en quelques lignes de code

C’est une opération qui, à première vue, aurait tout d’une campagne de phishing classique. Un message ciblé, rédigé dans la langue de la victime, soigné, envoyé depuis une adresse qui semble légitime. On y retrouve des extraits d’articles crédibles, parfois issus de médias locaux, sans lien suspect ni pièce jointe inhabituelle.

Mais ici, il n’est pas question d’inciter la victime à cliquer sur quoi que ce soit. Le message exploite une faille XSS dans le webmail pour injecter du code JavaScript directement dans l’interface. Si le service n’est pas correctement mis à jour, le script s’exécute automatiquement dans le navigateur, avec les mêmes droits que l’utilisateur connecté.

Ce script, nommé SpyPress, donne accès aux messages, aux contacts, aux paramètres du compte, parfois même à l’historique de connexion. Il n’est ni installé ni téléchargé, et fonctionne en temps réel, depuis la session en cours, le temps de la lecture. En clair, tant que le message reste dans la boîte de réception, l’attaque peut se répéter à chaque ouverture.

Dans certains cas plus critiques, SpyPress met en place une règle de redirection automatique des nouveaux messages, intercepte les codes d’authentification multifactorielle et génère un mot de passe applicatif, permettant aux attaquants de se reconnecter même après un changement de mot de passe.

Toutes les données récoltées sont exfiltrées via des requêtes HTTP POST, parfois via SOAP dans le cas de Zimbra, vers des serveurs de commande préconfigurés. Le trafic est espacé dans le temps, les messages limités à 150 par session, pour rester discret. Évidemment, chaque échantillon de SpyPress est obfusqué, avec des noms de variables et de fonctions aléatoires, ce qui rend leur détection par signature pratiquement impossible.

Des cibles précises, un intérêt stratégique

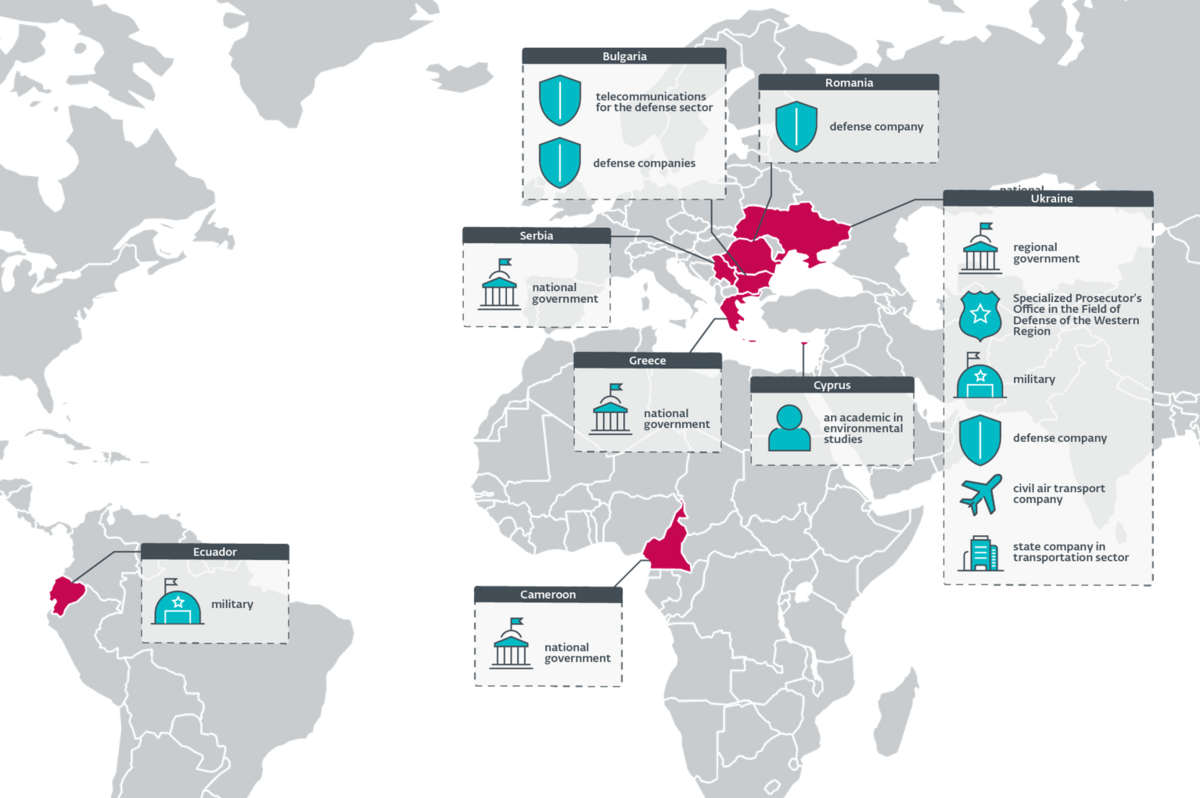

Derrière l’Operation RoundPress, le choix des victimes laisse peu de place au doute quant aux intentions des hackers à l’œuvre. L’essentiel des attaques documentées par ESET vise des entités publiques ou liées à la défense, avec un intérêt particulier pour les services de messagerie gouvernementaux et les communications sensibles transitant par ces plateformes internes. Plusieurs institutions ukrainiennes, des fournisseurs d’armement en Roumanie et en Bulgarie, ou encore des entreprises du secteur des transports ou des télécoms sont concernées — souvent en lien avec l’effort de guerre en Ukraine.

D’autres attaques ont été observées en Afrique, dans les Balkans et en Amérique du Sud. Si certaines cibles — comme un ministère camerounais, une université chypriote ou un organisme public équatorien — semblent moins directement liées au conflit, elles pourraient offrir un accès indirect à des réseaux, à des partenaires ou à des échanges diplomatiques sensibles.

À ce stade, l’opération est attribuée avec un niveau de confiance « moyen » au groupe Sednit (également connu sous le nom d’APT28), lié au renseignement militaire russe. Plusieurs indices techniques viennent appuyer cette hypothèse, notamment la réutilisation d’adresses mail, d’infrastructures serveur et de modes opératoires déjà observés lors de campagnes précédentes.

Bref, dans tous les cas, les failles dans Roundcube, Zimbra et Horde étaient déjà connues, et corrigées par les éditeurs. Si elles ont pu être exploitées, c’est parce que les services concernés n’avaient pas été mis à jour par celles et ceux qui les administrent. D’où l’importance d’appliquer les correctifs dès qu’ils sont disponibles.

Source : ESET