Pas besoin d’exploit ou de code ultra-sophistiqué quand il suffit d’une commande automatiquement copiée dans le presse-papiers et exécutée par l’internaute pour compromettre un PC. C’est la méthode utilisée dans une campagne malveillante qui cible Windows… mais aussi Linux. Une première inquiétante pour les utilisateurs et utilisatrices de distributions libres.

- Les cybercriminels ciblent désormais Linux, autrefois considéré moins vulnérable, via une ingénierie sociale astucieuse sur faux sites.

- Une campagne trompeuse copie des commandes malveillantes dans le presse-papiers, incitant les utilisateurs à les exécuter.

- Technique multisystème, "ClickFix" teste des scénarios simples, potentiellement automatisable, menaçant tant Linux que Windows.

Pendant longtemps, on a cru – ou voulu croire – que Linux tenait son rang de système d’initiés, trop technique pour le grand public, pas assez répandu pour intéresser les cybercriminels. Mais ce genre de confort statistique n’est apparemment plus d’actualité. Début mai, les équipes de Hunt.io ont documenté une nouvelle campagne ClickFix, qui s’en prend frontalement aux internautes sous Linux – jusqu’ici rarement ciblés par ces types d’attaques – en s’appuyant sur une stratégie d’ingénierie sociale parfaitement adaptée aux nouveaux usages. Au menu : un faux portail de communiqués officiels, une interface crédible, une commande toute prête dans le presse-papiers, et un guide étape par étape pour inciter la cible à tout exécuter elle-même.

« Je ne suis pas un robot », juste un malware potentiel

Ce faux site, repéré par les chercheurs de Hunt.io, reprend l’apparence du portail des archives de presse du ministère indien de la Défense. Tout y est : la structure, les logos, le style et surtout un seul lien actif qui déclenche la suite du scénario. En fonction du système détecté, le site redirige vers une page adaptée à Windows ou à Linux. Et c’est là que l’approche change de terrain.

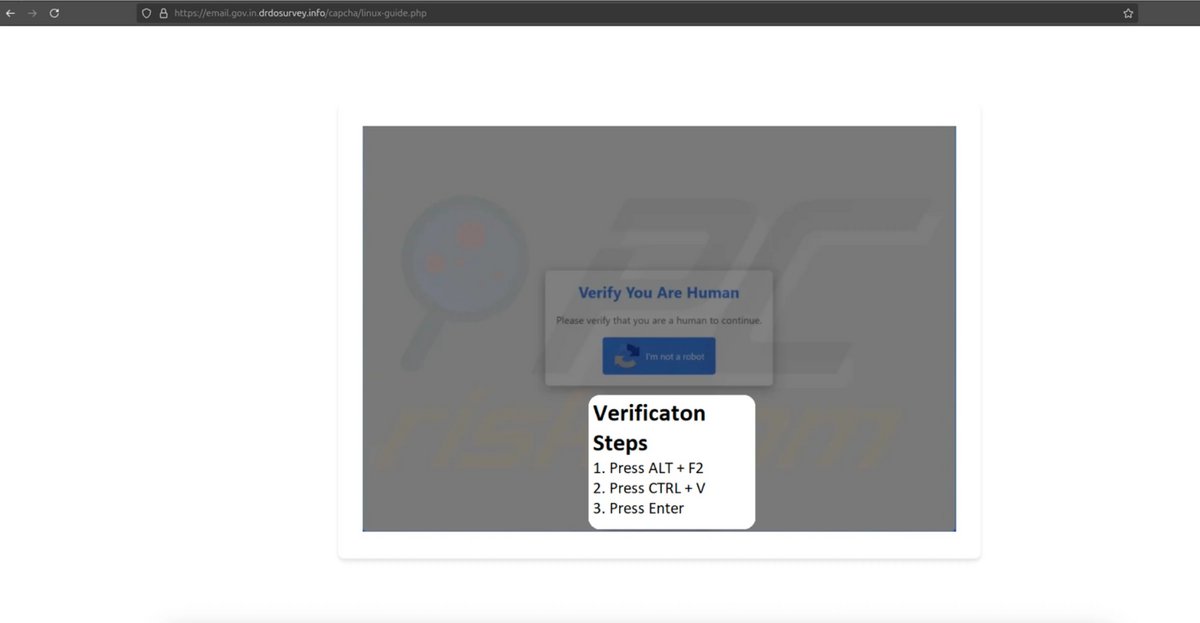

Selon le système d’exploitation détecté, l’internaute a droit à une version différente du piège. Sous Linux, il tombe sur un CAPTCHA minimaliste et mal orthographié, « I'm not a rebot ». Faute de frappe ou tentative de contourner les outils de détection automatique, peu importe. Le bouton agit surtout comme un déclencheur silencieux : au clic, une commande shell est copiée dans le presse-papiers sans que la victime n’en soit consciente. Dans la foulée, elle est redirigée vers une page de pseudo-vérification complémentaire, qui l’invite à presser successivement les raccourcis Alt+F2, Ctrl+V, Entrée. Si vous êtes utilisateur ou utilisatrice Linux avancé, vous n’aurez aucun mal à comprendre ce qui vient de se jouer : ouverture du terminal, collage et exécution de la commande malveillante.

Ce que fait réellement la commande à ce stade reste limité. Elle télécharge un script mapeal.sh depuis un domaine compromis (trade4wealth[.]in), lui donne les droits d’exécution, et le lance. Le script, lui, se contente pour l’instant d’ouvrir une image tout bête, que les chercheurs de Hunt.io ont interprété comme un test. Mais un test graphiquement et logistiquement soigné, auquel il ne manque plus qu’une vraie charge utile.

Sur Windows, l’attaque tire des ficelles similaires. La cible atterrit sur une fausse page administrative flanquée d’un avertissement officiel, copie malgré elle une commande dans le presse-papiers, et accède à une nouvelle interface censée justifier son exécution. Cette fois, le script déclenche mshta.exe, utilitaire Windows souvent détourné dans les campagnes malveillantes. Il charge un fichier .hta obfusqué qui, une fois déchiffré, lance un exécutable .NET et établit une connexion sortante vers une adresse IP identifiée comme malveillante. En parallèle, une fausse note officielle apparaît à l’écran pour détourner l’attention pendant que le code s’exécute en arrière-plan.

Une répétition générale avant la grande première

Ce type d’approche, baptisé ClickFix, fait de l’ingénierie sociale son principal levier. Et si l’on connaît déjà bien son efficacité côté Windows, l’apparition d’une déclinaison Linux change la donne. Non pas parce qu’elle est techniquement avancée (elle ne l’est pas), mais parce qu’elle prépare le terrain à un possible déploiement généralisé.

Avec un peu de recul, on imagine bien que l’objectif n’est pas de frapper fort dès maintenant, mais probablement d’expérimenter des scénarios d’infection simples, duplicables, multiplateformes. Rien ne dit que la prochaine étape ne consistera pas à remplacer l’image actuelle par un spyware, une backdoor, voire un ransomware. D’autant plus que la simplicité du mécanisme en fait un candidat idéal à l’automatisation à grande échelle : réutilisable, personnalisable, et facilement intégrable dans des kits d’attaque à bas coût.

En bref, ce que cette campagne teste, ce n’est pas la solidité des systèmes, mais la prévisibilité des actions utilisateur encouragées par le mimétisme visuel et le réflexe conditionné. Et ça, Linux ou pas, personne n’est vraiment à l’abri autrement qu’en restant vigilant à ne pas exécuter aveuglément de commandes inconnues.

Source : Hunt.io