Depuis que Apple conteste la décision de justice lui imposant de coopérer avec le FBI, l'affaire du téléphone du terroriste de San Bernardino est devenu un problème d'Etat. A l'origine des faits, les attentats qui ont fait 14 morts en Californie, et la volonté du FBI de percer les mystères du téléphone bloqué de l'un des deux meurtriers. Ne parvenant pas à accéder à la mémoire du téléphone, le FBI a obtenu une ordonnance de la Cour enjoignant Apple de créer une version modifiée du logiciel d'Apple iOS 9. Depuis, c'est la guerre des déclarations publiques entre le PDG d'Apple Tim Cook et le chef du FBI James Comey, et les candidats à la présidentielle se servent du nouveau débat public.

Il n'a jamais été question de backdoor

Le conflit qui oppose aujourd'hui le FBI à la société Apple souffre depuis le début d'un flou technologique, sur lequel jouent parfois les protagonistes pour convaincre peut-être plus rapidement l'opinion générale. Le titre même de l'événement (« Le chiffrement sur le fil du rasoir : choisir entre la sécurité américaine et la vie privée ») comporte donc deux erreurs : D'abord, ainsi que plusieurs députés l'ont relevé, il ne s'agit pas dans cette affaire de mettre en balance la sécurité avec la vie privée, mais bien plutôt la sécurité avec la sécurité. Le FBI pense qu'il pourra mieux protéger les citoyens en ayant accès aux iPhone librement, quand Apple pense que corrompre les systèmes électroniques met autant en danger les individus que les systèmes de sécurité de la Nation, qui sont tous informatisés.De même, il ne s'agit nullement dans cette affaire de casser un chiffrement (façon de brouiller un code), et donc encore moins de backdoors (faille de sécurité inhérente au chiffrement). C'est déjà ce qu'avait révélé Bill Gates quelques jours plus tôt, et cela a été confirmé par les débats : à la lumière de tous les témoignages entendus pendant les six heures de débats qui ont eu lieu hier, il est devenu clair aux membres du « Capitole » que la demande du FBI n'est pas de contraindre Apple à créer de nouveaux iOS incluant une faille dans le chiffrement (une backdoor) qui fragiliserait considérablement la sécurité des appareils de la marque.

James Comey l'affirme, le FBI est déjà capable de casser le chiffrement de ces téléphones et de leur contenu. C'est le système d'« auto-erase », au moment du déblocage du téléphone, qui bloque l'enquête : cette fonction propre aux iPhone permet que s'efface toute seule toute la mémoire du téléphone dès l'instant où le nombre de tentatives de mots de passe ( dix ) a été dépassé. Ce système permet, dans le cas de perte du téléphone, d'assurer à son propriétaire que ses données ne puissent être retrouvées.

Ainsi la demande du FBI à Apple est triple. Il souhaitent que les ingénieurs à l'origine de l'iOS 9 recodent le logiciel en supprimant :

- La fonction « auto-erase »

- Le temps de latence entre chaque tentative de code

- L'exclusivité de l'écran tactile pour la saisie du mot de passe, afin que ce celui-là puisse être généré automatiquement par des calculateurs.

Au cours du débat, c'est l'experte Mrs. Susan Landau, professeur à l'école polytechnique de Worcester, qui rétablira la vérité sur l'aspect technique de la demande. Ses affirmations viennent pourtant contredire les assertions communes de Tim Cook (dans ses deux lettres ouvertes) et Bruce Sewell. « Ils veulent que nous construisions une backdoor dans l'iOS ! » a lancé le vice président d'Apple en guise d'introduction. Pour sa défense, le porte-parole a voulu préciser que « le mot de passe fait partie intégrante de l'algorithme de chiffrement ». Autrement dit le problème n'est pas de décrypter la partie du code qui concerne le système « auto-erase », mais plutôt de la retirer du code source.

San Bernardino en Californie

« Savez-vous ce qu'est une métadonnée monsieur le directeur ? »

Mais Susan Landau aura aussi donné du fil à retordre au chef du FBI. « Si nous acceptions que des endroits soient inaccessibles même avec un mandat judiciaire (les iPhone en l'occurrence), alors nous vivrions désormais dans un monde dans lequel nous n'avons encore jamais vécu », affirmait le chef du FBI en subjuguant l'auditoire, avant d'être contredit par l'enseignante-chercheuse : en se référant à l'histoire des services secrets, elle a rappelé que le FBI n'en était pas à sa première plainte face à des systèmes informatiques supposés impossibles à pénétrer et qu'au final, les chercheurs de la NSA étaient, eux, parvenus à maîtriser les nouvelles techniques et à briser les barrières.A son tour, le membre du Congrès Jason Chaffetz se voudra offensif avec James Comey : « savez-vous ce qu'est une métadonnée monsieur le directeur ? » Durant son intervention, il réussit à relever un élément important : les métadonnées du téléphone (toutes les informations annexes au contenu de la communication : date, durée de l'appel, numéros associés, etc...) sont déjà accessibles par le FBI. L'aveu pourra peut-être amener le FBI à repréciser le motif de leur recherche car jusque-là, le bureau fédéral disait vouloir connaître les éventuels appels intervenus après les attentats, pour repérer d'éventuels complices ou « têtes pensantes » logés à l'étranger. Hésitant, Comey nuancera : « Nous avons accès à la plupart des métadonnées ». La question de savoir si leur étaient accessibles les données de géolocalisation des appels ne sera pas résolue au cours de l'audition.

Faire mentir l'adversaire, tâche délicate à laquelle se sont aussi livrés les orateurs : « Il y a une chose qu'a relevée J.Comey sur laquelle j'aimerais revenir : Il a dit qu'il ne s'agissait que du modèle 5c, mais c'est faux, le logiciel créé pourrait fonctionner sur n'importe quel iPhone car il pourrait facilement avoir des extensions, c'est très commun, les principes sont exactement les mêmes » assénera le porte parole d'Apple, dans la seconde partie de séance.

Comment Apple prend l'avantage

S'il y a bien une chose que le débat de six heures aura pu mettre parfaitement en évidence, c'est la difficulté pour les parlementaires de se positionner dans un débat qui concentre autant de bons arguments d'un côté que de l'autre. Nul doute que si l'affaire dépasse le cadre de la Cour de Californie pour se voir portée au cœur du Congrès américain, c'est que « mise en balance » semble ici bien difficile, pour reprendre un terme propre aux magistrats.Une fois entrés dans la salle, les deux hommes sont entendus alternativement, sans pouvoir se répondre directement. Les témoins exposent chacun leurs visions d'une Amérique plus sécurisée, certains membres du Congrès bafouillent, perdant parfois les mots pour qualifier une situation si « undoable » (insoluble).

La vision de James Comey, directeur du FBI

James Comey

- L'Etat ne peut pas accepter de fermer une enquête qui pourrait permettre de remonter la filière terroriste

- La manœuvre demandée à Apple ne comporterait pas de risque majeur, puisque le code modifié ainsi que le téléphone resteraient dans l'enceinte de Cupertino (siège d'Apple) et seules les données électroniques seraient transmises au FBI.

- Les citoyens doivent se demander s'ils ont vraiment besoin d'un tel degré de sécurité pour leur téléphone, si élevé qu'il empêche les enquêteurs de progresser.

Concernant les détails pratiques de la mise en oeuvre de la demande adressée à Apple, la chercheuse Landau évoquera vers la fin des auditions une procédure tout autre que celle ébauchée par Comey : pour elle, du hardware serait inévitablement envoyé aux fédéraux après la modification du code source. Elle pense que dans tous les cas un risque de fuite existe bel et bien, et que demander la création de ce logiciel est « une grave erreur pour la sécurité ». « Pour assister à certaines conférences on vous demande souvent de déposer votre téléphone à l'entrée. Imaginez ce que pourraient faire avec celui-là de mauvais acteurs qui se seraient procurés le logiciel transformé... » ajoute-t-elle.

De même, certains dénoncent l'attitude du FBI dans cette affaire : le bureau aurait pu accéder aux données contenues dans les serveurs d'Apple (qui font des sauvegardes du compte iCloud des iPhone) s'il n'avait pas réclamé, par erreur, la réinitialisation du mot de passe. Sur les forums américains les commentaires vont bon train, laissant entendre que le FBI aurait commis cette bourde de façon préméditée. Enfin Bruce Sewell ne comprend pas pourquoi s'attaquer aux programmes d'Apple plutôt qu'à ceux de l'EI : « L'application la plus pernicieuse que nous connaissons s'appelle Telegraph et n'a rien à voir avec Apple, elle est très utilisée par les terroristes car elle permet des communications qui sont tout simplement impossibles à pirater. »

La vision de Bruce Sewell, vice président d'Apple

Bruce Sewell et Susan Landau

- Accéder à la demande du FBI de créer un logiciel de déblocage de l'iPhone constituerait un précédent qui aurait des conséquences irrémédiables pour la sécurité des individus comme des institutions publiques.

- Le Congrès doit légiférer pour que la société Apple ne soit plus condamnable par la justice pour ce type de cas.

- Les enquêteurs disposent d'autres moyens d'accéder aux informations contenues dans le téléphone retrouvé à San Bernardino.

Mais beaucoup de commentateurs parmi lesquels certains membres du Congrès soupçonnent Apple de vouloir se servir de l'affaire pour donner un coup de projecteur sans précédent sur la fiabilité de leurs produits. Bruce Sewell n'a cessé de condamner ce positionnement pendant son audition.

Le chef du FBI a aussi dit qu'il s'agissait pour lui non d'un problème technologique mais plutôt de modèle économique : si Apple basait un peu moins son attractivité sur ses systèmes de cryptage, la police administrative pourrait enquêter plus facilement et la sécurité nationale en ressortirait gagnante.

De même il pense qu'en créant des sphères impénétrables (comme ceux qui protègent les iPhone), on ouvre des zones d'impunité, inaccessibles aux autorités et favorisant l'activité des malfaiteurs.

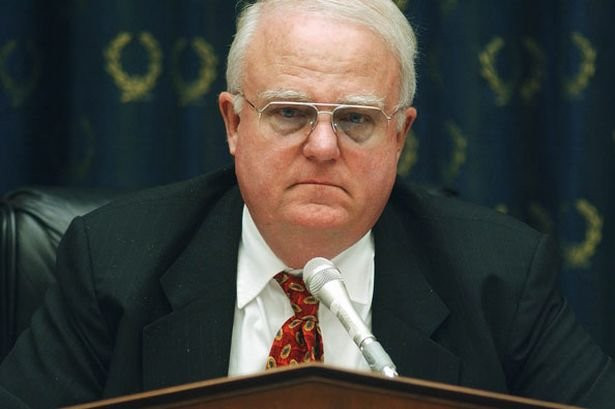

Le membre du Congrès américain Jim Sensenbrenner

Le FBI doit coopérer avec la NSA

Au cours du combat public que se sont livrés via des lettres ouvertes Tim Cook et James Comey, fut évoqué la possibilité de détruire le logiciel modifié, une fois l'iPhone débloqué. C'est le chef du FBI James Comey qui l'avait suggéré, voulant offrir à Apple des garanties que celui-là ne puisse pas être réutilisé ou copié.De même, des dispositions d'encadrement suivant une procédure de secret militaire ( supervisées par le chef d'Etat et plusieurs autorités ) pourraient ponctuellement sécuriser la procédure qui est demandée, sans pour autant pouvoir être institutionnalisés ( étant donné le nombre trop important de demandes similaires qui suivraient aussitôt). L'affaire du téléphone utilisé dans les attentats de San Bernardino ne peut être pensé comme un cas isolé, car l'arbitrage attendu va définir les règles à venir.

Le membre du congrès James Issa s'est distingué en proposant la possibilité de créer des copies du disque dur SSD intégré à l'iPhone via la technique du « mirroring », ce qui permettrait au FBI de tester autant de mots de passe qu'il le souhaite sans avoir peur de perdre la mémoire. Si James Comey a avoué n'avoir aucune idée de la fiabilité d'une telle démarche, Bruce Sewell a lui répondu qu'à condition de vérifier la faisabilité de la manœuvre sur le matériel particulier qui est en cause, l'hypothèse pouvait être viable. Sur les forums spécialisés, on craint que la mémoire ne résiste pas au processus d'« images miroirs ».

Une autre issue possible serait de ne pas offrir au FBI ce qu'il demande, comme le suggère l'experte Susan Landau, préférant une vue plus panoramique du dossier : « Regardez ce qui vient de se passer en Ukraine : Le réseau électrique a été piraté. Comment cela a-t-il commencé ? Par le vol des codes d'accès aux opérateurs... C'est ce qui nous attend si nous décidons d'affaiblir la sécurité des systèmes de communication. Car n'en doutez pas : si Apple construisait ce logiciel une fois, il lui serait demandé de le faire un millier d'autres fois, le chef du FBI a lui même reconnu qu'il s'en servirait pour des centaines d'autres iPhone. Une forme de routine se créerait donc avec toutes ses réalités logistiques : une équipe dédiée aux demandes de la police, une page intranet, etc... Et c'est à ce moment qu'un risque de piratage existerait réellement et que ce nouvel outil tombe alors entre de mauvaises mains ! »

Le membre du Congrès Darell Issa

Pour la chercheuse, il faudrait même que le FBI se fasse aider par la NSA, dont elle suspecte de posséder les outils qui manquent aujourd'hui au FBI : « Ce qu'il faut ce n'est pas que le FBI affaiblisse la technologie parce qu'il utilise encore des techniques du 20e siècle quand nos ennemis utilisent celles du 21e ! Il faut que nous l'aidions à financer des recherches permettant de développer des technologies plus sophistiquées encore. Ce que montre cette histoire, c'est que le FBI n'a pas assez de ressources et de moyens pour être à la hauteur, à l'inverse de la NSA. Ce qu'il faut à terme, c'est qu'ils développent eux-mêmes des programmes de messagerie plus puissants. »

En attendant que la justice prenne sa décision, secondée ou non par la loi, le membre du congrès américain Jim Sensenbrenner a donné au porte-voix d'Apple des signaux peu encourageants pour la société à la pomme : « Ayant moi-même participé au jugement de Monsieur Snowden, et contribué à l'établissement du Freedom Act, je suis en mesure de vous dire qu'il y a de très fortes chances que le Congrès ne vous donne pas raison sur ce coup-là... »

Au cours du débat, il fut rappelé que vingt ans plus tôt, en 1996, le FBI était déjà venu devant le Congrès, portant le message qu'autoriser les clés de chiffrement de 256 bits reviendrait à la ruine de leurs capacités d'investigation. Depuis autorisée puis totalement libérée, la puissance de chiffrement a au contraire poussé la NSA à considérablement progresser dans ce domaine et même soutenir le développement des méthodes de sécurisation des systèmes informatiques. En France, ainsi que le note sur son site l'ANSSI, certains moyens de cryptologie sont encore classés « matériels de guerre ».

A lire également