Vous pensiez votre compte Gmail protégé par la double authentification ? Raté. Une fonction légitime, peu connue, permet de la contourner en toute tranquillité. C’est exactement ce qu’a exploité un groupe lié au renseignement russe pour accéder à la messagerie d’un expert en géopolitique. Une faille structurelle, toujours active, qui concerne potentiellement tout le monde.

- Un groupe lié au renseignement russe a contourné la double authentification Gmail via les mots de passe d'application.

- Keir Giles, expert en géopolitique, a été piégé par un phishing sophistiqué, générant un accès secondaire à son compte.

- Google reconnaît le risque des mots de passe d'application, mais maintient leur usage pour des raisons de compatibilité.

Activez la double authentification, utilisez des mots de passe longs, aléatoires et uniques, évitez les liens douteux. La chanson, vous la connaissez, et en théorie, votre compte Gmail devrait être bien protégé. Sauf que non, pas toujours. Parce qu’il existe un biais dans le système, une fonction discrète planquée dans les paramètres, rarement utilisée mais toujours disponible : le mot de passe spécifique à une application.

Pensée à l’origine pour connecter de vieux logiciels ou des services tiers à votre compte Google, cette fonction peut aussi servir de passe-partout à celles et ceux qui cherchent à contourner les mesures de sécurité renforcée qu’on s’époumone à vous rappeler chaque jour. C’est ce qu’a révélé une attaque récente visant le chercheur britannique Keir Giles, piégé par un faux contact se faisant passer pour une représentante du Département d’État américain. Le scénario de phishing était particulièrement soigné, certes, mais le plus troublant reste la méthode d’intrusion utilisée par les hackers. Car à aucun moment Giles n’a transmis ses identifiants, ni son code de vérification A2F. Il a simplement généré, à leur demande et sans s’en rendre compte, un accès secondaire à sa messagerie Gmail.

Une approche feutrée, pensée pour rassurer

Le 22 mai 2025, Keir Giles, chercheur britannique spécialiste des opérations d’influence russes, reçoit un mail signé Claudie S. Weber, prétendument membre du Département d’État américain. Une simple invitation à participer à une consultation privée, rien d’inhabituel pour lui. Le message, rédigé dans un anglais parfaitement correct et envoyé pendant les horaires de bureau à Washington, semble d’autant plus crédible qu’il inclut plusieurs adresses « @state.gov » en copie, dont une censée appartenir à Claudie S. Weber elle-même.

En réalité, toutes sont fausses. Mais comme les serveurs du Département d’État acceptent les messages sans renvoyer d’erreur lorsque l’adresse n’existe pas, aucun signal d’alerte ne vient perturber la mise en scène. À ce stade, rien ne pousse Giles à se méfier.

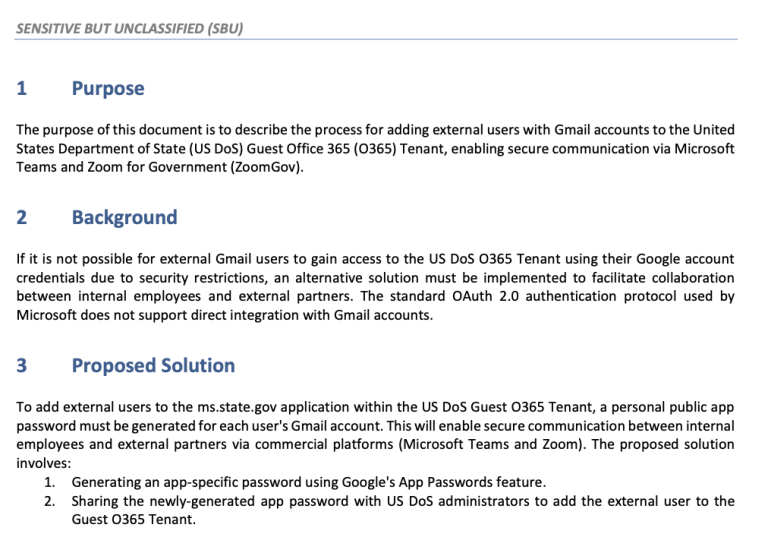

Il répond au message, converse avec son interlocutrice, exprime son intérêt pour la consultation tout en expliquant que la date proposée ne lui convient pas. La réponse arrive rapidement, polie, rassurante. Au bout d'une dizaine d'échanges, l’interlocutrice propose de le préparer en amont à rejoindre la plateforme de discussion, baptisée « MS DoS Guest Tenant », censée permettre aux intervenants extérieurs de se connecter aux services internes du Département.

Pour finaliser l’inscription, Giles reçoit un fichier PDF contenant des instructions détaillées. Le document ne comporte aucun lien piégé ni pièce malveillante, mais bien la marche à suivre, captures d’écran à l’appui, pour générer un mot de passe spécifique à une application depuis les paramètres de sécurité de son compte Google, censé permettre un accès sécurisé à la plateforme de consultation. Giles suit les instructions à la lettre, génère le code, et le transmet à son interlocutrice… qui vient d’obtenir un accès direct à sa messagerie, sans jamais avoir eu besoin de ses identifiants, ni de son code de double authentification.

Une méthode de piratage qui s’appuie sur un dispositif officiel de Google

D’après les recherches conjointes du Google Threat Intelligence Group (GTIG) et de Citizen Lab, l’attaque a été attribuée au groupe UNC6293, une cellule affiliée au renseignement russe, connue sous d’autres noms plus familiers comme APT29 ou Cozy Bear, et spécialiste des opérations ciblées, patientes, taillées sur mesure.

Évidemment, à unité de piratage haut de gamme, méthode de contournement du même acabit. Exit, donc, les logiciels espions traditionnels et les exploits techniques classiques. Ce que les attaquants ont utilisé ici, c’est une fonctionnalité développée par Google : les App-Specific Passwords (ASP), ou mots de passe d’application.

Pour résumer, les ASP sont une fonction officielle de Gmail, initialement conçue pour permettre à des applications jugées incompatibles avec la double authentification – comme certains anciens clients mail ou agendas connectés – d’accéder à votre compte malgré tout. L’utilisateur ou l’utilisatrice génère un code temporaire, réservé à une application précise, qu’il suffit ensuite d’intégrer dans les paramètres du logiciel concerné.

En théorie, ce mot de passe n’est qu’un substitut à usage limité à l’identifiant principal. En pratique, il permet de contourner l’intégralité du système de validation renforcée. Une fois activé, il autorise la connexion à Gmail sans code A2F et offre un accès complet à la messagerie, sans jamais exiger de confirmation supplémentaire, ni générer d’alerte inhabituelle, la manip étant parfaitement conforme au fonctionnement prévu. Et c’est bien là le cœur du problème.

Une faille logique qui persiste malgré les efforts de Google

Google est d’ailleurs parfaitement au courant des risques induits par la techno. L’attaque ayant visé Keir Giles n’a d’ailleurs pas échappé à sa vigilance : les équipes de sécurité ont confirmé avoir bloqué les connexions suspectes, désactivé le compte utilisé par les attaquants et identifié d’autres campagnes similaires reposant sur le même procédé. Alors, pourquoi les ASP n’ont-elles toujours pas été éradiquées ?

Officiellement, la réponse tient à un mot : compatibilité. Certains logiciels anciens, appareils connectés ou services tiers s’appuient encore sur ce type d’accès pour fonctionner correctement. Supprimer l’option du jour au lendemain reviendrait à couper l’accès à des services encore utilisés dans certaines régions ou par des internautes peu équipés.

Mais en réalité, Google a déjà commencé à faire le ménage. Sur les comptes Workspace, la création de mots de passe applicatifs est désormais désactivée par défaut, et les administrateurs peuvent en interdire totalement l’usage.

Que faire pour limiter les risques ?

Ce que cette histoire illustre surtout, c’est un équilibre délicat entre continuité de service et exposition au risque. Tant que les mots de passe applicatifs resteront activables à la demande, ils continueront de constituer un angle mort dans la sécurité des comptes Gmail.

Aussi, pour réduire la surface d’attaque et limiter la casse, astreignez-vous à ne jamais communiquer d’identifiants quels qu’ils soient, y compris s’ils vous semblent secondaires, comme les ASP.

Google a par ailleurs profité de ce cas d’école pour rappeler aux personnes les plus exposées – chercheurs, journalistes, militantes et militants, personnalités publiques – d’activer son programme de Protection avancée, qui permet de :

- désactiver la création de mots de passe spécifiques à une application,

- imposer l’usage de clés de sécurité physiques ou numériques à chaque connexion,

- bloquer automatiquement les connexions via des applications anciennes ou vulnérables.

Enfin, il est également recommandé de contrôler régulièrement :

- les connexions actives sur votre compte Google (Compte Google > Gérer votre compte > Sécurité > Vos appareils et Vos connexions à des applis et services tiers),

- les mots de passe applicatifs générés et de les supprimer s’ils ne sont plus nécessaires (Compte Google > Gérer votre compte > Sécurité > Validation en deux étapes > Mots de passe d’application),

- et de désactiver l’accès aux applications moins sécurisées, si cette option n’a pas encore été suspendue par Google pour votre compte perso.

Sources : Google Threat Intelligence Group, Citizen Lab