Une faille corrigée mais toujours pas documentée, une campagne d’alerte envoyée dans la foulée, et une version précise à installer sans attendre. Plex n’entre pas souvent dans ce genre de communication directe, mais cette fois, c’est différent.

- Plex a publié le correctif 1.42.1.10060 le 11 août, sans livrer de détails techniques sur la faille.

- Le 15 août, Plex a alerté directement les comptes affectés, demandant une mise à jour immédiate des serveurs vulnérables.

- La prudence s’impose : la vulnérabilité, signalée via un bug bounty, peut être exploitée si les serveurs restent non patchés.

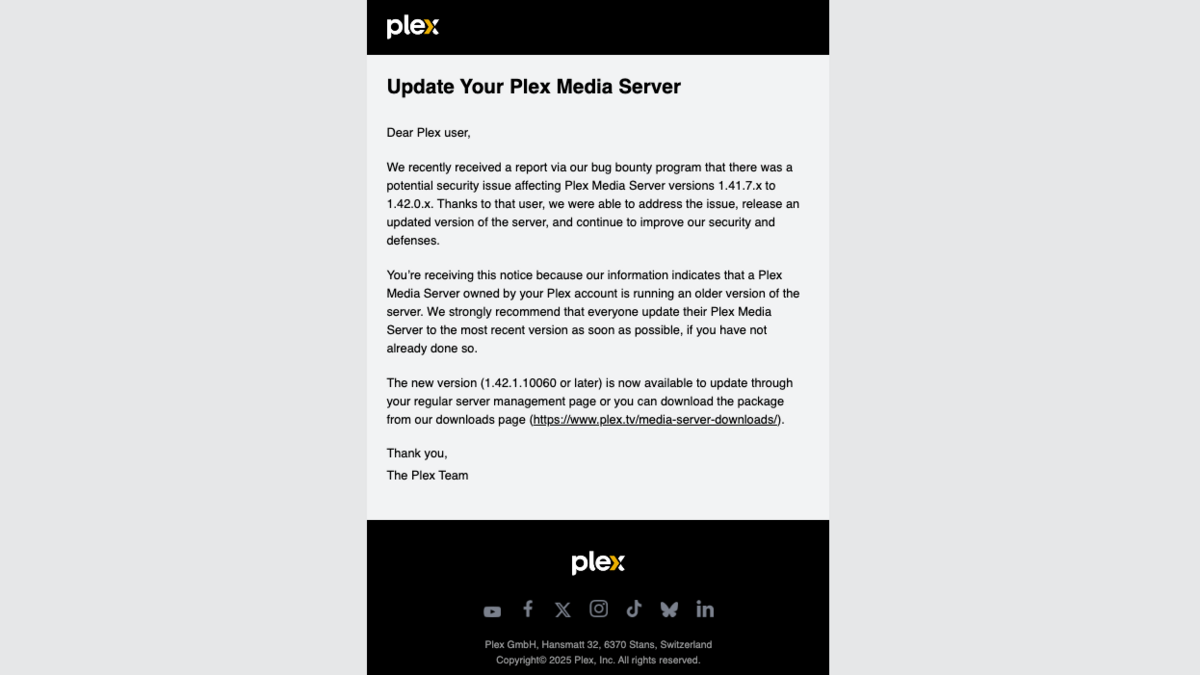

Le correctif est disponible depuis le 11 août, mais ce n’est que le 15 que Plex a commencé à prévenir ses utilisateurs et utilisatrices. Dans un mail envoyé à ses abonnés, l’entreprise a enjoint celles et ceux qui utilisaient encore une version de Plex Media Server comprise entre 1.41.7.x et 1.42.0.x de mettre à jour immédiatement leur serveur multimédia. L’avertissement est sans ambiguïté, mais aucun détail technique n’a filtré. Un type de silence qui en dit souvent plus long qu’un bulletin de sécurité.

Pas de détail, mais une urgence bien réelle

On ne connaît ni la nature du bug, ni son impact exact, ni même son identifiant CVE. Tout ce qu’on sait, c’est que Plex a déployé un correctif de sécurité avec la version 1.42.1.10060 de Plex Media Server, et que l’entreprise conseille vivement de l’installer sans attendre. Le message a été envoyé directement aux comptes liés à des instances vulnérables. Une démarche rare chez Plex, qui laisse penser que la faille est suffisamment sérieuse pour ne pas traîner.

Le correctif a pourtant été mis en ligne quatre jours avant l’envoi du message. Mais le fait que la vulnérabilité ait été signalée via un canal responsable – ici le programme de bug bounty de la firme – puis corrigée n’exclut en rien son exploitation future sur les équipements non patchés. Il suffit qu’un attaquant s’intéresse de près aux différences entre les builds pour en extraire une piste d’exploit. Et sur un serveur accessible à distance, les conséquences peuvent vite déborder du cadre domestique (prise de contrôle du serveur, accès aux fichiers partagés, exploitation comme relais d'attaque, etc.).

Un historique déjà chargé

Une prudence d’autant plus justifiée que Plex a déjà connu plusieurs incidents majeurs de sécurité. Comme l’a rappelé Bleeping Computer, en 2023, une faille RCE vieille de trois ans dans Plex Media Server (CVE-2020-5741) figurait dans la liste des vulnérabilités activement exploitées tenue par la CISA, et aurait servi de point d’entrée à l’attaque contre LastPass menée en 2022, en permettant l’installation d’un keylogger sur l’ordinateur d’un ingénieur DevOps. Toujours en 2022, Plex reconnaissait aussi une fuite de données ayant exposé adresses mail, identifiants et mots de passe chiffrés.

Autant de précédents qui rappellent, une fois encore, l’intérêt de mettre à jour ses logiciels dès qu’un correctif tombe – et de ne jamais réutiliser ses mots de passe d'un service à l'autre.

Sources : Plex, Bleeping Computer