Des chercheurs ont mis au point une nouvelle technique d’attaque qui exploite un comportement parfaitement légitime d’Android. Baptisée TapTrap, elle détourne les animations de transition du système pour déclencher des actions sensibles en arrière-plan, sans superposition d’interface, ni permission particulière.

- Des chercheurs ont mis au point TapTrap, une attaque exploitant les animations Android pour déclencher des actions sensibles discrètement.

- TapTrap détourne les animations de transition pour activer des interfaces invisibles, capturant les gestes sans éveiller de soupçon.

- De nombreuses applications Android sont vulnérables, et Google promet une correction dans une future mise à jour de l'OS mobile.

Quand on parle de cyberattaque mobile, on pense souvent aux applis vérolées, aux permissions intrusives et aux superpositions d'interfaces malveillantes. Mais TapTrap ne coche aucune de ces cases. Ce nouveau concept d’attaque, présenté par des chercheurs des universités de Vienne et de Bayreuth, repose sur un détournement ingénieux des animations d’Android pour intercepter les interactions des utilisateurs et utilisatrices, et les rediriger vers des interfaces sensibles sans qu’ils ne s’en aperçoivent. Résultat : des actions critiques comme l’activation de la caméra ou la modification de réglages système peuvent être validées à leur insu, pendant qu’ils pensent encore utiliser une application classique.

Détourner la logique des transitions Android pour piéger une action

Pour comprendre de quoi il retourne, il faut savoir que TapTrap s’appuie sur un comportement standard d’Android : lorsqu’une application déclenche un nouvel écran – ce qu’on appelle une activité –, elle peut lui associer une animation de transition, c’est-à-dire une séquence visuelle entre l’activité en cours et la suivante. Ce mécanisme est utilisé partout dans le système pour rendre les enchaînements visuellement plus agréables. Par exemple, quand vous passez de l’écran d’accueil aux paramètres du téléphone, ou d’un menu à un autre dans une application, Android insère discrètement une animation de glissement, de fondu ou d’agrandissement pour adoucir la transition entre les deux écrans.

Sauf qu’ici, les chercheurs ont trouvé comment détourner cette fonctionnalité à des fins malveillantes. En définissant une animation de transition personnalisée, longue et à très faible opacité – typiquement alpha = 0.01, pendant plusieurs secondes –, il est possible de faire apparaître une interface quasiment invisible à l’écran, tout en conservant sa capacité à enregistrer les gestes de l’utilisateur dès le début de l’animation.

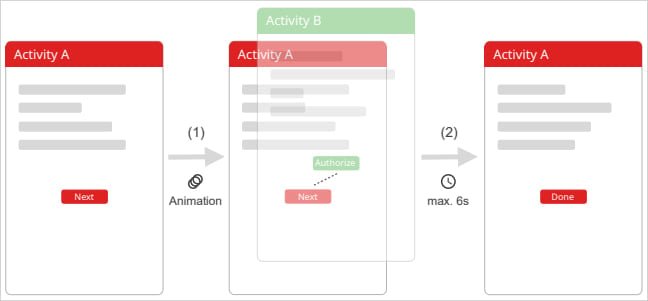

C’est précisément ce que fait TapTrap, qui déclenche une activité système sensible (comme une demande d’autorisation ou de réinitialisation de l'appareil), masquée derrière une animation quasi transparente. Visuellement, la victime croit encore interagir avec l’application d’origine. Mais dans les faits, Android a déjà activé la nouvelle activité, et commence à transmettre les interactions tactiles dès le lancement, sans attendre la fin de l’animation.

Contrairement aux attaques classiques de type tapjacking, TapTrap ne s’appuie ni sur une superposition d’interface au sens classique du terme (overlay), ni sur des permissions spéciales. Il tire parti d’un comportement natif du système : pendant la transition, l’interface cible est active mais encore invisible, et peut donc capter les gestes sans éveiller de soupçon. L’attaque peut même être renforcée par un effet de zoom appliqué à cette interface invisible, en agrandissant un bouton comme « Autoriser » – lui aussi invisible car intégré à la transition – jusqu’à couvrir une large portion de l’écran, afin de maximiser les chances d’appui accidentel.

Android 15 et 16 exposés, aucune protection par défaut

Accorder une permission à une application, réinitialiser un appareil, modifier un paramètre système, activer la caméra… Autant d’actions qui devraient nécessiter une interaction consciente de la part de l'utilisateur ou l'utilisatrice, mais qui, avec TapTrap, peuvent être déclenchés par erreur, pendant qu’on pense simplement naviguer dans une application ordinaire. Il suffit que le doigt tombe au mauvais endroit, au mauvais moment, durant les quelques secondes que dure la transition invisible.

Pour évaluer l’ampleur du risque, l’équipe de recherche a analysé près de 100 000 applications Android disponibles sur le Play Store. Résultat : 76 % d’entre elles contiennent au moins une activité vulnérable à une attaque de ce type. Concrètement, cela signifie qu’un acteur malveillant pourrait détourner ces écrans pour insérer une activité invisible, sans être bloqué par le système.

Le problème touche aussi bien Android 15 qu'Android 16. Et sauf à désactiver manuellement les animations dans les paramètres développeur ou d’accessibilité, la quasi-totalité des smartphones récents peuvent être exposés à ce type d’attaque.

Interrogé par BleepingComputer, Google a confirmé être au courant et promet un patch dans une future mise à jour. De son côté, le système orienté sécurité GrapheneOS a déjà annoncé un correctif à venir. Mais pour l’heure, aucun dispositif natif ne bloque ce type d’attaque.

Sources : taptrap.click, GrapheneOS via X.com, Bleeping Computer