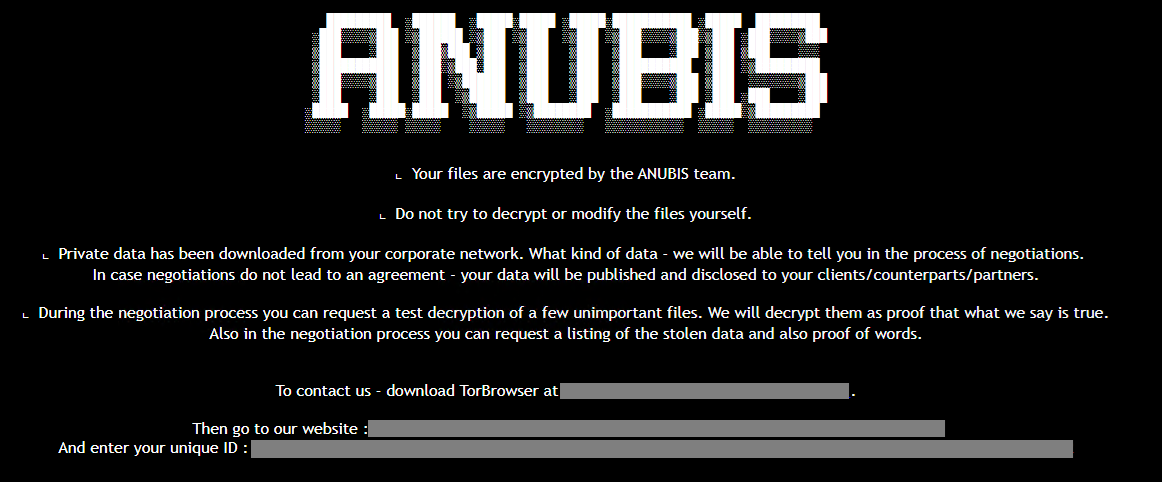

Le ransomware Anubis, récemment analysé par plusieurs équipes de recherche en cybersécurité se distingue par un mode opératoire, mêlant chiffrement et effacement des données.

Anubis est un rançongiciel modulaire capable de s'auto-camoufler lorsque des chercheurs tentent d'étudier de plus près son comportement.

Offre partenaire

Protection avancée des e-mails, des calendriers, des mots de passe, du réseau… de votre entreprise grâce à la suite d'applications professionnelles sécurisées.

Offre partenaire

Anubis : une double menace pour vos fichiers

Anubis ne se comporte pas comme un ransomware classique. Après avoir verrouillé les données de la victime, il peut procéder à leur effacement… même lorsque la rançon a été payée. Inutile, donc, d'essayer de se tourner vers une solution de décryptage.

Repéré par les experts de Trend Micro, le malware adopte une structure modulaire et repose sur une exécution par lignes de commande, avec différents paramètres. L’argument /KEY= fournit la clé de chiffrement, tandis que /WIPEMODE active la suppression définitive des fichiers après leur cryptage. Surtout, l'exécution du rançongiciel s'articule autour de ses privilèges en vérifiant systématiquement la présence de droits administrateur via l’accès à \\.\PHYSICALDRIVE0. En forçant les droits élevés, le malware peut ainsi plus facilement procéder à la destruction des fichiers.

Anubis cible des extensions de fichiers spécifiques, tout en excluant certains répertoires système comme windows, system32, programdata, ou AppData. De cette manière, le ransomware peut rester opérationnel plus longtemps. De son côté, le chiffrement des données s’appuie sur l’algorithme ECIES (Elliptic Curve Integrated Encryption Scheme), dont le code source écrit en Go est disponible publiquement GitHub.

Les analystes ont également observé que le malware intègre des mécanismes pour détecter la présence d’environnements de bac à sable (ou sandbox) ou d’outils d’analyse. En d'autres termes, Anubis ne veut pas être étudié et s’il soupçonne une activité de surveillance, il suspend son exécution. Autant dire que cela complique la tâche pour les éditeurs d'antivirus.

Anubis est propagé de différentes manières, soit via des campagnes de phishing, soit via l'exploitation de vulnérabilités logicielles. Et si vous êtes victime, vous le saurez bien assez tôt puisque le malware modifie l’environnement utilisateur en déposant des fichiers icon.ico et wall.jpg dans le répertoire C:\Programdata pour vous afficher un tout nouveau fond d'écran...

- moodEssai 30 jours

- devices3 à 10 appareils

- phishingAnti-phishing inclus

- local_atmAnti-ransomware inclus

- groupsContrôle parental inclus