Les experts français de Synacktiv ont piraté le Thermomix modèle TM5, le célèbre robot de cuisine, pour sensibiliser aux vulnérabilités cachées dans nos objets connectés du quotidien. Le fabricant, lui, a apprécié la démarche pédagogique.

Le Thermomix TM5 de Vorwerk n'est peut-être plus tout jeune, puisque commercialisé il y a dix ans maintenant, mais les experts de la société française de cybersécurité Synacktiv ont réussi à compromettre le célèbre appareil. Comment ? En exploitant des failles dans le système de mise à jour du firmware, pour détourner certaines de ses propriétés et se livrer à l'affichage de messages personnalisés, à la manipulation de température ou au déclenchement d'erreurs intempestives, entre autres ! L'opération, saluée puis validée par Vorwerk, vise à sensibiliser aux risques cachés de nos appareils domestiques connectés. On vous la livre plus en détails.

Le démontage technique du célèbre Thermomix dévoilé

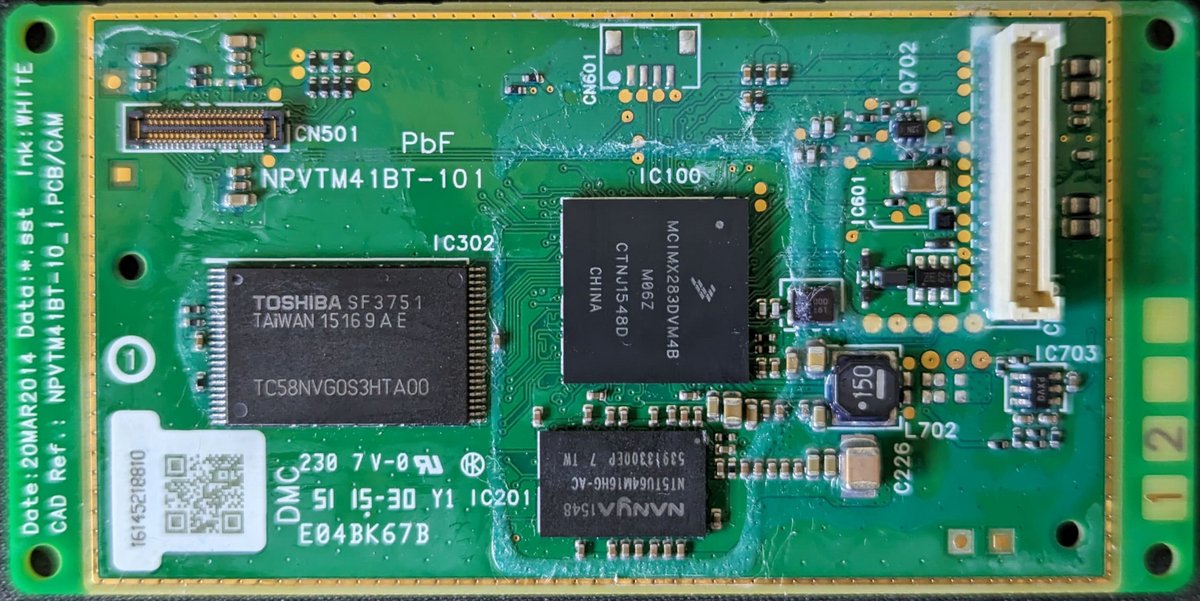

L'analyse matérielle menée par Synacktiv dévoile l'architecture complexe cachée derrière ce robot culinaire. Un peu de technique : le TM5 embarque un processeur i.MX28 basé sur un cœur ARM926EJ-S, accompagné de 128 Mo de mémoire flash NAND et d'1 Go de RAM DDR2. Cette puissance de calcul, comparable à celle d'un smartphone d'ancienne génération, permet de faire tourner un système Linux complet.

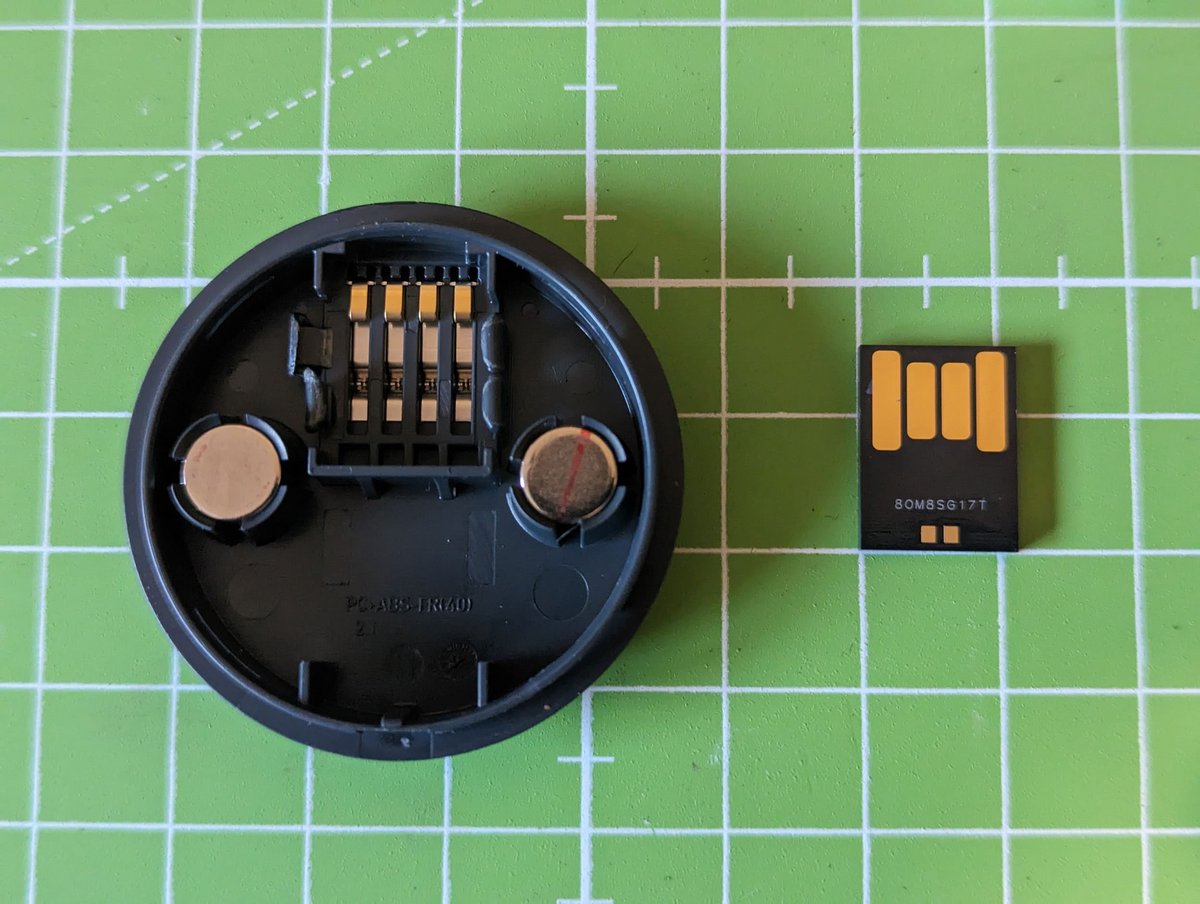

Les fameux « Cook Sticks » (puces de recettes), ces modules magnétiques qui contiennent les recettes, révèlent une surprise de taille, une fois démontés. On l'ignore évidemment en faisant sa popote, mais ces accessoires cachent des clés USB miniaturisées (UDP - USB Disk in Package) protégées par un chiffrement AES-128 CBC. Les chercheurs ont découvert que ces données sont déchiffrées grâce à une clé stockée dans le fichier /opt/cookey.txt de l'appareil principal.

Synacktiv s'est aussi intéressé à la Cook-Key, cet accessoire Wi-Fi optionnel qui permet au Thermomix de faire ses mises à jour, ou d'obtenir de nouvelles recettes via le Cloud. Cet appareil se révèle être un véritable hub USB. Il embarque trois composants, avec un module WLAN Marvell, un contrôleur de LED programmable, et une clé USB pour le stockage. Cette architecture modulaire facilite les tests d'intrusion, mais révèle aussi des surfaces d'attaque supplémentaires.

Une vulnérabilité de chiffrement contourne toutes les protections

La vulnérabilité majeure exploitée par les chercheurs réside dans le système de mise à jour du logiciel du Thermomix. Les fichiers de mise à jour utilisent un chiffrement AES-EAX, mode qui combine AES-CTR pour le chiffrement avec un système d'authentification OMAC. Le problème, ce sont les nonces (nombres utilisés une seule fois) et les tags d'authentification, qui ne sont pas inclus dans la signature RSA du fichier.

Cette faille permet une attaque sophistiquée par manipulation de nonce. En modifiant ce paramètre, les hackers peuvent contrôler le premier bloc de 16 octets déchiffré sans altérer le texte chiffré signé. Concrètement, ils arrivent à transformer la date de version « 202301170000 » en « 197001010000 », trompant ainsi le système qui croit installer une mise à jour récente, alors qu'il rétrograde vers une version vulnérable.

Le processus technique nécessite un travail de force brute sur 16,7 millions de combinaisons possibles pour les 3 derniers octets du premier bloc, afin d'obtenir un force_flag (une commande qui impose un comportement spécifique, même en cas d'erreur) à 1 dans les données déchiffrées. L'opération, réalisable en quelques minutes sur un ordinateur moderne, permet de contourner complètement les protections anti-downgrade (un mécanisme qui empêche le retour vers une version moins sécurisée) intégrées par Vorwerk.

Comment transformer le Thermomix en espion domestique discret

Au-delà du simple downgrade, Synacktiv a démontré la possibilité d'obtenir un accès persistant au système. L'absence de mécanismes comme initramfs ou dm-verity pour vérifier l'intégrité du système de fichiers racine constitue une faille béante, selon les experts. Les chercheurs peuvent ainsi modifier le programme qui initialise le système au démarrage (le bootloade) et installer du code arbitraire qui survivra aux redémarrages.

La vulnérabilité de persistance s'avère particulièrement préoccupante, car elle permet d'installer des modifications invisibles pour l'utilisateur. Un cybercriminel pourrait théoriquement transformer l'appareil en point d'accès pour surveiller le réseau domestique, ou encore modifier subtilement le comportement des recettes pour mener des sabotages discrets.

Les versions concernées sont en tout cas celles antérieures à la 2.14 (identifiant 202301170000). Vorwerk a corrigé ces vulnérabilités dans les versions ultérieures en liant les signatures de section au contenu de la section de version, pour désormais empêcher l'échange de sections entre différentes versions de firmware.

Vorwerk salue la démarche transparente des chercheurs français

La réaction de Vorwerk mérite d'être soulignée. Comme le rapporte Synacktiv, « le fabricant a pris ces travaux au sérieux et a même autorisé leur publication ». Une transparence qui contraste, il faut le dire, avec l'attitude défensive habituelle de nombreuses entreprises face aux chercheurs en sécurité. Les experts de Synacktiv saluent donc une « attitude responsable et transparente, encore trop rare ».

Synacktiv veut rester fidèle à sa philosopie tournée autour de la sensibilisation. L'entreprise le dit bien, il ne s'agit pas de « créer la panique » mais de démontrer que « la cybersécurité ne concerne plus seulement les ordinateurs ou les téléphones ». Avec plusieurs milliards d'objets connectés en circulation – des voitures aux pacemakers en passant par les systèmes de chauffage – cette prise de conscience devient urgente.

L'opération vise aussi à « inciter les fabricants à intégrer des mécanismes de sécurité dès la conception de leurs produits ». Car comme le soulignent les chercheurs, « plus un appareil est connecté, plus il peut devenir une porte d'entrée s'il est mal protégé ». Une leçon que tous les acteurs de l'IoT feraient bien de retenir.