TikTok vous a filé une astuce PowerShell pour pirater Spotify, CapCut, Windows ou Microsoft Office ? Félicitations ! Vous venez certainement de choper un malware.

- Trend Micro a découvert des hackers utilisant TikTok pour diffuser des malwares via des tutos de piratage.

- Ces vidéos piègent en incitant les utilisateurs à exécuter du code malveillant qui vole des données.

- La prévention passe par la méfiance face aux conseils technologiques sur les réseaux sociaux et l'analyse régulière des systèmes.

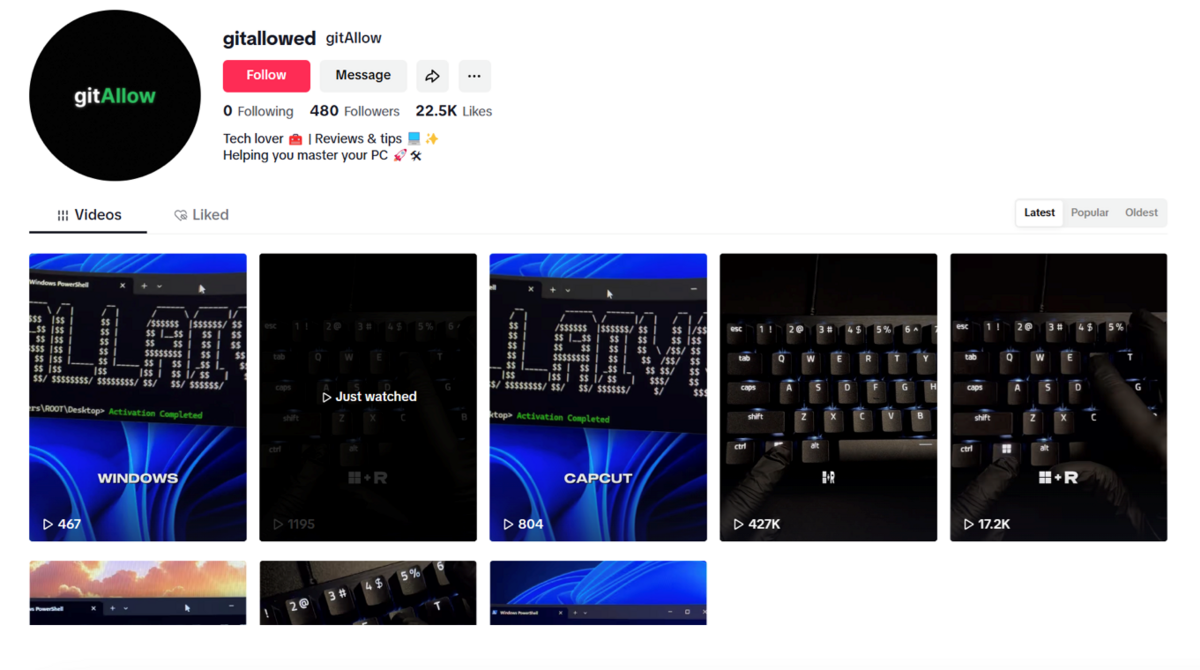

Présenté comme ça, le piège est gros comme une maison. Pourtant, il fonctionne, et pas qu’un peu. Les chercheurs de Trend Micro viennent de mettre le doigt sur une opération de social engineering malveillante, utilisant TikTok pour diffuser des infostealers à très grande échelle. Une méthode peu conventionnelle, mais, à la réflexion, tellement évidente tant elle coche toutes les cases d’une campagne virale efficace.

Un tuto TikTok, deux malwares et zéro méfiance

« Avec cette astuce incroyable, vous allez pouvoir débloquer la version premium de Spotify sans payer ! Appuyez sur Windows + R, tapez PowerShell, collez cette commande et pressez Entrer ». Voilà le genre de tutos qui commencent à fleurir sur TikTok.

Dans tous les cas recensés par Trend Micro, ces vidéos – affichant parfois plus de 500 000 vues, assorties de commentaires validant la méthode et encourageant les internautes à la tester – suivent le même schéma : pas de visage, pas de décor, souvent montées à la va-vite avec l’IA. La voix débite des instructions de piratage pour CapCut, Office ou Windows, comme s’il s’agissait d’un crack banal. Pour un public non averti, à part enfreindre le droit, rien de suspect outre mesure.

Et pourtant, il y aurait de quoi s'inquiéter. En suivant les instructions à la lettre, la victime télécharge et exécute, à son insu, du code malveillant. Un bel exemple de pirate piraté.

Les chercheurs de Trend Micro ont identifié deux familles de malwares en circulation dans cette campagne, Vidar et StealC, tous deux capables de fouiller le système pour récupérer tout ce qui peut avoir de la valeur – identifiants enregistrés, cookies de session, historiques de navigation, voire documents stockés sur l’ordinateur. Une fois les données collectées, elles sont exfiltrées vers un serveur distant, ni vu ni connu.

Naturellement, le script vérolé prend soin de couvrir ses traces. Il crée des dossiers masqués, les ajoute à la liste d’exclusion de Microsoft Defender, télécharge le fichier malveillant depuis un serveur distant, l’exécute, puis installe une clé de registre pour assurer sa persistance au prochain redémarrage avant de supprimer les dossiers temporaires qui pourraient trahir ses activités.

Vigilance et prévention face à des attaques qui changent de forme

Ce qu’il faut retenir de toute cette histoire, c’est que ce type d’attaque marque un tournant dans la diffusion des campagnes malveillantes. Les malwares ne s’infiltrent plus via les canaux habituels, ils exploitent désormais les habitudes de navigation, la viralité des formats courts et l’absence de méfiance face aux contenus populaires. Et malheureusement, sur le plan technique, comme tout est validé par l'internaute, les solutions antivirales classiques peinent à détecter le déploiement de l'infection.

Alors on fait quoi ? D’abord, on évite de suivre à l’aveugle des instructions techniques trouvées sur les réseaux sociaux, même si elles sont récitées poliment, voix posée et musique inspirante en prime. Ensuite, on garde un œil sur les comportements suspects, comme les ouvertures PowerShell impromptues, les téléchargements en ligne directe, les clés suspectes ajoutées dans le registre, ou les dossiers qui n’ont rien à faire là.

S'il est déjà trop tard, mieux vaut agir vite. Coupez la connexion Internet, lancez une analyse complète avec un antivirus sérieux, vérifiez les programmes au démarrage et changez sans attendre tous vos mots de passe depuis un autre appareil. Oui, tous.

Côté entreprise, même combat. La détection comportementale a son rôle à jouer, mais elle ne suffit pas. Il faut continuer à former ses équipes sur les nouvelles formes d’ingénierie sociale et rappeler, très concrètement, que le danger ne vient plus toujours d’un fichier douteux, mais aussi, désormais, d’un tuto cool, liké 20 000 fois, partagé par un bot avec un faux sourire.

Source : Trend Micro