Chercher un numéro de service client, tomber sur une page officielle, penser avoir trouvé la bonne information… et appeler un escroc. Voilà le nouveau scénario d’arnaque documenté par Malwarebytes, qui vient de mettre le doigt sur une campagne de phishing particulièrement vicieuse.

- Une nouvelle arnaque utilise des liens sponsorisés pour afficher de faux numéros sur des sites officiels.

- Les escrocs exploitent une faille pour injecter des numéros frauduleux dans les pages d'assistance légitimes.

- Pour éviter l'arnaque, vérifiez les URL, méfiez-vous des numéros isolés et évitez les liens sponsorisés.

On connaissait les appels frauduleux, les SMS d’arnaque au faux colis, les mails supposément envoyés par la banque pour signaler une pseudo-violation de données, les courriers nominatifs usurpant l’identité d’un FAI pour exiger la régularisation fallacieuse d’un abonnement, même. En revanche, se retrouver piégé après avoir soi-même appelé le numéro affiché sur le site officiel de Netflix, Microsoft, Apple, Facebook, HP ou PayPal, c’est plus inattendu… mais c’est exactement ce que Malwarebytes vient d’observer dans une attaque de phishing inversé plutôt rare.

Une manipulation qui s’appuie sur des pages parfaitement légitimes

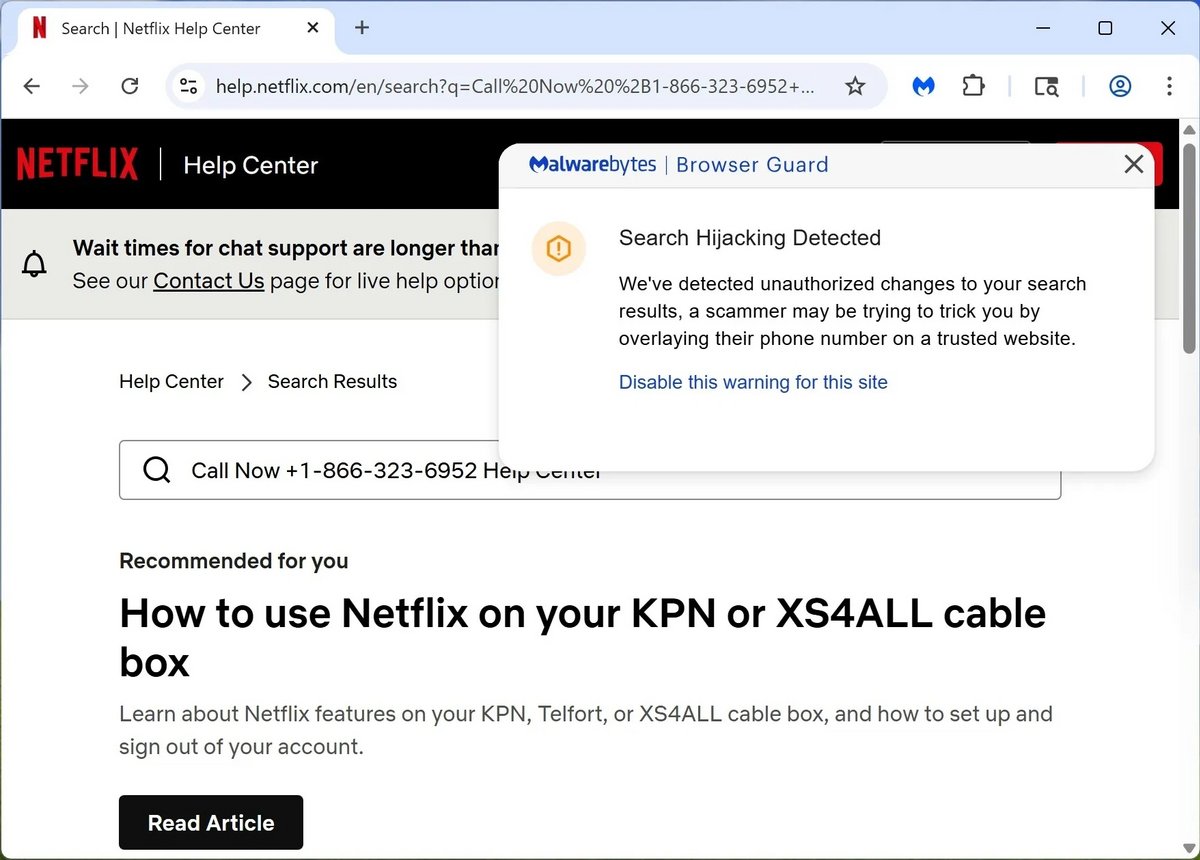

Comme souvent ces derniers temps, l’attaque s’appuie sur des liens sponsorisés malveillants, placés en tête des résultats des moteurs de recherche. Dans le cas observé par Malwarebytes, il suffit qu’un internaute cherche à joindre l’assistance de Netflix, Microsoft ou PayPal, saisisse une requête dans Google, clique sur l’un des premiers liens proposés… et atterrisse sur le site officiel, nom de domaine authentique et connexion sécurisée à l’appui.

Sauf que ce que la victime n’aura probablement pas vu, c’est que ce lien sponsorisé contient un petit paramètre modifié, ajouté en toute fin d’URL – en l’occurrence, un faux numéro de téléphone – qui permet d’injecter du contenu personnalisé dans la page d’aide vers laquelle il pointe. Comment ? En exploitant une faille logique dans le moteur de recherche interne des sites web.

Il faut ici savoir que sur certaines plateformes en ligne, les paramètres intégrés à l’URL sont repris tels quels dans l’interface du site, sans avoir été filtrés en amont. Dans l’attaque documentée par Malwarebytes, le faux numéro s’affiche ainsi dans la zone des résultats de recherche de la page d’assistance, comme s’il s’agissait d’une information fournie par le service lui-même.

Une fois le numéro composé, la victime tombe naturellement sur un faux service client. La suite, vous la connaissez. L’interlocuteur prétend appartenir au support technique, pose quelques questions, demande un accès à distance et cherche à glaner des informations sensibles : identifiants, coordonnées bancaires, ou les deux.

Les bons réflexes pour ne pas se faire avoir

Si le piège fonctionne si bien, c’est précisément parce qu’il ne ressemble à aucune arnaque habituelle. La plateforme est légitime et l’internaute pense suivre la bonne procédure, à savoir contacter le service client à partir des infos disponibles sur le site officiel du service. Malgré tout, quelques indices peuvent vous aider à repérer l’entourloupe.

La première consiste à analyser scrupuleusement la composition des URL sur lesquelles vous cliquez depuis les moteurs de recherche. Une adresse anormalement longue, truffée de caractères encodés (%20, %2B, etc.) doit vous mettre la puce à l’oreille. Méfiez-vous aussi de toute page d’aide qui affiche un numéro ou un message avant même que vous n’ayez effectué une recherche. Sur les sites bien conçus, la zone de résultats reste vide tant qu’aucun mot-clé n’a été saisi.

Autre précaution utile, ne faites jamais confiance à un numéro de téléphone isolé affiché dans une page d’assistance sans cadre clair ni validation apparente. En cas de doute, pensez à recouper l’information avec celles figurant sur vos factures, dans votre espace client ou sur l'application mobile officielle.

Enfin, évitez autant que possible de cliquer sur des liens sponsorisés pour accéder à un service, et préférez taper l’adresse à la main ou passer par vos favoris.

Source : Malwarebytes