Des publicités sponsorisées circulent sur Facebook en vantant les mérites d’un générateur d’images par IA gratuit. Derrière l’apparence d’un outil légitime se cache en réalité un site frauduleux, conçu pour diffuser un malware et siphonner les données des internautes.

- Des publicités trompeuses sur Facebook prétendent offrir un générateur d'images IA gratuit.

- Le site frauduleux imite un générateur IA légitime, trompant les utilisateurs avec un fichier .exe malveillant.

- Ce malware, un cheval de Troie doublé d'un infostealer, cible identifiants, cookies, et portefeuilles crypto avec PureHVNC et des plugins espions.

Kling AI, vous connaissez peut-être. Cette plateforme de génération d’images et de vidéos par intelligence artificielle cartonne depuis son lancement. Mais depuis le début de l’année, son nom sert d’appât dans une campagne d’arnaques bien ficelée. Des pubs sponsorisées sur Facebook redirigent vers un faux site, copie quasi conforme de l’original. Un mode opératoire qui rappelle celui de Noodlophile, malware récemment diffusé via de faux générateurs IA vidéo : on entre un prompt, on clique sur « Générer », on télécharge le résultat. Sauf qu’au lieu d’un .jpg ou d’un .mp4, c’est un fichier .exe qu’on exécute sans le savoir. Et à la clé, un cheval de Troie doublé d’un infostealer, capables de voler identifiants, cookies, portefeuilles crypto.

Félicitations ! Vous venez de télécharger un malware

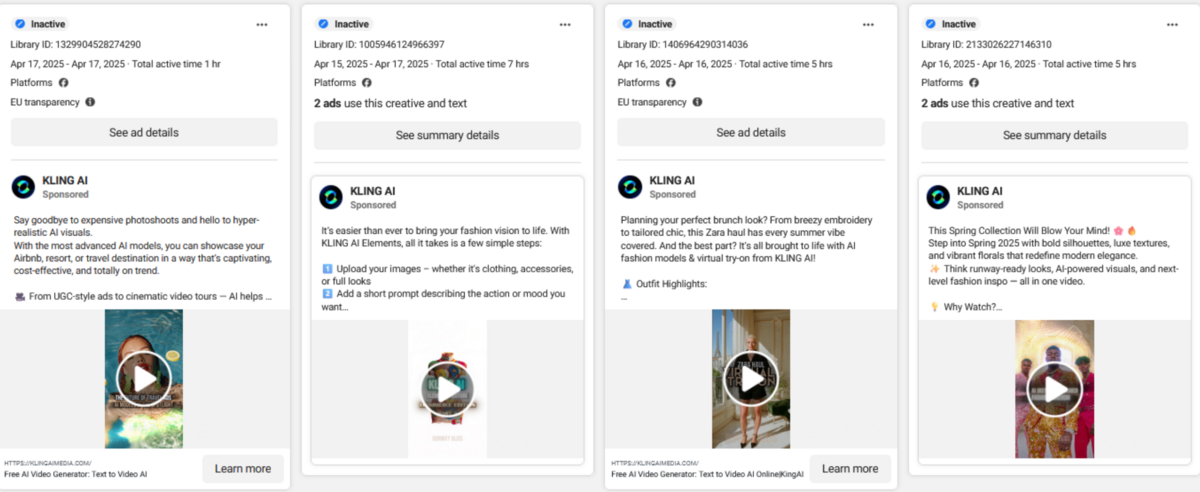

C’est en enquêtant sur une série de publicités diffusées sur Facebook que les chercheurs de Check Point ont identifié une campagne de malvertising exploitant la notoriété de Kling AI. Les annonces renvoient vers des pages contrefaites, qui proposent de générer des images ou des vidéos à l’aide de l’intelligence artificielle, gratuitement.

Sans surprise, ces pages redirigent ensuite vers des sites frauduleux, hébergés sur des domaines dont le nom et l’interface reprennent fidèlement ceux de la plateforme officielle. L’utilisateur ou l’utilisatrice est invité à uploader une image ou à saisir du texte pour générer un visuel par IA, avant de télécharger, en fin de parcours, un exécutable camouflé derrière un nom volontairement long. C’est d’ailleurs là toute la subtilité : ce nom intègre des caractères invisibles, destinés à masquer une double extension du type « .jpg .exe », en tirant parti de la troncature automatique des noms de fichiers dans Windows.

Une fois ouvert, ce fichier lance un loader .NET, parfois compilé en mode Native AOT pour compliquer l’analyse. Il vérifie s’il tourne dans un environnement virtuel, installe une clé de registre pour rester actif après redémarrage, puis injecte un second composant dans des processus système comme InstallUtil.exe.

Ce module sert à déployer PureHVNC, un trojan d’accès à distance assorti de fonctions d’extraction de données. Il récupère les identifiants enregistrés dans les navigateurs, les sessions ouvertes, et surveille de nombreuses extensions de portefeuilles crypto comme MetaMask, Phantom, Trust Wallet ou Binance Wallet. En parallèle, un plugin espion analyse les fenêtres actives et déclenche une capture d’écran dès qu’un mot-clé lié à un service bancaire ou de paiement est détecté – PayPal, Coinbase, Revolut, Western Union, entre autres.

Bien que Check Point ne nomme aucune entité précise, quelques éléments techniques suggèrent que l’offensive pourrait être liée à un groupe vietnamien déjà actif sur ce type d’arnaque. La langue utilisée dans les messages internes et plusieurs noms de campagnes retrouvés dans les fichiers – dont « Kling AI Test Startup » – rappellent de précédentes opérations centrées sur des outils IA détournés à des fins malveillantes.

À noter enfin que si certains des sites utilisés sont désormais hors ligne, d’autres restent accessibles et continuent de distribuer des variantes actives du malware.

Adopter les bons réflexes face à ce type d’arnaque

Derrière cette campagne, rien de particulièrement innovant du point de vue technique. Le succès repose avant tout sur un habillage soigné et sur la capacité des attaquants à détourner des usages courants. Télécharger un fichier après avoir testé un générateur IA, c’est devenu banal. Et c’est ce qui rend l’arnaque efficace.

Pour limiter les risques, pensez à activer l’affichage des extensions de fichiers dans Windows pour repérer plus facilement un exécutable déguisé, et équipez-vous d’un antivirus ou d’une solution de sécurité capable de détecter les fichiers déguisés, les loaders .NET et les tentatives d’injection dans des processus légitimes.

Il est aussi recommandé de rester vigilant face aux services découverts uniquement via les réseaux sociaux, surtout s’ils n’ont pas de lien direct vers un éditeur connu et qu’ils vous promettent monts et merveilles. Certains domaines frauduleux utilisent des noms très proches de ceux des plateformes officielles. Une vérification rapide via un moteur de recherche doit pouvoir vous aider à éviter le piège.

Enfin, si vous utilisez des portefeuilles crypto ou des gestionnaires d'identifiants, privilégiez l’authentification à deux facteurs et la vérification manuelle de vos connexions actives.

Source : Check Point