C’est le genre de lien qu’on croise entre deux posts sur les réseaux. Une vidéo générée par IA, à partir d’une simple photo, gratuit et sans compte à créer. Alors on se laisse tenter, on charge un fichier, on patiente, puis on télécharge le résultat. Sauf qu’il n’y a pas de vidéo, et que le rendu contient tout à fait autre chose.

- Les faux générateurs vidéo IA, comme ceux promus sur Facebook, dissimulent souvent des malwares au lieu de vidéos.

- Noodlophile, un malware complexe, infiltre le système à travers des fichiers paraissant innocents.

- Les pirates exploitent notre curiosité pour les outils IA, nécessitant vigilance et précautions contre les fausses promesses.

Évidemment, avec l’engouement que suscite l’intelligence artificielle générative, il fallait s’y attendre. Transformer une photo à la manière des studios Ghibli, restaurer un vieux portrait de famille, créer son starter pack avec ChatGPT… Il ne se passe plus une semaine sans qu’une nouvelle tendance IA un peu sympa fasse le tour des réseaux sociaux. Alors forcément, dans ce flot ininterrompu d’expérimentations tous azimuts, les pirates auraient tort de se priver.

Le générateur IA qui générait surtout des ennuis

C’est justement ce que les équipes de Morphisec ont mis en lumière en découvrant Noodlophile, un infostealer encore inconnu, dissimulé derrière de faux générateurs vidéo par IA. Les plateformes en question utilisent des noms bien choisis, comme Dream Machine, et circulent via des groupes et des publicités Facebook à l’apparence légitime. Certaines publications dépassent les 60 000 vues, preuve que la diffusion de l’arnaque est tout sauf marginale.

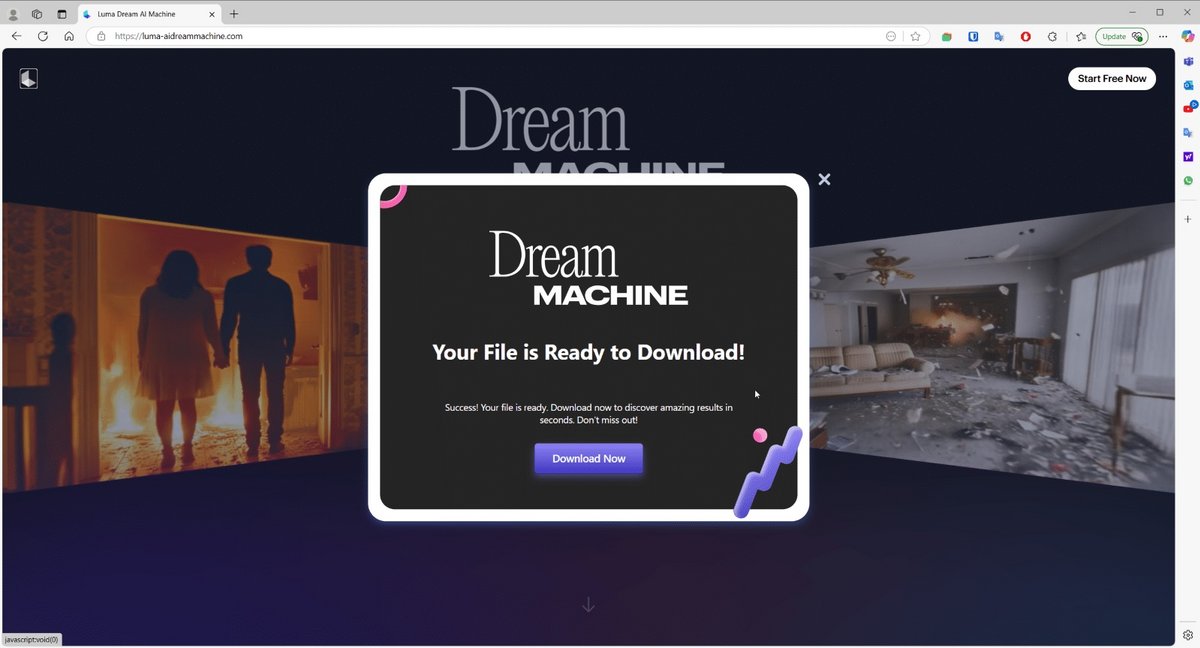

Dans le détail, les sites redirigent vers des interfaces soignées, sans publicité ni pop-up, qui reprennent les codes visuels des outils populaires. On vous invite à déposer une image ou une vidéo, une barre de chargement s’anime, puis un bouton vous propose de télécharger le résultat généré par l’IA.

En réalité, aucun contenu n’a été produit. Le lien pointe vers une archive ZIP contenant un exécutable au nom volontairement trompeur : "Video Dream MachineAI.mp4 .exe ". Sur un système Windows configuré par défaut, l'ajout d'espaces vides entre mp4 et .exe conduit à tronquer le nom complet et à dissimuler l'extension réelle du fichier, qui passe donc pour une vraie vidéo. Il est même signé numériquement, détail qui suffit souvent à désamorcer les protections antivirales les plus basiques.

Une fois lancé, l’exécutable active une chaîne d’infection silencieuse. Il s’appuie sur une version détournée de CapCut, utilisée ici comme cheval de Troie. Le binaire, anormalement volumineux (plus de 140 Mo), renforce l’illusion d’un outil légitime tout en perturbant l’analyse par certains antivirus. Il embarque un composant .NET malveillant intégré directement dans le code, ainsi que plusieurs fichiers auxiliaires déguisés. Au milieu, une DLL minimaliste sert à exécuter des commandes système, tandis qu’un faux document Word – en réalité un script batch camouflé – orchestre la suite des opérations. Le fichier est encodé de manière à ce qu’un éditeur de texte classique ne puisse le lire, et déclenche une série d’actions : décompression d’une archive masquée, contact avec un serveur distant, puis exécution directe d’un script Python en mémoire.

C’est à ce stade que Noodlophile est lancé. Aucun fichier n’est écrit sur le disque, le script malveillant étant décodé à la volée, chargé en mémoire et exécuté dynamiquement, ce qui complique considérablement sa détection. Le stealer fouille les navigateurs à la recherche d’identifiants, de cookies ou de tokens, et aspire les données associées aux portefeuilles de cryptomonnaies. Dans certains cas, il est épaulé par un trojan comme XWorm, capable de s’injecter dans des processus Windows légitimes pour maintenir un accès discret et persistant. Toutes les données récoltées sont ensuite exfiltrées via Telegram, utilisé ici comme canal de commande et d’exfiltration, à la fois pratique et difficile à bloquer.

Pourquoi ce type d’arnaque fonctionne (et comment éviter le piège)

Le plus étonnant dans toute cette histoire, c’est que rien ne ressemble à une arnaque. Pas de mail alarmiste, pas de pièce jointe douteuse, pas même un site à l’apparence bâclée comme on a l’habitude d’en voir dans les traditionnelles attaques de phishing. Ici, il a suffi d’exploiter l’engouement et la curiosité pour des applications IA dans la veine des générateurs Ghibli ou des restaurateurs de photos anciennes. On clique, on télécharge, on ouvre, convaincu d’avoir trouvé une pépite.

De fait, les pirates n’ont pas eu à inventer grand-chose. Ils ont simplement greffé leur arnaque sur les usages du moment, là où l’enthousiasme prend souvent le pas sur la prudence. En 2025, un site qui propose de générer gratuitement une vidéo personnalisée à partir d’une photo ne sonne plus comme un piège, mais comme une fonctionnalité parmi tant d’autres, dans un environnement saturé de micro-outils IA plus ou moins expérimentaux que le grand public s’empresse de tester.

Du côté technique, le piège est d’autant plus efficace qu’il repose presque exclusivement sur des outils et mécanismes déjà présents sur le système. La chaîne d’infection s’appuie sur des binaires signés, des noms d’outils connus, des composants Windows détournés.

Difficile, dans ces conditions, de s’en remettre uniquement à un antivirus. Pour limiter les risques, il faut aussi et surtout lever les automatismes. Afficher les extensions de fichiers, éviter de lancer des exécutables provenant de sources douteuses, notamment s’ils sont embarqués dans une archive, restent des précautions de base. Méfiance aussi vis-à-vis des outils IA relayés exclusivement sur les réseaux sociaux ou des forums sans lien avec un éditeur identifié. Et quand le doute persiste, mieux vaut passer par une sandbox.

Source : Morphisec