Introduction

Derrière ce nom étrange se cache une petite perle d'ingéniosité. Hamachi est un programme utilisant la technologie peer to peer et qui donne la possibilité de créer des réseaux privés « virtuels » d'utilisateurs. Grâce à ce procédé, les membres d'un groupe Hamachi peuvent bénéficier des nombreux avantages d'un réseau local, quelle que soit la distance qui les sépare. Il permet par exemple de partager de manière sécurisé fichiers et autres dossiers.Les bénéfices ne s'arrêtent pas là, et certaines personnes utilisent Hamachi pour jouer sur Internet à des jeux qui ne sont pas toujours prévus pour assumer une telle fonctionnalité. Au final, on remarque que les domaines d'application d'Hamachi sont relativement vastes. Que peut-on attendre de ce logiciel ? Comment faire pour mettre un tel dispositif en place ? Quels sont les écueils et autres pièges à éviter ? Toutes les réponses dans le dossier qui suit !

À la base, Hamachi est parti d'un projet indépendant. Une fois arrivée à maturité, l'application a été rachetée par les détenteurs de l'excellent LogMeIn (un programme de contrôle à distance que nous avions testé en vidéo). Depuis, une version payante a vu le jour, mais pour autant, Hamachi n'a rien perdu de ses qualités. L'application est ergonomique, puissante et surtout, facile d'utilisation. Ces nombreux atouts expliquent pourquoi Hamachi reste très utilisé par les connaisseurs. Partons de suite à la découverte d'Hamachi pour entrevoir toutes les possibilités qui sont offertes par ce programme !

Différences entre la version gratuite et la version payante

Par chance, les différences qui séparent la version gratuite de la version payante sont peu nombreuses. Avec la build premium, le nombre de personnes qui peuvent rejoindre un même réseau est supérieur (50 membres dans un réseau contre 16 pour la version basique). D'autre part, avec la version commerciale, les échanges sont plus rapides. Enfin, la version complète donne la possibilité de choisir un statut (occupé, disponible, etc.) à la manière de ce que proposent les clients de messagerie instantanée. En conclusion, la version qui est proposée gratuitement pour un usage non commerciale devrait parfaitement vous convenir.Sommaire :

- Hamachi : principe et bénéfices

- Hamachi : pour quoi faire ?

- Hamachi : Tuto Hamachi : mise en œuvre rapide

- Hamachi : Tuto Hamachi : partagez un répertoire !

- Hamachi : Tuto Hamachi : quelques pistes en cas de problèmes !

- Hamachi : Tuto Hamachi : conclusion

Principes de base du VPN

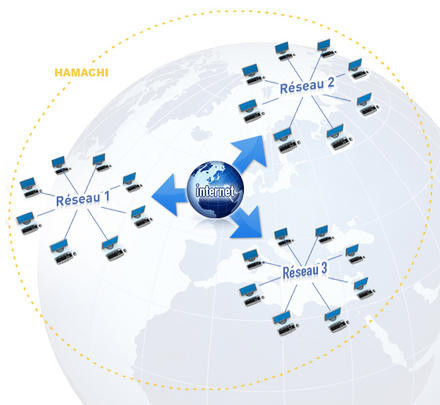

Avant de se lancer dans le vif du sujet, rappelons brièvement le principe de fonctionnement d'Hamachi. Ce programme donne la possibilité de créer un réseau privé virtuel (ou VPN). Pour ceux et celles qui n'ont pas encore entendu parler de cette technique, schématisons le procédé : la mise en place d'un VPN consiste à « joindre » deux réseaux locaux distants (via Internet) en utilisant une connexion sécurisée (ou tunnel).

Dans la pratique, une fois que tout est en place, il est par exemple possible d'accéder à un dossier qui a été partagé sur le réseau «1» depuis une machine du réseau «2» (voir schéma ci-dessus). Autre pirouette amusante : depuis votre réseau, vous pourrez utiliser une imprimante située à plusieurs kilomètres de vous ! En bref, il est possible d'utiliser le gigantisme d'Internet pour accroitre le domaine d'action et les possibilités de son réseau local !

Intérêt d'Hamachi par rapport aux solutions classiques

Pour bien comprendre la puissance d'Hamachi, rappelons les forces et les faiblesses des VPN « classiques ». Tout d'abord, il faut savoir qu'en général, cette technique réseau est réservée au monde de l'entreprise. Cela s'explique par deux facteurs principaux. À l'origine, les VPN ont été conçus pour répondre à un besoin ciblé qui dépassait largement le cadre familial ou amical. Les VPN sont souvent utilisés pour interconnecter des centres de recherche, des pôles stratégiques, ou les antennes de grandes entreprises qui sont séparées géographiquement. Viennent ensuite les difficultés de mise en œuvre : il faut disposer de bonnes connaissances en informatique pour pouvoir mettre en place un VPN classique (paramétrage client/serveur, échange de certificats, ouverture de ports, etc.). En contrepartie, les VPN professionnels bien configurés offrent un excellent niveau de sécurité.

Hamachi offre des fonctionnalités similaires, mais cette fois, le dispositif il est aussi facile à configurer qu'un client de messagerie instantanée ! Dès lors, on comprend que cette simplicité de mise en œuvre constitue un atout majeur. Le procédé n'aura pas forcément la prétention de rivaliser avec un dispositif « pro » sur le plan sécuritaire (par exemple), mais parviendra tout de même à couvrir tous les besoins des particuliers.La messagerie instantanée

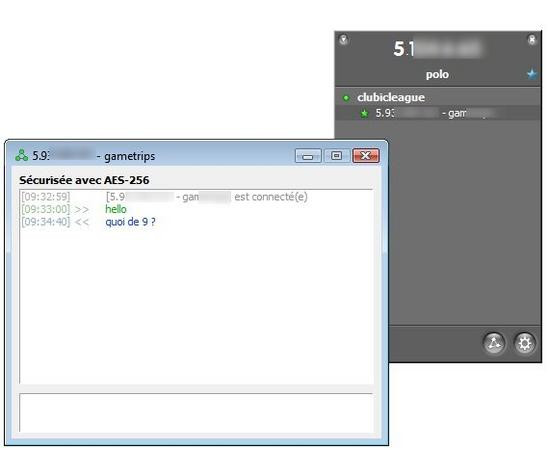

Le look de la fenêtre principale d'Hamachi ne trompera personne. Il s'agit bel et bien d'un client de messagerie instantanée. Par rapport au classique Live Messenger, on note plusieurs différences notables. Tout d'abord, aucune option de communications vocales et/ou vidéo n'est de la partie. En revanche, par rapport aux clients de messagerie conventionnels, on apprécie que les sessions de chat soient sécurisées par un chiffrage AES de 256 bits (un peu à la manière de ).

D'autre part, une gestion de droits est de la partie. Il est possible de créer une hiérarchie en élevant un ou plusieurs membres au rang d'administrateur. Les administrateurs pourront rejeter ou interdire d'autres membres, ou définir des IP ou des plages d'adresses IP non autorisées à se connecter au réseau privé.

Sécuriser les échanges de données via Internet

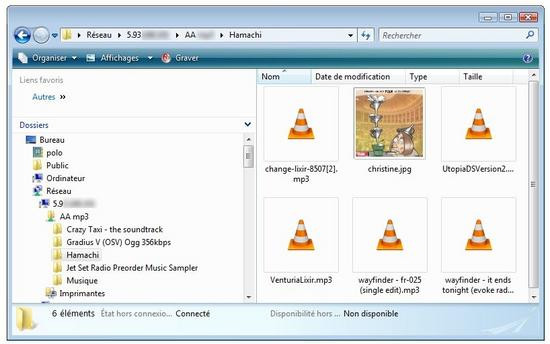

Hamachi est souvent utilisé pour partager des fichiers et des dossiers entre groupes restreints d'utilisateurs. La force du procédé repose toujours sur l'aspect sécurisé des connexions. En revanche, contrairement à ce que l'on pourrait penser au premier abord, le programme ne propose pas spécifiquement d'options de partage de fichier. Pour « ouvrir » vos dossiers aux autres utilisateurs du groupe, vous devrez tout simplement activer le partage de fichiers de Windows, Hamachi se chargera du reste (rappelons que les ordinateurs d'un même groupe Hamachi réagissent comme s'ils étaient sur le même réseau local).

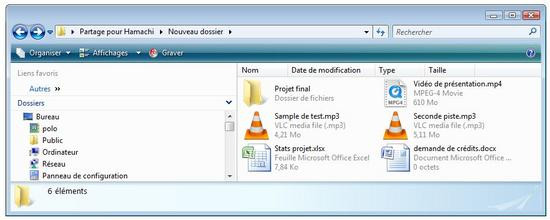

En définitive, il est donc possible de partager toutes sortes de fichiers de manière sécurisée entre utilisateurs d'un même groupe de confiance... Le procédé est redoutable, mais il n'aura pas forcément la prétention de remplacer un client FTP. Les transferts ne sont pas rapides et aucune option de reprise n'est présente (les fichiers volumineux devront donc être coupés avant envoi). En revanche, pour les petits fichiers (fichiers musicaux MP3, photos, etc.), l'utilisation d'Hamachi s'avère être idéale.

Avec Hamachi, il est possible de partager des documents et des fichiers via le Web.

Jouer en réseau local via Internet !

Hamachi donne la possibilité de jouer en réseau via Internet avec des jeux qui n'intègrent pas nativement cette fonctionnalité. On pourra citer le cas des jeux anciens qui pouvaient uniquement être joués en réseau local, ou dont le serveur central n'est plus actif (Sega Rally 2, Age of Empire 2, etc.). Avec les jeux plus récents cette fois, pour des raisons diverses et variées, certains utilisateurs préfèrent éviter de s'authentifier sur un serveur central. Cette fois encore, Hamachi apporte une solution relativement simple à mettre en œuvre.

Autre cas de figure et non des moindres : avec certains jeux, les personnes qui jouent en groupe sur le même réseau local ne peuvent pas rejoindre une même partie sur Internet. Hamachi permet de s'affranchir de cette limitation.

Hamachi parvient à redonner un souffle à quelques jeux anciens.

Partager une imprimante distante

Ce cas de figure n'est probablement pas le plus utile, mais il est suffisamment amusant pour mériter les quelques lignes qui vont suivre. Tous les utilisateurs d'un même groupe Hamachi sont sur le même réseau local. Dès lors, il est tout à fait envisageable de partager (via Internet) une imprimante pour la rendre accessible aux membres d'un même groupe. Prenons un cas de figure concret : depuis votre domicile vous souhaitez imprimer un document sur une imprimante située sur votre lieu de travail. Avec Hamachi, vous pourrez réaliser cette opération en toute simplicité (à condition que cela soit autorisé par la politique de sécurité de votre entreprise). Dans un cercle amical ou familial cette fois, l'utilisation d'une imprimante partagée via le Web pourra également trouver son utilité.

Il est possible de lancer des impressions sur une imprimante distante !

Un plus pour le travail collaboratif ?

L'évolution des technologies Web dites 2.0 a ouvert la voie à de nouvelles perspectives. Désormais, plusieurs utilisateurs peuvent travailler simultanément sur un même document en utilisant une suite bureautique en ligne (pour plus d'informations sur le sujet, vous pourrez consulter notre comparatif de suites bureautiques en ligne). Ces applications Web fonctionnent bien, mais elles ne couvrent pas tous les besoins du travail collaboratif distant. Nous faisons allusion à l'échange de fichiers. À titre d'exemple, on pourra citer le cas de musiciens qui souhaitent partager les échantillons sonores sur lesquels ils travaillent. Le domaine d'application ne se limite pas à la musique, loin s'en faut. Nombreuses sont les activités qui demandent de pouvoir travailler alternativement sur les mêmes fichiers sources. Hamachi s'avèrera donc idéal pour répondre aux besoins du travail collaboratif.

La pratique d'Hamachi est idéale dans le cadre d'un travail collaboratif !

Contournement d'une censure

Soyons francs, ce cas de figure est aussi rare que difficile à mettre en place. Toutefois, il est suffisamment intéressant pour être mentionné. Hamachi permet de contourner la censure d'un pays dans lequel le Web est filtré ou bridé d'une quelconque manière. Pour cela, il est envisageable de mettre en place un serveur proxy sur une machine située géographiquement en dehors des frontières du pays filtré. Les autres machines du VPN pourront alors se connecter au serveur proxy « libre » pour accéder à l'intégralité du Web.

Hamachi offre de très nombreuses possibilités. Cette exhaustivité pourrait laisser penser que le programme est difficile à dompter. Heureusement, les développeurs ont bien fait les choses. Le système a été bien pensé et sa mise en place ne devrait pas vous poser de problèmes majeurs. Toutefois, nous vous proposons tout de même de retracer les étapes initiales du paramétrage d'Hamachi. Parés à vous lancer ? Allons-y !

Etape 1 : téléchargez, installez et lancez le programme.

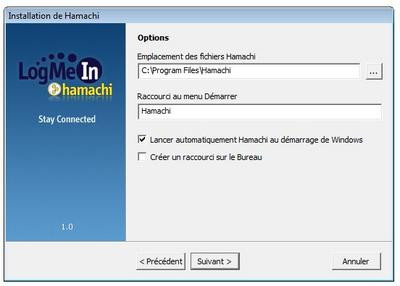

1. Téléchargez et installez Hamachi sur votre ordinateur (en acceptant les conditions d'utilisation). Cette étape ne devrait pas poser de problèmes.

2. Cette étape est importante : si vous comptez réaliser un partage avec des personnes de confiance, laissez la case décochée. Dans le cas contraire, cochez impérativement l'option de désactivation des services Windows vulnérables.

Remarque : Lorsque l'option est décochée, les autres utilisateurs de votre groupe Hamachi peuvent accéder à vos fichiers et dossiers partagés.

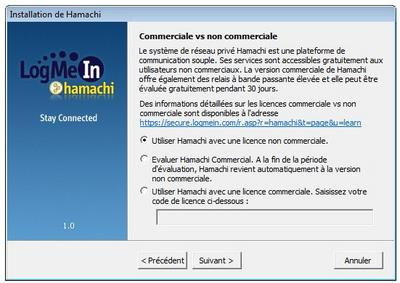

3. Cochez la case correspondant à une licence non commerciale si vous être un particulier. Cette version n'offre pas toutes les fonctionnalités de la version pro (paragraphe comparatif dans l'introduction), mais les possibilités essentielles restent au rendez-vous. Maintenant, il ne vous reste qu'à cliquer sur le bouton « installer », puis, sur « Terminer » (en prenant le soin de laisser cocher la case « démarrer Hamachi »).

Etape 2 : Connectez-vous !

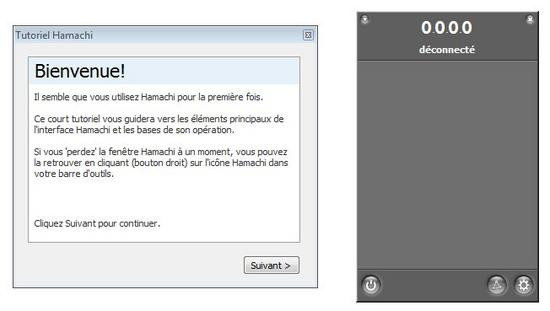

4. Cliquez sur « Suivant » à deux reprises pour valider les premières étapes. À présent, vous pouvez fermer la fenêtre du tutoriel d'Hamachi. Démarrez le programme en cliquant sur la touche « Power » incrustée en bas à gauche de la fenêtre du programme pour démarrer le service.

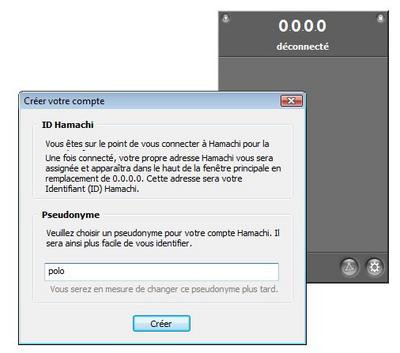

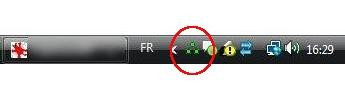

5. Choisissez maintenant un identifiant personnel Hamachi. Pour choisir un mot de passe, il faut cliquer sur l'icône clignotante verte incrustée dans la barre des tâches (voir photo d'écran).

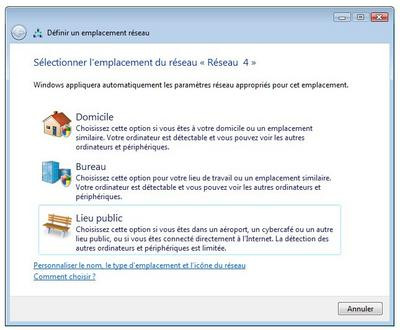

Remarque : Hamachi crée une connexion réseau (virtuelle) supplémentaire. Avec Windows Vista, cette opération déclenche l'apparition d'une boite de dialogue de paramétrage (voir photo d'écran intégrée ci-dessous). Choisissez « domicile » si vous souhaitez rejoindre des groupes d'utilisateurs de confiance. Dans le cas contraire, assurez-vous d'avoir bien désactivé les services sensibles de Windows (voir étape 2).

Etape 4 : Créez votre réseau d'utilisateurs

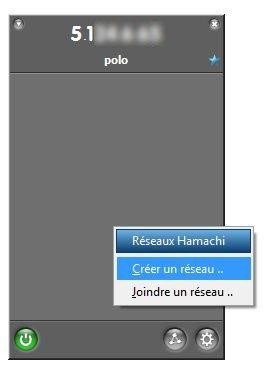

6. Pour pouvoir profiter des bienfaits du programme, il faut bien évidemment rejoindre un groupe d'utilisateurs. Contrairement à MSN ou , il est impossible d'ajouter un utilisateur unique. Tout le concept du programme repose sur la notion de groupe. Pour en former un, vous devrez créer un nouveau groupe, ou rejoindre un groupe existant.

Pour ce faire, rien de plus simple : cliquez sur le bouton représentant l'icône d'Hamachi en bas à droite de la fenêtre (voir photo d'écran). Cela vous permettra de créer (ou de rejoindre) un réseau Hamachi le plus simplement du monde.

Choisissez un nom pour votre réseau ainsi qu'un mot de passe. Si tout s'est bien passé, vous devriez maintenant être en mesure de tirer parti des nombreux bénéfices offerts par cette application !

Remarque : Pour que le système fonctionne, il est parfois nécessaire de créer une règle d'exception avec le firewall de Windows (ou tout autre firewall). En cas de problèmes de fonctionnement, n'hésitez pas à consulter le second tutoriel.La procédure de partage d'un répertoire n'est pas spécifique à Hamachi. La manipulation consiste simplement à utiliser le traditionnel partage de fichier de Windows (Hamachi se chargera alors de faire communiquer les ordinateurs entre eux). Il s'agira probablement d'une formalité pour les utilisateurs avancés, mais nous avons tout de même préféré illustrer ces étapes pour faciliter la vie des novices. Par rapport à XP, sur Vista, ces étapes se sont un peu complexifiées. Voyons comment procéder...

Remarque : Ce tutoriel part du principe que votre réseau Hamachi a été mis en œuvre conformément aux recommandations que nous avons indiquées dans la page précédente.

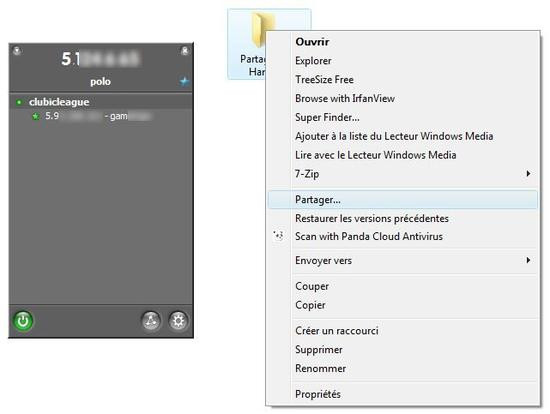

Partagez un répertoire (exemple sous Vista)

1. Cliquez droit sur le répertoire que vous souhaitez partager puis choisissez l'option « Partager ».

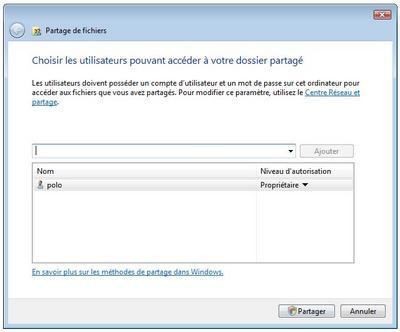

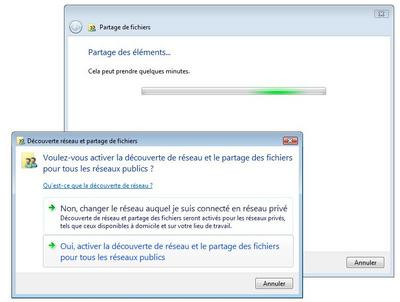

2. Cliquez simplement sur « Partager » (première photo d'écran) puis, si cela n'a pas encore été fait, activez la découverte de réseau et le partage des fichiers. Un message annonce alors que le dossier est partagé, il ne reste plus qu'à cliquer sur « Terminer ».

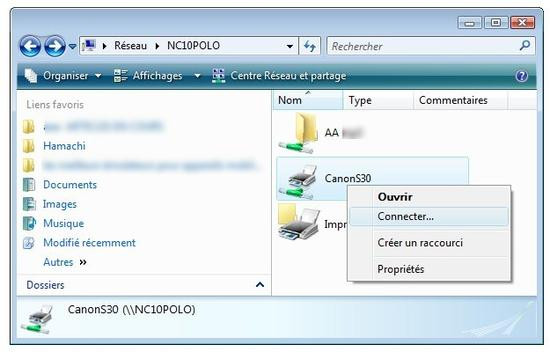

Atteindre ce même répertorie depuis une machine distante

Au cours de l'étape précédente, nous avons partagé un répertoire sur un réseau A. Cette fois, nous allons lire le contenu de ce dossier depuis une machine distante (sous XP dans notre exemple).

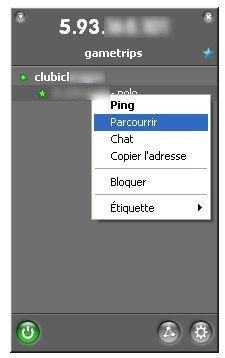

3. Depuis Hamachi, cliquez droit sur le pseudonyme de l'utilisateur qui a partagé un ou plusieurs répertoires, puis choisissez l'option « Parcourir ».

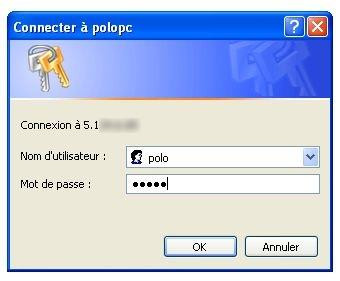

Saisissez maintenant le pseudo et le mot de passe de la session Windows de l'utilisateur distant (la session de l'utilisateur distant doit être protégée par mot de passe), puis cliquez sur « OK ».

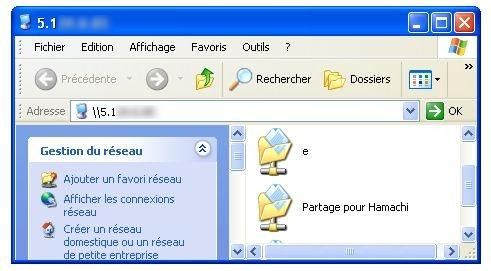

4. Tout est terminé, nous avons désormais accès à distance au répertoire qui a été créé sur une seconde machine lors de l'étape précédente ! On observe que l'explorateur de Windows se comporte comme si le dossier était situé sur une machine de votre réseau local. Pourtant, grâce à Hamachi, les deux machines peuvent être situées à des milliers de kilomètres !Comme nous avons pu le voir au cours du paragraphe précédent, la mise en place d'Hamachi est extrêmement simple. Cela ne signifie pas forcément que tout va fonctionner comme vous le souhaitez dès les premiers instants (qui a dit que cette règle pouvait s'appliquer à de nombreux domaines informatiques ?). Avec certains jeux en réseau par exemple, il arrive que l'on ne parvienne pas à rejoindre une partie alors qu'apparemment, tout a été mis correctement mis en place. Ce petit tutoriel n'a pas la prétention de passer tous les cas de figure en revue. En revanche, il liste tout de même les cas les plus fréquents. Avant de vous lancer, sachez que certaines des manipulations que nous indiquons abaissent le niveau de sécurité de votre réseau.

Cas numéro 1 : Ordre des connexions (sous XP)

Avec Windows XP, il faut parfois changer l'ordre de prise en compte des connexions pour que le système fonctionne. Voyons comment procéder...

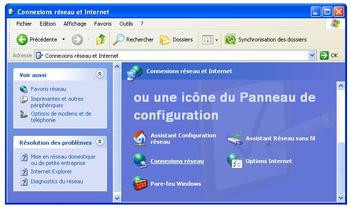

1. Dans le panneau de configuration, cliquez sur « Connexion réseau et Internet » puis, cliquez sur « connexion réseau ».

2. Maintenant, cliquez sur « Avancé » (dans la barre de menu du haut), puis sur « Paramètres avancés ». Dans la boite de dialogue qui est apparu, utilisez les flèches vertes pour faire remonter la connexion réseau « Hamachi » en tête de liste.

Cas numéro 2 : problèmes de firewall

Les firewalls additionnels peuvent causer des problèmes avec Hamachi.

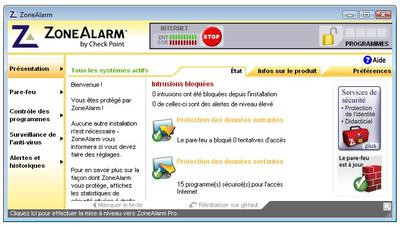

1. Cette étape concerne aussi bien les utilisateurs d'XP que de Vista. Si vous utilisez un firewall additionnel (comme ZoneAlarm Free Antivirus + Firewall), assurez-vous d'avoir ajouté une règle d'exception pour Hamachi. Si les problèmes persistent, désactivez purement et simplement votre firewall et refaites une tentative avec Hamachi (attention, l'absence de firewall vous expose à des risques de sécurité).

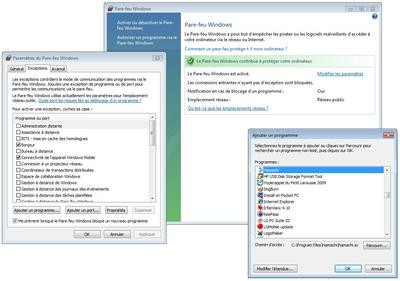

2. Second recours : si les communications ne passent toujours pas, intéressez-vous de près au firewall de Windows. La première opération consiste à créer une règle d'exception pour autoriser Hamachi. Depuis le centre de sécurité de Windows, cliquez sur « Modifier les paramètres ». Maintenant, rendez-vous dans l'onglet « Exceptions » puis, cliquez sur « Ajouter un programme ». Choisissez Hamachi puis, validez en cliquant sur « OK ».

En dernier recours, il faudra songer à désactiver purement et simplement le firewall de Windows pour les connexions réseau physiques. Pour ce faire, il faut se rendre dans l'onglet « avancé » pour décocher toutes les connexions (voir photo d'écran).

Remarque :

- Attention, cette action n'est pas anodine, mettez là uniquement en place si vous êtes conscient des risques de sécurité encourus pour vérifier l'origine d'un problème réseau. Dans la mesure du possible, réactivez le firewall de Windows après avoir procédé à la vérification.

- Les connexions peer to peer peuvent parfois être bloquées par certains FAI (cas des abonnements non dégroupés). Dans ce cas, le dispositif ne peut pas fonctionner correctement.

- En cas de blocage, vous pouvez également paramétrer votre firewall pour qu'il ignore les ports qui sont utilisés par Hamachi (TCP 12975, TCP 32976, TCP 443 pour la connexion au serveur, UDP 17771 ou TCP 443 pour les échanges peer to peer si le port attribué aléatoirement ne fonctionne pas).

- Sur Vista, il n'est plus possible de modifier l'ordre de priorité des connexions.

Cas numéro 3 : le réseau Windows mal configuré

Lorsque l'on rencontre un problème avec les fonctions avancées d'Hamachi, il faut commencer par s'assurer que les deux réseaux locaux distants sont parfaitement configurés. Si les partages ne fonctionnent pas en local, il n'y a aucune chance pour que cela fonctionne avec Hamachi.

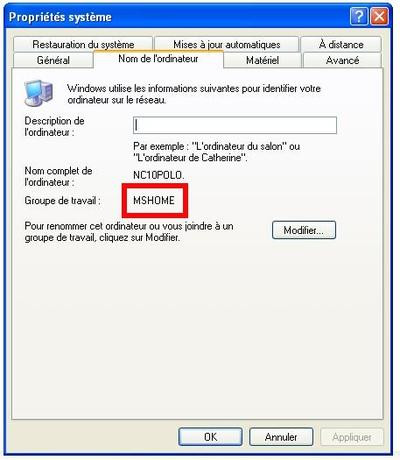

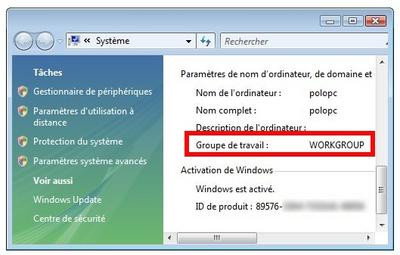

Tout d'abord, si vous souhaitez utiliser le partage de fichier, nous vous recommandons de vérifier le groupe de travail. Il doit être identique pour tous les ordinateurs de la boucle. Pour le vérifier, rien de plus simple : dans le menu démarrer, cliquez droit sur « Ordinateur » (ou Poste de Travail sous XP) puis, choisissez « Propriétés ».

Remarque : Dans notre exemple, le groupe de travail est différent. Il est conseillé de le modifier sur une des deux machines de manière à ce qu'il soit identique.

Cas numéro 4 : Ordre des connexions (sous Vista)

Il est également possible de modifier l'ordre des connexions avec Windows Vista.

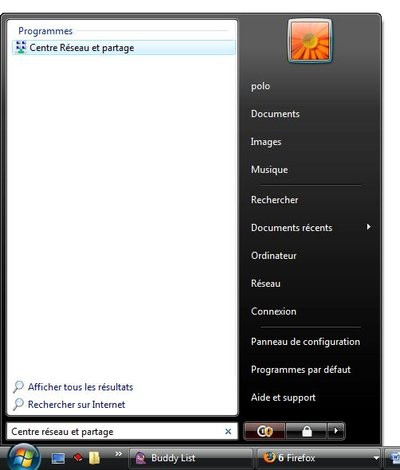

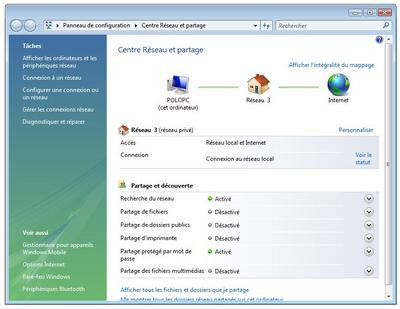

1. Pour ce faire, dans le moteur de recherche du menu démarrer, tapez « centre réseau et partage » . Valider pour accéder au menu réseau de Windows Vista.

2. Dans le menu latéral de gauche, cliquez sur « Gérer les connexions réseau » .

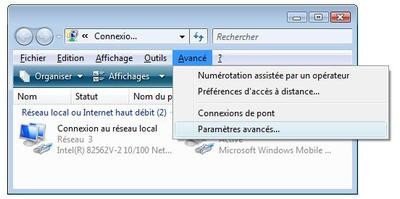

3. Maintenant, pour faire apparaitre la barre de menu, cliquez sur la touche (située entre les touches Windows et espace). Dans cette barre, cliquez sur « Avancé » (dans la barre de menu du haut), puis sur « Paramètres avancés ».

4. Dans la boite de dialogue qui est apparu, utilisez les flèches vertes pour faire remonter la connexion réseau « Hamachi » en tête de liste. Après avoir fini, cliquez sur « OK », le tour est joué.Conclusion

Hamachi est une petite perle de programmation. Ce petit logiciel met la puissance des VPN à disposition du grand public. Avant sa naissance, la mise en place d'un tel procédé était réservée aux seuls utilisateurs avancés. Depuis Hamachi, il n'est plus nécessaire d'être un expert en informatique pour pouvoir étendre (via le Web) les capacités de son réseau local. Certes, dans certains cas, il faudra passer par des petites phases de configuration (voir tutoriaux) mais dans l'ensemble, la simplicité reste de mise. Comme un bonheur ne vient jamais seul, rappelons que les bénéfices sont aussi nombreux que variés. Tout d'abord, à l'heure où certains internautes craignent pour leur vie privée, Hamachi permet de partager les fichiers et dossiers en toute sécurité entre groupes restreints. Il n'est pas forcément question de faire l'apologie du piratage, mais plus simplement d'aborder le problème de la protection de la vie privée des Internautes. D'autre part, lorsqu'on parle d'Hamachi, il est impossible de ne pas citer les perspectives ludiques. Hamachi donne un second souffle aux titres qui n'avaient pas été prévus pour être joués via Internet. Concernant les points négatifs cette fois, même si cela n'est pas rédhibitoire, on pourra tout de même regretter l'absence de fonctionnalités multimédias. Le chat sécurisé par un chiffrement 256 bits est très appréciable, mais on regrette de ne pas pouvoir profiter de ce niveau de sécurité pour communiquer de vive voix (ou en vidéo). Quoi qu'il en soit, Hamachi est parvenu à démocratiser les VPN auprès du grand public. Si vous n'avez pas encore testé ce logiciel, n'hésitez pas !

Télécharger Hamachi sur Clubic.

- Venez discuter de cet article sur le Forum Clubic