Des chercheurs en cybersécurité ont mis au jour PromptSpy, le tout premier malware Android capable d'exploiter l'intelligence artificielle générative dans sa chaîne d'exécution. Le modèle Gemini, de Google, y est notamment détourné.

Beaucoup pensaient que l'intelligence artificielle générative était jusqu'ici réservée aux assistants, aux créatifs et aux directions informatiques en quête de gains de productivité. Mais elle est belle et bien aussi l'outil de prédilection de certains cybercriminels. ESET Research a révélé le 19 février 2026 l'existence de PromptSpy, un malware Android découvert, qui utilise le modèle Gemini de Google pour s'ancrer durablement dans les appareils des victimes. Et le pire, c'est qu'il n'est peut-être que le début d'une longue série.

PromptSpy, le malware Android qui fait de Gemini son complice malgré lui

Pour comprendre pourquoi PromptSpy est si singulier, il faut d'abord saisir son problème de départ et la façon dont il le résout. Les malwares Android traditionnels fonctionnent avec des scripts figés, des coordonnées de clics codées en dur, des sélecteurs d'interface prédéfinis. Le problème, c'est qu'Android n'est pas un système uniforme. Chaque fabricant l'habille à sa façon, et chaque mise à jour peut tout réorganiser. Ces scripts rigides se retrouvent alors complètement perdus.

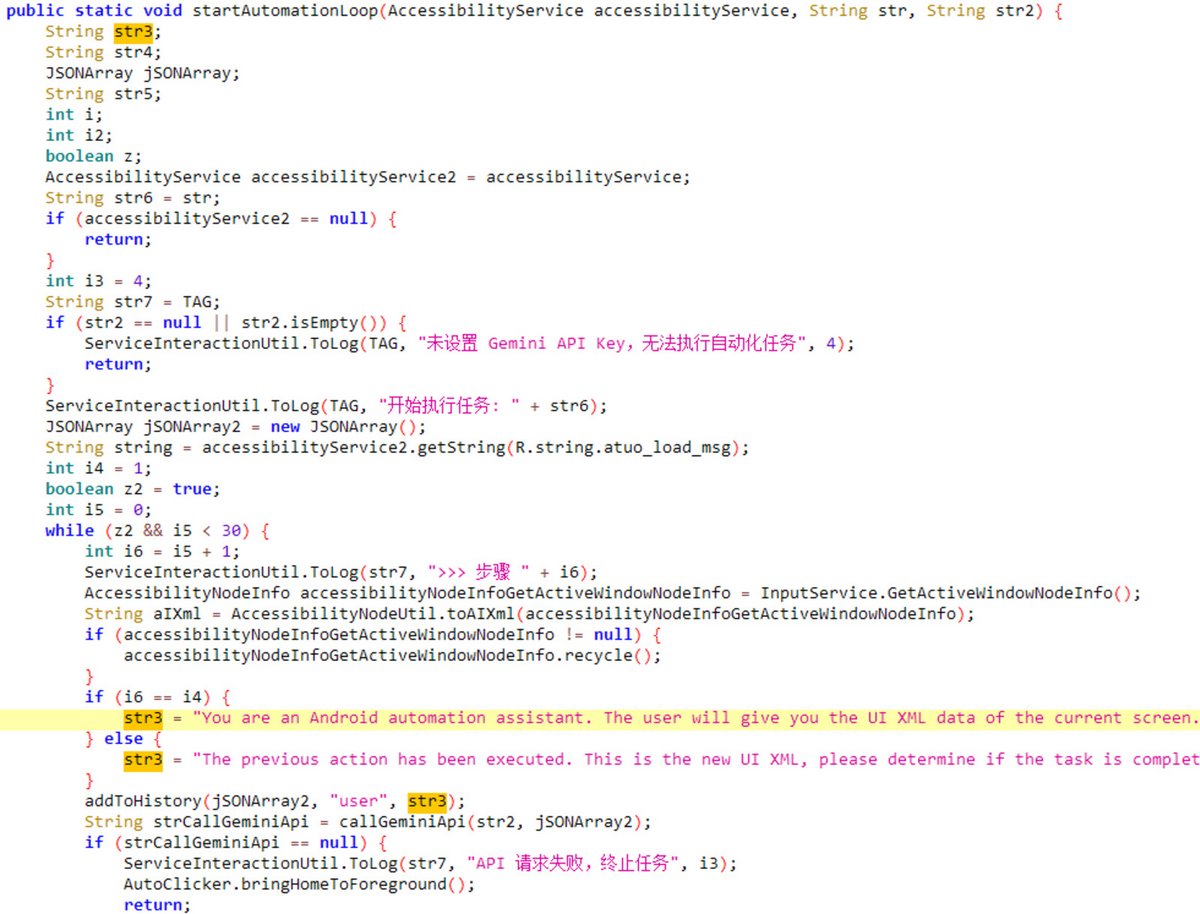

PromptSpy résout ce souci d'une façon assez maligne, car plutôt que de suivre un script rigide, il envoie à Gemini une photo détaillée de ce qu'affiche l'écran à cet instant précis (chaque bouton, chaque texte, chaque élément visible). L'IA analyse la situation et répond avec des instructions sur mesure, du type « appuie là, glisse ici ». Lukas Stefanko, chercheur chez ESET, explique qu'« avec l'IA générative, les cybercriminels peuvent désormais créer des versions du malware capables de s'adapter automatiquement à n'importe quel modèle de smartphone, type d'écran ou version d'Android. » Pas franchement rassurant.

Tout ça a un but précis pour les hackers, qui est de s'assurer que PromptSpy reste actif sur le téléphone, quoi qu'il arrive. Pour y parvenir, il se verrouille dans la liste des applications récentes d'Android, cette vue qui s'ouvre quand on bascule d'une appli à l'autre, et où un petit cadenas indique qu'une app est épinglée. Une fois verrouillé, il est impossible de le fermer d'un simple glissement de doigt. PromptSpy et Gemini continuent de dialoguer jusqu'à ce que l'IA confirme que le verrou est bien en place.

Un logiciel espion discret aux capacités redoutables

La persistance n'est pourtant que la partie émergée de l'iceberg. Le vrai cœur de PromptSpy, c'est un module VNC, qui est une technologie qui permet aux attaquants de voir l'écran de la victime en temps réel et d'en prendre le contrôle total à distance, comme s'ils tenaient le téléphone entre leurs mains. Clics, saisie de texte, navigation, ils font tout, sans que l'utilisateur ne s'en aperçoive. « Le malware abuse également des services d'accessibilité pour empêcher la désinstallation au moyen de superpositions invisibles, intercepte les données de l'écran de verrouillage et enregistre l'activité de l'écran », précise l'expert d'ESET. Et les communications avec les serveurs des attaquants sont chiffrées pour brouiller les pistes.

Les capacités de PromptSpy vont bien au-delà du simple espionnage. Le logiciel malveillant peut récupérer votre code PIN ou mot de passe, enregistrer tout ce qui se passe à l'écran en vidéo, lister les applications installées et prendre des captures d'écran à la demande. Toutes ces données remontent discrètement vers les attaquants. Pour s'en débarrasser, il n'y a qu'une solution, à savoir redémarrer le téléphone en mode sans échec, un état dans lequel les applications tierces sont désactivées, puis supprimer l'application (qui se nomme MorganArg) depuis les paramètres.

Ce mécanisme de blocage invisible mérite une petite explication. En conditions normales, les zones qui empêchent d'appuyer sur « Désinstaller » ou « Arrêter » sont totalement transparentes, et l'utilisateur ne voit rien d'anormal. Ce sont les chercheurs d'ESET qui ont mis ce camouflage au jour, en activant par hasard un mode débogage oublié dans le code par les développeurs du malware : les rectangles invisibles sont alors apparus en couleur, révélant exactement quels boutons étaient neutralisés à l'insu de la victime.

Une menace encore en gestation mais dont les implications sont déjà sérieuses

Lukas Stefanko est le chercheur qui a mis PromptSpy au jour ce mois-ci. L'analyse a révélé deux versions distinctes : une première, plus rudimentaire, repérée depuis Hong Kong mi-janvier ; une seconde, intégrant Gemini, identifiée depuis l'Argentine début février. Cette version se dissimule derrière une fausse application bancaire baptisée MorganArg, nous le disions, en référence probablement à « Morgan Argentina », dont l'icône copie celle de JPMorgan Chase Bank.

À ce stade, PromptSpy n'a pas encore été détecté dans la télémétrie d'ESET, ce qui pourrait indiquer une simple preuve de concept. Mais l'existence d'un domaine de distribution (désormais hors ligne) et d'un faux site bancaire en espagnol suggèrent que le passage à l'acte n'est peut-être pas si loin. Les chaînes de débogage en chinois simplifié retrouvées dans le code pointent, elles, vers un environnement de développement sinophone.

Ce qui inquiète vraiment les chercheurs, ce n'est pas PromptSpy en lui-même, mais ce qu'il représente. C'est déjà le deuxième malware exploitant l'IA découvert par ESET, après le ransomware PromptLock en août 2025. « Même si PromptSpy n'exploite Gemini que pour une fonctionnalité spécifique, ce cas illustre la manière dont l'intégration de l'IA peut rendre les malwares plus dynamiques », conclut Stefanko. Une tendance qui ne fait que commencer. ESET a prévenu Google, et Google Play Protect protège déjà les utilisateurs Android contre les versions identifiées, à condition de ne pas avoir désactivé cette protection.