Des chercheurs en cybersécurité ont dévoilé une campagne d'espionnage Android sophistiquée qui sévit au Pakistan. L'application malveillante GhostChat, déguisée en plateforme de rencontre, combine une arnaque sentimentale à une exfiltration massive de données.

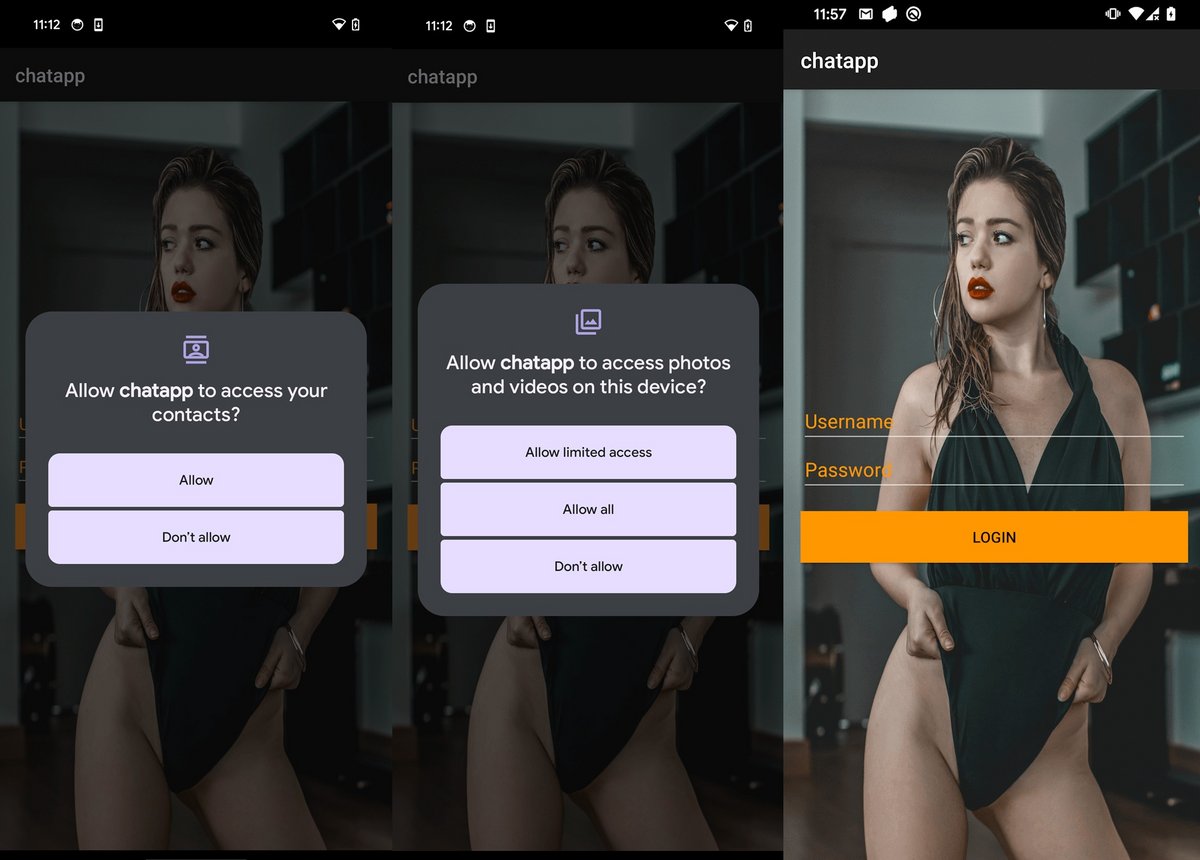

L'amour ne se télécharge pas, mais les logiciels espions, si. Une fausse application de rencontre avec des profils féminins verrouillés, des codes d'accès bidon et une redirection vers WhatsApp. Voilà le piège sophistiqué de GhostChat, un spyware Android découvert par ESET Research, qui vide les téléphones pakistanais de leurs données. Mais ce n'est que la partie émergée d'une campagne d'espionnage qui s'étend aussi aux ordinateurs et aux comptes WhatsApp.

Une fausse appli mobile de rencontre aux profils verrouillés

GhostChat a débarqué sur VirusTotal le 11 septembre 2025, en étant uploadée depuis le Pakistan. L'application emprunte l'icône d'une vraie appli de rencontre disponible sur Google Play, « Dating Apps without payment », alors qu'elle n'en possède aucune fonctionnalité. À la place, on retrouve 14 faux profils féminins, ceux d'Ayesha 22 ans, Sara 25 ans, Sana 26 ans... Toutes affichent la mention « Locked » (donc verrouillée, en français) et réclament un code d'accès pour débloquer la conversation.

« Cette campagne repose sur une méthode de tromperie inédite dans ce type d'écosystème […] Toutefois, ces codes étant directement intégrés dans l'application, il s'agit avant tout d'une tactique d'ingénierie sociale destinée à créer une illusion d'exclusivité », explique Lukáš Štefanko, chercheur chez ESET qui a découvert la menace.

Le piège est bien ficelé, puisque pour accéder à l'appli, la victime doit d'abord s'identifier avec des identifiants eux aussi codés en dur dans le programme : « chat » pour le nom d'utilisateur, et « 12345 » pour le mot de passe. Une fois connecté et le code de déverrouillage d'un profil saisi, l'utilisateur est redirigé vers WhatsApp. Chaque faux profil renvoie vers un numéro pakistanais distinct (indicatif +92), tous intégrés dans l'appli. L'utilisation de numéros locaux renforce la crédibilité sur place, car les victimes pensent discuter avec de vraies Pakistanaises.

GhostChat aspire tout ce qui passe à portée de capteur

Pendant que l'utilisateur rêve d'amour virtuel, GhostChat fait son vrai boulot, à savoir de l'espionnage industriel. Dès le premier lancement, avant même la connexion, l'application déclenche une exfiltration massive. L'identifiant de l'appareil part en premier, suivi de la liste complète des contacts transformée en fichier texte puis uploadée vers le serveur de commande et contrôle. Ensuite, tous les fichiers stockés localement passent à la moulinette, des images aux PDFs, en passant par les documents Word, Excel, PowerPoint et formats Open XML.

L'appli ne s'arrête pas à ce pillage initial. Elle installe un système de surveillance permanente redoutablement efficace. Ici, un observateur de contenu repère automatiquement chaque nouvelle image créée sur le smartphone et la télécharge illico vers les serveurs pirates. En parallèle, une tâche planifiée scanne l'appareil toutes les cinq minutes pour détecter les nouveaux documents et les exfiltrer sans délai.

Résultat, votre téléphone devient un mouchard qui diffuse tout en temps réel. Photos de vacances, captures d'écran bancaires, documents de travail confidentiels, conversations privées screenshotées... « Notre enquête met en évidence une campagne d'espionnage hautement ciblée et particulièrement sophistiquée visant les utilisateurs au Pakistan », complète Lukáš Štefanko. Il faut savoir que l'application n'a jamais été disponible sur Google Play et qu'elle nécessite une installation manuelle, ce qui aurait dû alerter les utilisateurs prudents.

Des faux sites gouvernementaux pakistanais pour piéger des ordinateurs et comptes WhatsApp

En creusant l'infrastructure derrière GhostChat, ESET a découvert que les mêmes attaquants déploient une campagne multi-plateformes. Sur ordinateur, ils utilisent la fameuse technique ClickFix, avec des sites frauduleux qui imitent des organisations officielles pakistanaises et affichent de fausses alertes de sécurité. L'un d'eux se fait passer pour le PKCERT (Computer Emergency Response Team du Pakistan) et présente un avertissement bidon sur une menace cyber touchant les infrastructures nationales.

Les victimes sont invitées à cliquer sur un bouton « Update », mettre à jour. Suivent des instructions pour ouvrir l'invite de commande Windows et exécuter des lignes de code. Ces commandes téléchargent et lancent un fichier DLL malveillant qui s'installe discrètement sur la machine. Une fois en place, le logiciel contacte son serveur toutes les cinq minutes, attendant des commandes PowerShell encodées en base64. De quoi exécuter n'importe quel code à distance sans que l'utilisateur ne s'aperçoive de rien. Le chercheur en sécurité 0XYC a été le premier à identifier publiquement cette attaque ClickFix sur le réseau social X.

Autre axe d'attaque, le détournement de comptes WhatsApp via la méthode GhostPairing. Sur le site frauduleux buildthenations[.]info, les pirates ont créé une fausse page du ministère pakistanais de la Défense invitant à rejoindre une « communauté officielle ». Pour y accéder, la victime doit scanner un QR code avec son smartphone. Sauf que ce scan active la fonction de liaison d'appareil de WhatsApp et connecte le compte de la victime à l'appareil des attaquants. Le pirate accède alors à l'historique des conversations, aux contacts et à tous les messages futurs. Ce n'est pas une première, puisqu'en 2023, le groupe APT chinois GREF avait déjà utilisé une technique similaire avec le malware BadBazaar pour espionner les comptes Signal de ses victimes.

Les bonnes pratiques pour ne pas tomber dans le piège

Du côté de Google, le système de protection intégré aux appareils Android, Google Play Protect, bloque désormais ce malware. Reste que le meilleur antivirus, c'est votre prudence. Ne téléchargez jamais rien en dehors du Play Store officiel, quelle que soit la carotte (accès VIP, profils exclusifs, rencontres premium...). Si ce n'est pas sur le store, fuyez.

Pour WhatsApp, prenez l'habitude de vérifier régulièrement la liste des appareils connectés dans Paramètres > Appareils liés. Si vous repérez un appareil inconnu, déconnectez-le sur-le-champ et modifiez immédiatement vos paramètres de sécurité. WhatsApp envoie des notifications quand un nouvel appareil se lie au compte, mais ces alertes peuvent passer inaperçues dans le flux de messages. Dans le cas de GhostPairing, les victimes recevaient effectivement une notification dans les deux heures suivant le scan du QR code frauduleux.

Concernant les attaques ClickFix, pensez bien qu'aucune organisation légitime ne vous demandera d'ouvrir l'invite de commande et d'y copier-coller du code mystérieux pour installer une mise à jour de sécurité. Si un site web vous demande ça, c'est une arnaque à 100%. En cas de doute, contactez directement l'organisation concernée via ses canaux officiels. Les pirates jouent sur l'urgence pour vous faire paniquer. Prenez le temps de respirer et vérifiez.