Une campagne active de malvertising circule actuellement via la régie pub de Meta, diffusant un malware spécifiquement calibré pour les smartphones, capable de détourner des comptes, d’intercepter les messages, de siphonner les données personnelles et de voler le contenu des portefeuilles crypto.

- Une campagne de malvertising cible les utilisateurs Android, promettant un accès gratuit à TradingView Premium.

- Le malware Brokewell intercepte les SMS et vole des données sensibles comme les identifiants bancaires et crypto.

- Pour éviter l'infection, ne téléchargez jamais d'applications via des liens sur les réseaux sociaux et vérifiez les permissions.

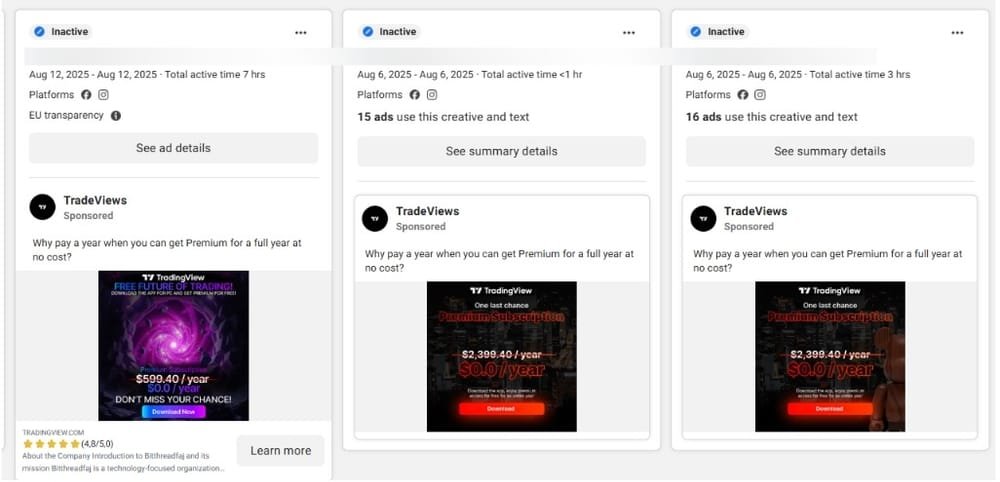

Depuis le 22 juillet, une nouvelle campagne publicitaire malveillante sur Facebook cible les utilisateurs et utilisatrices Android en leur promettant l’accès gratuit à TradingView Premium. Derrière cette promesse se cache une version avancée du malware Brokewell, un trojan capable d’intercepter les SMS, de détourner les codes de double authentification, de capturer l’écran, d’activer caméra et micro, de collecter les identifiants bancaires et les portefeuilles de cryptomonnaies, et de transmettre à distance l’ensemble des données à un serveur de commande.

Une campagne ciblée qui repose sur l’installation d’un APK déguisé

Dans le détail, les chercheurs de Bitdefender Labs ont identifié une mécanique spécifiquement pensée pour Android, dans laquelle le contenu malveillant n’est délivré que si la victime clique depuis un smartphone. Les publicités en question, au nombre d’au moins soixante-quinze selon le rapport publié le 26 août, usurpent l’identité visuelle de TradingView pour inciter au téléchargement d’un fichier APK hébergé sur un domaine tiers, censé déverrouiller les fonctions Premium de l’application.

Le fichier proposé à l’installation déclenche une première phase visible, durant laquelle l’application factice demande l’accès aux services d’accessibilité, superpose un faux écran de mise à jour et tente d’obtenir le code de verrouillage de l’appareil. En parallèle, elle installe discrètement un second module chiffré, sans interface, qui prendra le relais une fois les accès sensibles obtenus. Ce composant correspond à une version enrichie de Brokewell, déjà documenté depuis début 2024, désormais capable de surveiller le système, de prendre le contrôle à distance, et d’extraire des données comme les codes 2FA de Google Authenticator, les identifiants de connexion ou les portefeuilles crypto enregistrés localement.

Une fois les permissions obtenues, le malware active ses modules en tâche de fond, communique avec un serveur distant via Tor ou WebSockets, et reste capable d’exécuter plus de 130 commandes, de l’envoi de SMS à la capture d’écran en passant par la désinstallation d’applications ou l’interception de notifications. Certaines fonctions ciblent explicitement les applis bancaires, les outils de sécurité ou les réglages système.

D’après Bitdefender, la campagne ne cible pas un pays en particulier, mais adapte ses messages à la langue et à la plateforme de chaque internaute, avec des annonces localisées en espagnol, portugais, turc, thaï, arabe, chinois, français, roumain ou encore vietnamien. Fin août, elle avait ainsi déjà touché plusieurs dizaines de milliers d’utilisateurs et d’utilisatrices dans l’Union européenne.

Comment éviter l’infection

L’efficacité de cette campagne repose sur une suite d’actions déclenchées par l’utilisateur ou l’utilisatrice elle-même, qui autorise l’installation d’un fichier externe, accorde des permissions système étendues et ne dispose d’aucun signal clair de danger immédiat, puisque l’ensemble de la chaîne reste compatible avec les comportements tolérés par Android. Ce modèle d’attaque, qui repose moins sur l’exploitation technique que sur la crédibilité du scénario présenté, reste difficile à détecter pour un système de protection classique dès lors que le fichier malveillant est installé manuellement avec le consentement explicite de la cible.

Pour s’en prémunir, il est fortement recommandé de ne jamais installer d’application Android via un lien diffusé sur les réseaux sociaux ou intégré dans une publicité, même lorsque l’interface semble soignée et que la marque affichée paraît fiable. Les services populaires comme TradingView sont exclusivement distribués via le Play Store ou des canaux officiels, et ne proposent pas d’accès gratuit ponctuel sous forme de lien direct. Toute offre sortant de ce cadre doit donc être considérée comme suspecte.

En complément, il est conseillé d’installer un antivirus mobile, de désactiver par défaut l’installation d’applications depuis des sources inconnues dans les paramètres Android, de vérifier régulièrement la liste des applications installées (notamment celles qui n’apparaissent pas sur l’écran d’accueil), et de surveiller les autorisations accordées, en particulier celles liées aux services d’accessibilité, à l’accès aux messages, à l’enregistrement audio ou à la gestion des paramètres système, que les malwares ciblent généralement en priorité.

Source : Bitdefender Labs