BreachForums, connu pour exhiber des bases de données volées et vendre des accès à des réseaux d’entreprise, se retrouve dans une mauvaise passe. Une copie de sa base utilisateurs, comprenant près de 324 000 comptes et des éléments internes, circule désormais en ligne.

Habituellement, BreachForums sert de vitrine aux malheurs des autres. Des gigas de données exfiltrées, des identifiants en vrac, des accès RDP, des dumps d’API, le tout empaqueté et mis en vente. Cette fois, c’est le décor qui craque, alors que BleepingComputer vient de révéler la mise en ligne d’une archive contenant la table utilisateurs de la plateforme et la clé privée PGP utilisée par ses administrateurs pour signer leurs messages. Une fuite qui remonterait à l’été 2025, selon l’équipe actuellement à la tête du forum, et qui serait liée à une opération de restauration mal maîtrisée.

Une base de 324 000 comptes exposée

BreachForums s’est imposé comme un des principaux points de rendez-vous du cybercrime anglophone. Héritier direct de RaidForums, fermé après une opération des forces de l’ordre et l’arrestation de son fondateur, le forum a changé de domaine, de direction et de façade plus d’une fois, sans changer de vocation : vendre, acheter ou publier des bases de données compromises, proposer des accès à des réseaux d’entreprise ou d’autres services illégaux, le tout sur fond d’anonymat revendiqué, promesse que la fuite actuelle vient manifestement d’ébranler.

L’archive diffusée en ligne contient une table utilisateurs MyBB comprenant les données de 323 988 comptes. On y retrouve les pseudos, les dates d’inscription, des adresses IP et différentes informations internes liées aux profils. BleepingComputer indique que la majorité des IP renvoient vers une adresse locale, ce qui limite les recoupements techniques. En revanche, plus de 70 000 enregistrements font apparaître d’autres adresses, dont certaines correspondent à des IP publiques identifiables.

D’après les analyses de BleepingComputer, la dernière inscription présente dans la base remonte au 11 août 2025, jour où une énième instance de BreachForums hébergée sur le domaine en .hn a été fermée après l’arrestation présumée de plusieurs opérateurs. Cette période avait déjà été marquée par des accusations de honeypot, autrement dit un forum soupçonné d’être contrôlé par des services d’enquête pour attirer et identifier des acteurs malveillants, relayées notamment par des membres liés au groupe d’extorsion ShinyHunters, et fermement démenties à l’époque par l’administration du forum.

Quelques semaines plus tard, le domaine en .hn était de nouveau exploité, cette fois pour tenter d’extorquer des entreprises touchées par les vols de données Salesforce attribués à ShinyHunters, avant d’être finalement saisi par les forces de l’ordre en octobre 2025.

Une clé PGP qui ne garantit plus grand-chose

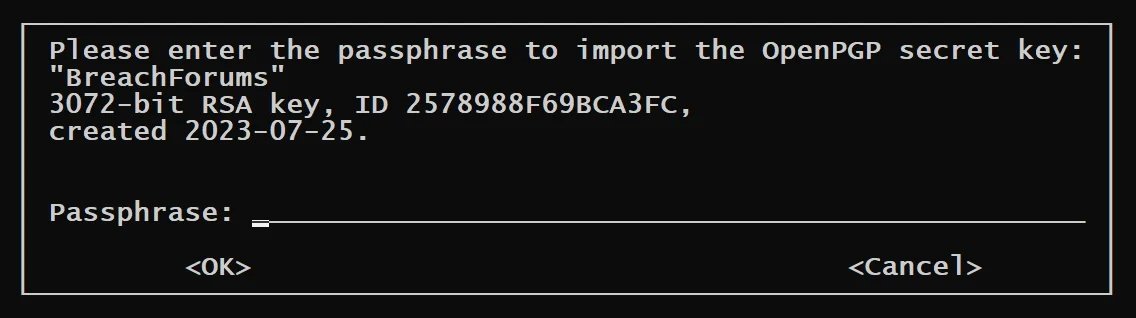

L’autre volet sensible de cette fuite concerne la clé privée PGP utilisée par les administrateurs de BreachForums pour signer leurs communications officielles. Le fichier correspondant se trouvait dans la même archive que la base utilisateurs et la clé semblait initialement protégée par une passphrase. Depuis, plusieurs chercheurs en sécurité ont confirmé que le mot de passe associé circulait également, ce qui signifie que n’importe quel tiers disposant de ces éléments peut désormais signer des messages comme s’ils provenaient de l’équipe du forum.

L’administrateur actuel, connu sous le pseudonyme N/A, reconnaît l’incident et le présente comme un épisode ancien survenu lors d’une phase de restauration de BreachForums à partir du domaine en .hn. Selon lui, la table utilisateurs et la clé PGP auraient été déposées dans un dossier non sécurisé pendant un laps de temps très court, et ce dossier n’aurait été téléchargé qu’une seule fois. Une manière un peu absurde de relativiser l’ampleur du problème, qui ne change rien au résultat. Ce dump et la clé associée sont désormais accessibles et exploitables par n’importe quel acteur intéressé par l’écosystème BreachForums, chercheurs en sécurité, spécialistes de l’OSINT… mais surtout forces de l’ordre.

Source : BleepingComputer