Apple déploie des correctifs pour deux failles WebKit exploitées activement

Les équipes de sécurité d'Apple viennent de publier des mises à jour d'urgence pour iOS, iPadOS, macOS et Safari. Deux vulnérabilités 0-day dans WebKit, le moteur de rendu du navigateur, étaient exploitées dans des attaques ciblées contre des individus précis. Ces failles permettent d'exécuter du code arbitraire par le simple affichage de contenu web malveillant.

Un correctif pour Mac, iPhone, iPad, Apple TV, Apple Watch, Apple Vision….

La première vulnérabilité, CVE-2025-14174, se situe dans la bibliothèque ANGLE (Almost Native Graphics Layer Engine) de Google. Il s'agit d'un dépassement de mémoire qui se produit quand WebKit traite des données graphiques. L'attaquant peut ainsi lire ou modifier des zones mémoire qui ne lui sont pas destinées. Apple et Google ont collaboré sur ce patch, qui était déjà déployé dans Chrome depuis le début du mois de décembre.

La seconde faille, CVE-2025-43529, exploite un use-after-free dans WebKit. Ce type de bug se produit quand le moteur de rendu utilise une zone mémoire après l'avoir libérée. L'attaquant peut corrompre cette mémoire pour forcer l'exécution de code malveillant. Les chercheurs de Google Threat Analysis Group (TAG) et les équipes de sécurité d'Apple (SEAR) ont identifié ces deux problèmes dans des attaques sophistiquées, probablement menées par des acteurs étatiques ou des groupes de spyware commercial.

Les mises à jour couvrent un large éventail d'appareils. iOS 26.2 et iPadOS 26.2 concernent les iPhone 11 et modèles plus récents, ainsi que les iPad Pro, Air et mini récents. Les utilisateurs d'iPhone XS et de septième génération d'iPad reçoivent iOS 18.7.3. macOS Tahoe 26.2, tvOS 26.2, watchOS 26.2 et visionOS 26.2 protègent respectivement les Mac, Apple TV, Apple Watch Series 6+ et Vision Pro. Safari 26.2 corrige le problème sur macOS Sonoma et Sequoia.

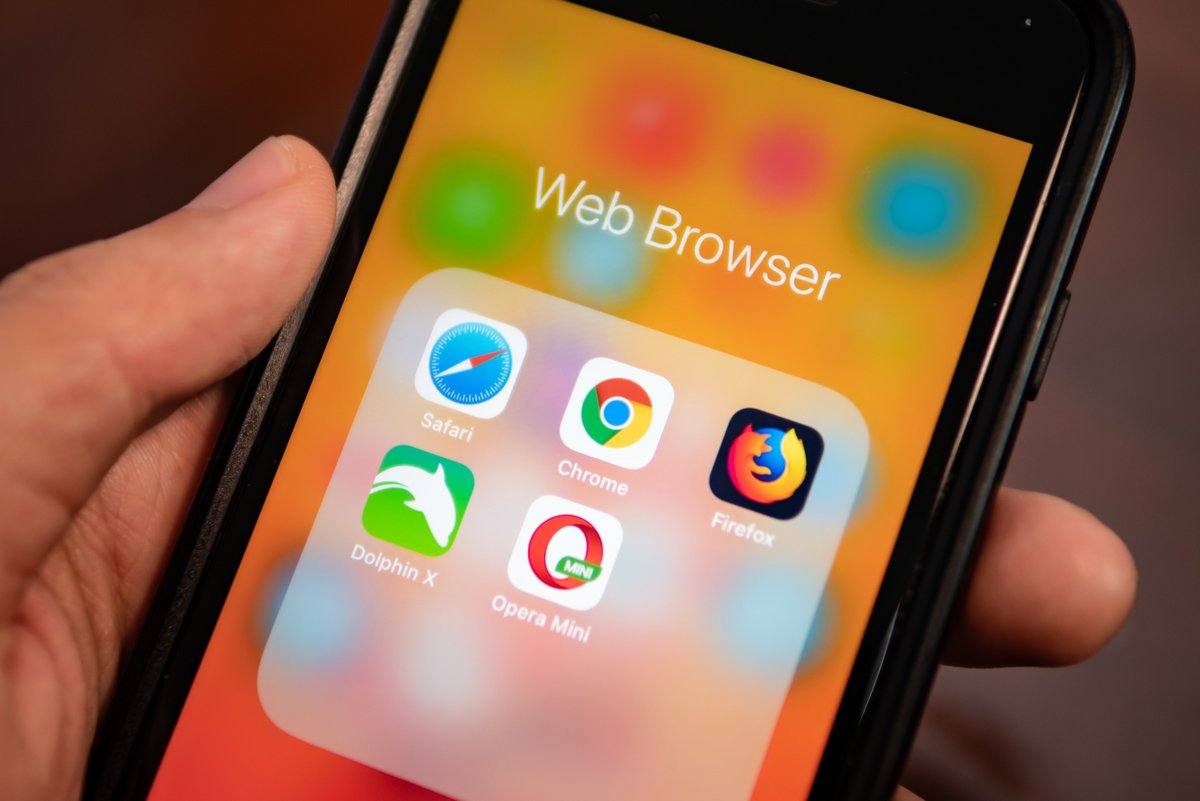

Sur iOS, tous les navigateurs sont concernés

Ces deux correctifs portent à neuf le nombre de vulnérabilités 0-day corrigées par Apple en 2025. Le rythme s'accélère depuis le patch de novembre qui en contenait plus d'une centaine, dont certaines dans le noyau et la pile réseau. Les attaques par spyware se multiplient sur WebKit, déjà visé en août par une faille permettant des attaques sans clic via des fichiers image (CVE-2025-43300).

Rappelons que tous les navigateurs tiers sur iOS et iPadOS doivent utiliser WebKit, ce qui élargit la surface d'attaque. Chrome, Firefox, Edge et autres sont donc concernés malgré leurs propres mécanismes de sécurité. L'attaque se déclenche par la consultation d'une page web ou l'ouverture d'un document contenant du code malveillant.

On vous conseille donc d'appliquer ces mises à jour sans délai, tout comme les entreprises gérant des parcs de terminaux Apple. L'exécution de code arbitraire pourrait potentiellement permettre l'installation de spywares (typiquement comme Pegasus); lesquels seraient capables d'accéder aux données sensibles du téléphone.

- settingsMoteur de rendu : WebKit

- extensionExtensions disponibles mais limitées

- groupCible : généraliste

- center_focus_strongParticularité : minimaliste & au coeur des OS d'Apple

- devicesPlateformes : bureau & mobile

Safari est un navigateur web d’Apple pensé pour une navigation internet simple sur Mac, iPhone et iPad. Sur macOS, vous retrouvez un browser de bureau avec onglets, favoris, historique, lecture, recherche et réglages par site, pratique pour garder une navigation claire quand vous passez d’une page à l’autre. Sur iOS et iPadOS, Safari reprend les bases du navigateur, avec une interface adaptée au mobile et une lecture confortable des pages web. Safari vise une expérience cohérente quand vous utilisez plusieurs appareils Apple, avec une synchronisation qui peut regrouper favoris et onglets selon vos réglages. Pour les usages web du quotidien, Safari gère la plupart des sites et services en ligne, comme le font Chrome, Firefox ou Microsoft Edge, même si certains sites sont d’abord optimisés pour Chrome.

Source : The Hacker News