Une nouvelle technique de phishing exploite les formulaires du type « Contactez-nous » de sites web parfaitement légitimes, pour piéger les victimes. Les cybercriminels parviennent ainsi à tromper les systèmes de sécurité e-mail classiques.

Remplir un formulaire de contact sur un site officiel ou recevoir un e-mail de confirmation automatique sont des actions qui, en 2025, sont très habituelles pour le commun des mortels. Sauf que depuis le 11 septembre 2025, cette sorte de routine tranquille numérique est devenue le terrain de jeu de cybercriminels affûtés, qui détournent les formulaires « Contactez-nous » (ou « Nous contacter ») de sites internet pour envoyer des e-mails frauduleux. La France fait partie des pays touchés par cette menace, dont nous avons pu discuter avec les équipes Threat Lab de KnowBe4.

Quand votre formulaire de contact devient une arme de phishing

Comment fonctionne cette technique ? KnowBe4 nous explique que le procédé déjoue tous les systèmes de sécurité classiques, ce qui n'est pas pour nous rassurer. Les cybercriminels créent d'abord un compte gratuit onmicrosoft (domaine par défaut des comptes Microsoft 365 professionnels) en usurpant l'identité d'une entreprise, comme PayPal. Pourquoi ce service précisément ? Parce qu'il offre une capacité d'envoi bien supérieure aux messageries gratuites classiques, ce qui permet de cibler des milliers de personnes en même temps.

Les pirates configurent ensuite une règle de transfert automatique qui redirige tous les e-mails entrants vers leur liste de victimes. Puis vient la phase d'attaque. Là, le hacker repère un formulaire légitime sur le web. L'exemple analysé par KnowBe4 reprend celui de la Banque du Canada pour prendre rendez-vous avec un conseiller. C'est ce type de formulaire qui envoie des confirmations automatiques

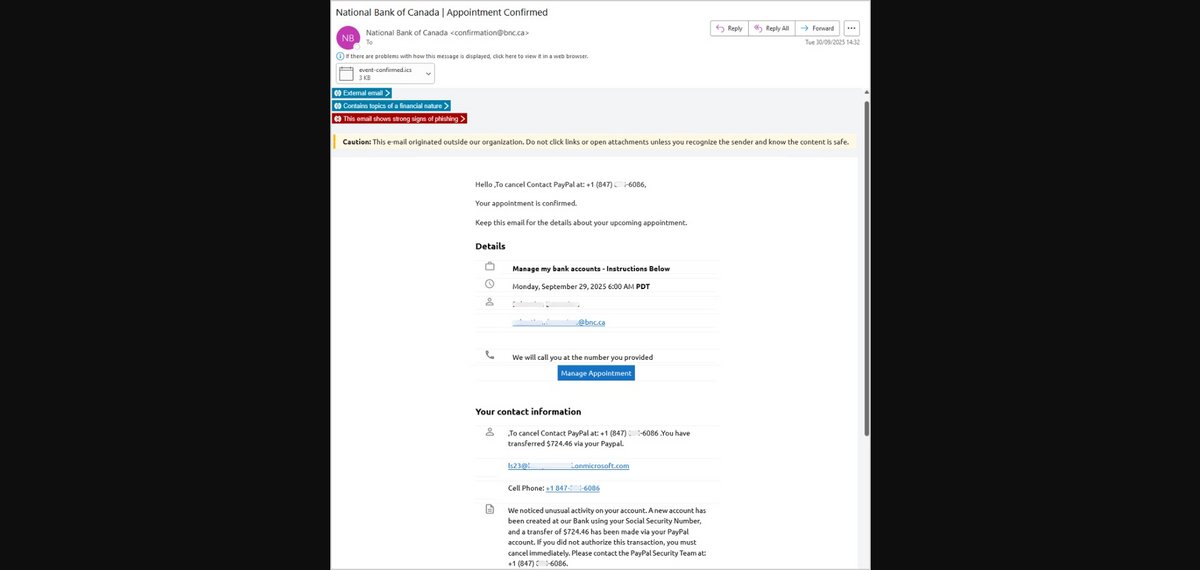

Le fraudeur remplit alors ce formulaire avec son adresse onmicrosoft, un faux numéro de téléphone et un message évidemment alarmiste. La confirmation automatique se déclenche et se propage instantanément à des milliers de destinataires. Le piège est tendu, avec la bénédiction involontaire d'une institution de confiance.

Un scénario PayPal pour créer la panique chez les victimes

Le courrier électronique reçu par les victimes présente toutes les apparences de l'authenticité. L'adresse d'expédition est celle, parfaitement légitime, de la Banque du Canada. Chaque lien pointe vers le véritable domaine de l'institution. L'e-mail franchit sans encombre tous les contrôles d'authentification DMARC et déjoue les filtres anti-phishing traditionnels.

Le scénario mis en place par les cybercruminels joue sur l'urgence et l'inquiétude. Dans l'exemple, hélas bien réel, un transfert de 724,46 dollars via PayPal aurait été effectué depuis le compte de la victime. Ce montant apparaît deux fois dans le message, ce qui crée un effet de martelage psychologique. Il est assez élevé pour inquiéter, et suffisamment précis pour paraître crédible.

L'astuce repose sur l'exploitation des champs du formulaire. Le pirate inscrit son numéro frauduleux dans le champ « Téléphone », l'insère aussi dans le champ « Nom » et le répète dans le champ « Message ». Du coup, lorsque la Banque du Canada génère automatiquement l'e-mail de confirmation, ce numéro apparaît à plusieurs endroits du message, comme si c'était celui de la banque elle-même.

Cette répétition crée un effet de légitimité. Et la victime, paniquée par le message d'alerte sur les 724 dollars, compose ce numéro sans se méfier. Au bout du fil, c'est directement le cybercriminel qui décroche.

Une menace en pleine expansion, qui vise aussi la France

KnowBe4 nous dit observer une hausse constante, semaine après semaine, de ces attaques depuis septembre. Les secteurs juridique, bancaire, de la santé et de l'assurance sont les plus touchés. Les organisations françaises sont également ciblées par cette vague qui frappe à l'échelle mondiale.

On comprend que le véritable danger réside dans la simplicité de cette technique. Les pirates n'ont pas besoin de pirater de compte, ils n'ont pas non plus besoin de compétence technique particulière requise. Un accès internet, un compte gratuit, une liste d'e-mails récupérés pour une bouchée de pain sur le dark web ou ailleurs, et n'importe qui peut reproduire l'arnaque. KnowBe4 ne relève d'ailleurs aucun lien avec un groupe cybercriminel organisé.

Dans un tel cas, les défenses traditionnelles montrent leurs limites. Les chercheurs recommandent d'adopter des technologies avancées intégrant intelligence artificielle et analyse du langage naturel, pour détecter les manipulations psychologiques. L'approche zero-trust s'impose aussi, puisque chaque courrier électronique doit être scruté avec la même vigilance, même provenant d'un expéditeur de confiance. Sans oublier la formation des employés, car on ne l'oublie pas : l'humain est le premier rempart face aux cybercriminels.