Le groupe de hackers Lazarus, affilié à la Corée du Nord, est en train de multiplier les cyberattaques contre des fabricants européens de drones. Il utilise notamment des offres d'emploi fictives pour piéger les victimes.

Une nouvelle vague d'attaques informatiques, orchestrées par le groupe Lazarus contre trois européennes du secteur des drones militaires, vient d'être identifiée. ESET Research a levé le voile sur cette campagne baptisée DreamJob, menée par le redoutable groupe de hackers nord-coréens. Les sociétés qui ont mordu à l'hameçon ont été infiltrées à l'aide de fausses offres d'emploi contenant le malware ScoringMathTea. Pyongyang cherche à voler des données sensibles et du savoir-faire industriel sur les drones déployés en Ukraine.

Une arnaque à l'emploi qui cache un piège redoutable

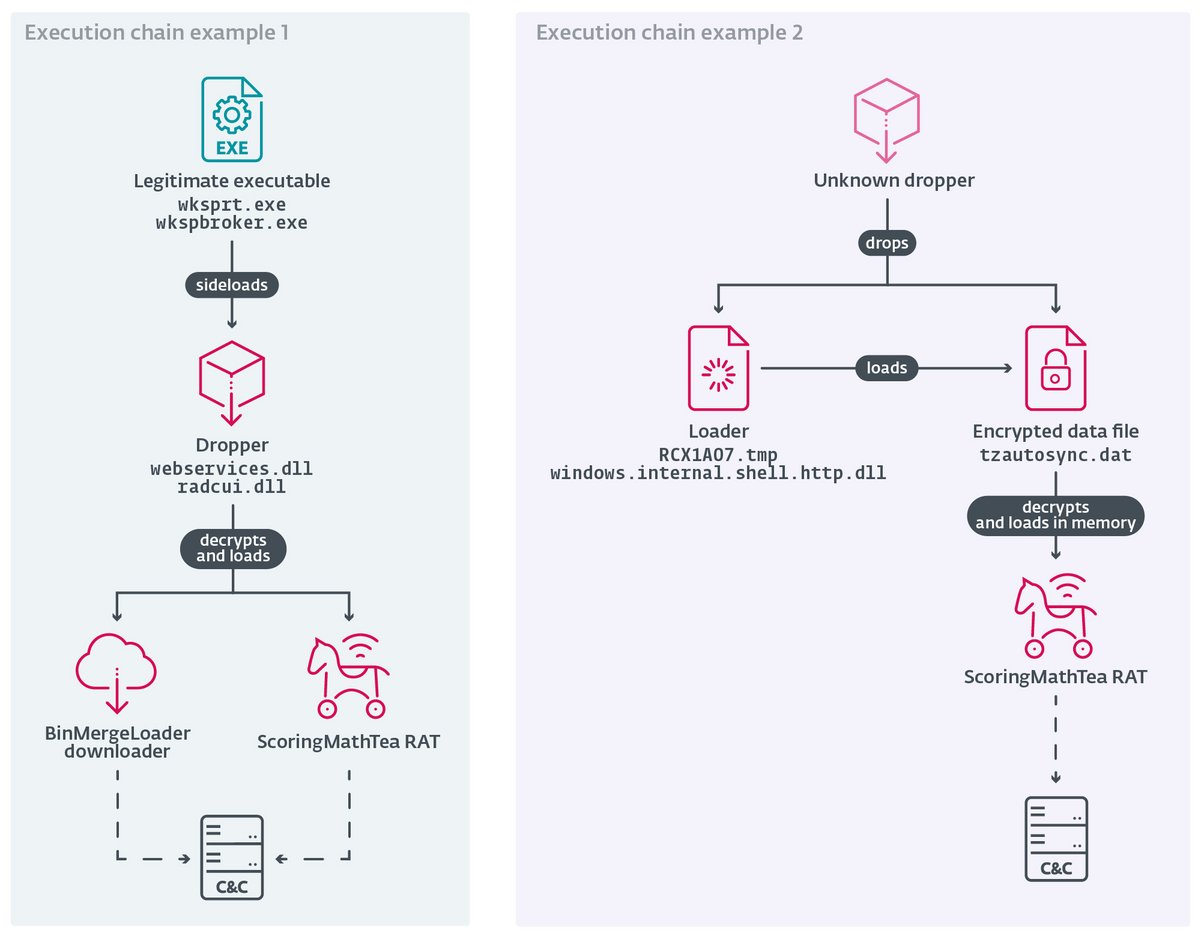

Le piège est simple, mais redoutable. Imaginez recevoir une offre d'emploi en or dans l'aérospatiale. Pour en savoir plus, on vous envoie un document détaillant le poste, accompagné d'un logiciel de lecture PDF. Sauf que ce lecteur PDF est en réalité piégé, puisqu'il installe discrètement un programme malveillant baptisé ScoringMathTea. Une fois activé, ce cheval de Troie ouvre les portes du système informatique aux pirates qui peuvent alors fouiller librement dans les données sensibles de l'entreprise.

Cette technique d'infiltration, empruntée à l'ingénierie sociale, joue sur la confiance des victimes, plutôt que sur les failles techniques. Lazarus maîtrise très bien cet art de la manipulation. Le groupe, qui sévit depuis 2009 sous diverses identités dont HIDDEN COBRA, a déjà frappé partout dans le monde, d'une entreprise tech en Inde début 2023 à un industriel de défense polonais en mars, en passant par une société britannique d'automatisation et un fabricant aérospatial italien en septembre dernier.

Pour brouiller les pistes, les hackers dissimulent leurs logiciels malveillants dans des projets informatiques en apparence légitimes, hébergés sur GitHub, la plateforme préférée des développeurs. Leurs attaques passent ainsi sous les radars des antivirus classiques. Le malware ScoringMathTea peut en plus exécuter une quarantaine de commandes différentes, de quoi manipuler fichiers et processus, collecter des informations système ou télécharger d'autres outils depuis un serveur de commande. Ça, c'était pour la forme.

Pourquoi Pyongyang veut absolument ces technologies de drones

Les trois entreprises visées par Lazarus fabriquent toutes du matériel militaire actuellement déployé sur le terrain ukrainien. L'offensive cybernétique coïncide d'ailleurs avec l'envoi de troupes nord-coréennes en Russie pour épauler Moscou dans la région de Koursk. Une synchronisation qui laisse peu de place au doute sur les intentions de Pyongyang.

« Il est probable que l'opération DreamJob vise à dérober des informations techniques sur les drones », explique Peter Kálnai, le chercheur d'ESET qui a mis au jour cette campagne. Il précise qu'« une des entreprises ciblées fabrique au moins deux modèles de drones actuellement déployés en Ukraine, et participe à la chaîne d'approvisionnement de drones monorotors avancés, un type d'appareil que la Corée du Nord développe activement. »

La Corée du Nord mise gros sur les drones militaires, mais son retard technologique l'oblige à s'intéresser à la propriété intellectuelle occidentale. Le chercheur explique que « depuis près de trois ans, le groupe conserve une stratégie stable : déployer ScoringMathTea et trojaniser des applications open source. Ce modus operandi, bien que prévisible, offre un polymorphisme suffisant pour contourner certaines détections, sans pour autant masquer l'identité du groupe. » Autrement dit, même si on les reconnaît, ils arrivent encore à passer entre les mailles du filet.