Les chercheurs en cybersécurité de Bitdefender alertent sur un nouveau logiciel malveillant chinois ultra-sophistiqué, EggStreme, qui menace activement la région Asie-Pacifique. Il est particulièrement redouté, car capable d'infiltrer des systèmes militaires.

EggStreme, c'est le nom de cette nouvelle génération de menaces persistantes avancées (APT) chinoises, repérée par les experts de Bitdefender. Ces derniers expliquent que le kit malveillant chinois intègre des capacités d'espionnage avancées, avec des enregistreurs de frappe notamment et de nombreuses commandes destinés à exfiltrer des données. Des cibles stratégiques militaires, aux Philippines entre autres, sont dans le viseur du malware.

EggStreme, un kit malveillant d'une complexité redoutable

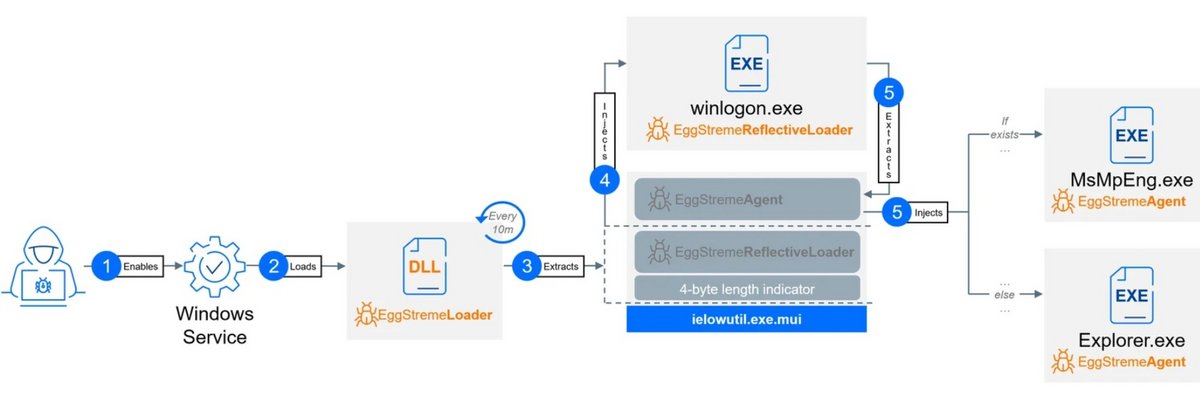

Ne voyez pas EggStreme comme un simple virus mais bien comme un écosystème malveillant coordonné. « EggStreme est constitué d'un framework complexe et unifié, spécifiquement conçu pour agir furtivement et pour sa persistance, c'est-à-dire pour conserver un accès durable à un système compromis », explique Martin Zugec, directeur des solutions techniques chez Bitdefender. Chaque composant remplit une mission précise dans cette architecture d'infiltration.

L'attaque démarre par un script apparemment anodin (logon.bat), placé sur un partage réseau. Ce fichier déploie ensuite deux éléments, dans le détail un programme Windows légitime (WinMail.exe), ainsi qu'une bibliothèque malveillante (mscorsvc.dll). Cette technique, appelée « DLL sideloading », consiste à faire charger par un logiciel officiel une extension piégée à la place de la vraie.

Les pirates détournent ensuite des services Windows normalement désactivés (MSiSCSI, AppMgmt, SWPRV) pour installer leurs outils de façon permanente. Ils modifient discrètement les paramètres système pour que leurs programmes se lancent automatiquement à chaque démarrage. Et c'est cette persistance qui leur garantit un accès durable, même après un redémarrage.

Une palette de 58 outils d'espionnage

L'agent principal d'EggStreme, baptisé EggStremeAgent, dispose d'un arsenal de 58 commandes distinctes. Cette boîte à outils couvre tous les besoins d'un espion numérique, de la cartographie du réseau à la surveillance des connexions, en passant par le vol de fichiers et la capture d'écran. L'attaquant peut même exécuter du code personnalisé, ou installer d'autres logiciels malveillants selon ses besoins.

Le système intègre un mouchard particulièrement redoutable, EggStremeKeylogger. Ce programme s'injecte directement dans le gestionnaire de fichiers Windows (explorer.exe) pour capturer discrètement toutes les frappes au clavier. Cette technique « d'injection en mémoire » permet d'exécuter du code malveillant sans laisser de trace sur le disque dur. Il échappe alors aux antivirus traditionnels.

Pour communiquer avec ses maîtres, EggStreme utilise le protocole gRPC, une technologie moderne normalement réservée aux applications professionnelles. Les échanges sont chiffrés avec des certificats TLS mutuels, ce qui rend l'interception très difficile. La sophistication technique nous donne une idée du niveau d'expertise des attaquants, qui sont probablement soutenus par des moyens étatiques.

Les Philippines et les tensions géopolitiques en toile de fond

L'enquête de Bitdefender révèle en tout cas qu'une entreprise militaire philippine a été compromise par cette campagne. La cible se retrouve comme au milieu des tensions géopolitiques autour de la mer de Chine méridionale, où Pékin revendique une souveraineté contestée. L'espionnage des capacités militaires régionales semble donc très importante pour les services chinois.

Les attaques restent d'ailleurs actives selon Bitdefender, qui appelle les organisations de la région Asie-Pacifique à redoubler de vigilance. L'entreprise de sécurité recommande d'abord de limiter l'usage des outils système pouvant être détournés par les pirates (comme wmic.exe). Ces programmes légitimes peuvent être détournés par les attaquants pour masquer leurs activités malveillantes.

Les solutions de détection comportementale (EDR/XDR) deviennent, elles, indispensables pour identifier ces menaces furtives. On rappelle que ces technologies analysent les comportements suspects, plutôt que de chercher des signatures connues, pour détecter des activités comme l'exécution inhabituelle de msdt.exe ou xwizard.exe.