Des pirates ont cloné le site d’un antivirus extrêmement populaire pour y dissimuler un cheval de Troie, flanqué de deux outils open source spécialisés dans le vol de données et la persistance à long terme.

- Des hackers ont trompé les internautes en clonant un site antivirus populaire pour propager un ensemble de malwares.

- La campagne utilise des services légitimes comme Bitbucket et Amazon S3, rendant l'arnaque difficile à détecter.

- Pour se protéger, téléchargez depuis des sites officiels, et activez l'authentification multifactorielle sur vos comptes.

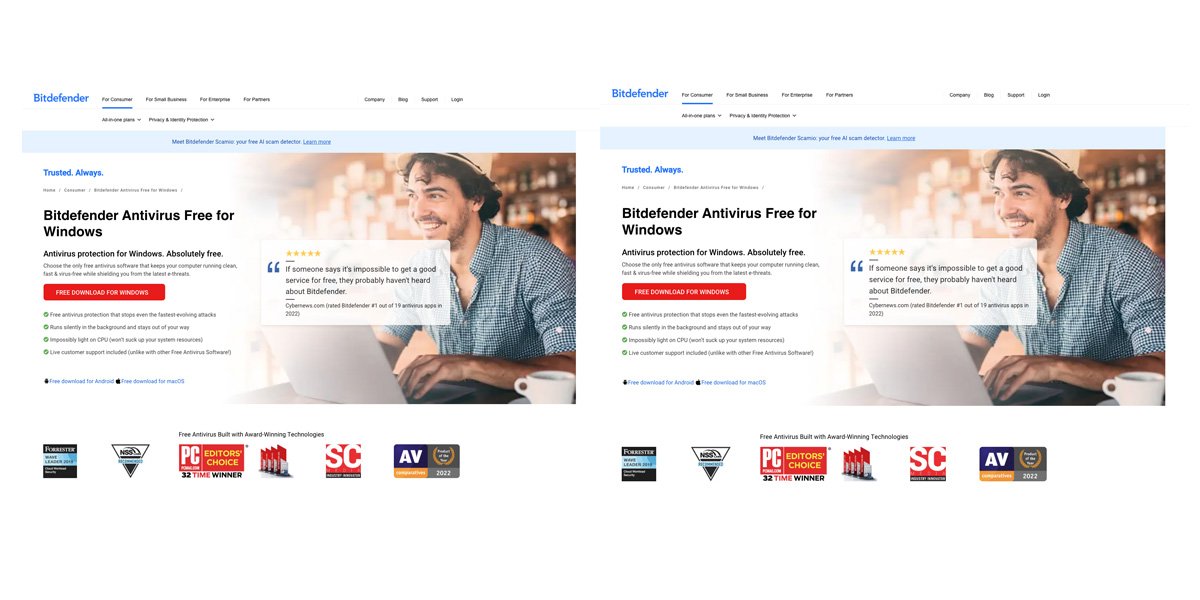

L’adresse ressemble à celle de Bitdefender. Le design d’interface aussi. Sauf qu’en lieu et place d’un antivirus, c’est un sacré bundle de malwares que vous téléchargez. La campagne a été repérée par DomainTools, qui a documenté un dispositif articulé autour de trois charges malveillantes complémentaires : VenomRAT, StormKitty et SilentTrinity. Un sinistre combo conçu pour prendre le contrôle du PC, siphonner des données sensibles, et maintenir un accès persistant aux machines compromises.

Une infection 3-en1

Pas besoin d’exploits inédits ni de malwares sophistiqués quand des outils en libre accès et un site bien imité suffisent à monter un piège efficace. C’est ce que montre DomainTools en documentant une campagne reposant sur une fausse page Bitdefender, conçue pour diffuser, en une seule étape, un trio de malwares coordonné.

Derrière le bouton de téléchargement, le dispositif repose sur une chaîne technique assez peu complexe. Le lien renvoie vers Bitbucket, mais l’archive ZIP est en réalité hébergée sur Amazon S3. Deux services légitimes, exploités ici pour dissimuler la nature réelle du fichier et tromper la vigilance des victimes. Une fois l’archive ouverte, un exécutable unique, StoreInstaller.exe, déclenche le déploiement de trois charges utiles normalement indépendantes, mais que leur nature open source a permis d’adapter et de faire fonctionner ensemble.

VenomRAT établit une connexion chiffrée avec un serveur distant, permettant à l’attaquant de prendre la main sur la machine. StormKitty récupère en bloc les identifiants, cookies, tokens et accès crypto-wallets présents sur le système. SilentTrinity, enfin, injecte du code dans des processus légitimes pour maintenir un accès discret et persistant aux machines infectées.

Les chercheurs ont identifié plusieurs variantes du même binaire, toutes rattachées à une infrastructure de commande centralisée, avec des serveurs bien identifiés et des configurations récurrentes. D’autres leurres ont aussi été repérés, imitant les interfaces d’IDBank, de la Royal Bank of Canada ou de Microsoft. Bref, un cas d’école de piratage à bas coût, qui repose moins sur la technique que sur l’exploitation de réflexes d’internautes trop confiants.

Comment éviter le piège du faux antivirus ?

Pour éviter de tomber dans ce type de piège, astreignez-vous à toujours télécharger vos logiciels directement depuis les sites officiels ou depuis des plateformes de confiance clairement identifiées. Méfiez-vous particulièrement des résultats de recherche sponsorisés, comme des liens reçus par mail ou via les réseaux sociaux. Dans le cas contraire, examinez soigneusement l’URL que vous vous apprêtez à suivre, et n’hésitez pas à passer vos téléchargements dans VirusTotal.

De manière générale, configurez systématiquement l’authentification multifactorielle sur tous vos comptes, et stockez vos identifiants dans un gestionnaire de mots de passe sécurisé.

Enfin, maintenez à jour votre système et votre antivirus. Si vous n’en avez pas, prenez soin de ne pas désactiver les systèmes de protection intégrés à l’OS.

Source : DomainTools