Une banale extraction suffisait à déposer un fichier piégé dans des dossiers sensibles de Windows. La faille vient d’être corrigée, mais le risque persiste pour celles et ceux qui utilisent une version obsolète de WinRAR.

- Une faille critique dans WinRAR permettait à des fichiers piégés de s'installer dans des dossiers sensibles de Windows.

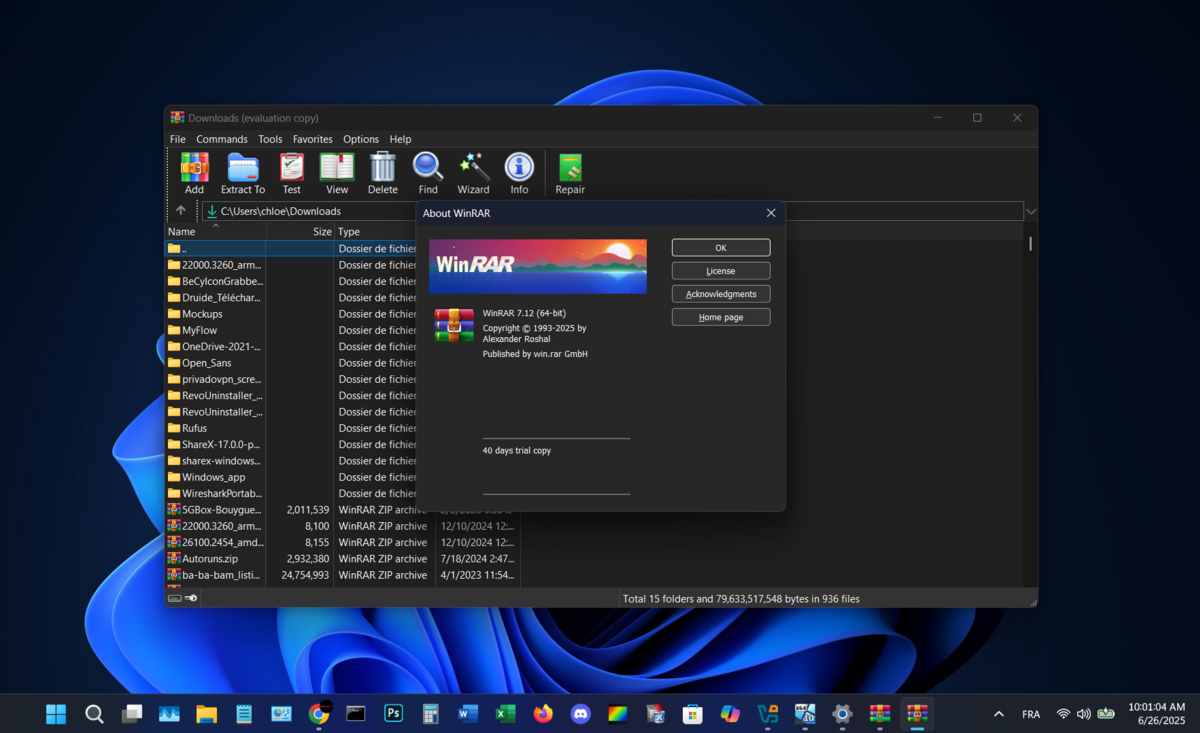

- La vulnérabilité, notée 7.8/10, affectait les versions jusqu'à 7.11 et a été corrigée en 7.12.

- Malgré le correctif, beaucoup utilisent encore des versions obsolètes, exposant leurs systèmes à des risques potentiels.

Ce n’est pas la première fois que WinRAR se retrouve dans le viseur des chercheurs en sécurité, et certainement pas la dernière. Un bug désormais corrigé permettait à une archive piégée, structurée pour exploiter le traitement des chemins d’accès, d’échapper au dossier d’extraction défini par l’utilisateur ou l'utilisatrice, et de déposer des fichiers malveillants dans des emplacements critiques du système. Le genre de vulnérabilité idéale pour déclencher discretos une exécution de code au prochain démarrage de Windows. Le correctif a été publié dans la version 7.12, disponible depuis le 25 juin 2025.

Une faille de type « directory traversal » dans les archives .rar

Découverte par le chercheur whs3-detonator et transmise via le programme Zero Day Initiative de Trend Micro, la vulnérabilité CVE-2025-6218 affecte les versions Windows de WinRAR jusqu’à la 7.11. Notée 7.8 sur 10 (haut niveau de sévérité), elle repose sur un contournement du chemin d’extraction défini par l’utilisateur ou l’utilisatrice. En clair, une archive piégée peut contenir des fichiers associés à des chemins relatifs spécialement conçus pour contourner le répertoire d’extraction choisi, et déposer les éléments extraits dans des dossiers système ou de démarrage de Windows, à l’insu des victimes.

Si les fichiers en question embarquent du code malveillant, ils peuvent alors s’exécuter automatiquement à la prochaine ouverture de session Windows. À noter que même sans privilèges administrateur, les attaquants peuvent en profiter pour récupérer des cookies de navigation, accéder à des mots de passe enregistrés ou s’implanter durablement dans le système, en vue de mouvements latéraux (exploration du réseau, compromission d’autres machines, élargissement des accès).

Le problème touche WinRAR, mais aussi les versions Windows de RAR, UnRAR, la bibliothèque UnRAR.dll ainsi que le code source portable d’UnRAR utilisé sous Windows. En revanche, les versions Unix, Android et le code source portable utilisé dans ces environnements ne sont pas concernés.

Autre bug corrigé dans cette mise à jour : une faille d’injection dans les rapports HTML générés par WinRAR, signalée par Marcin Bobryk. Les noms de fichiers contenant les caractères < et > pouvaient ici être interprétés comme du code, ce qui permettait d’y injecter du HTML ou du JavaScript si le rapport était ensuite ouvert dans un navigateur.

Un logiciel toujours massivement utilisé… et rarement mis à jour

La faille nécessite une action manuelle pour être exploitée – typiquement, l’ouverture d’un fichier compressé. Autrement dit, exactement ce pour quoi on utilise WinRAR. Il suffit donc de télécharger une archive piégée pour se retrouver exposé, sans forcément s’en rendre compte.

Il n’existe à ce jour aucun signe d’exploitation active de CVE-2025-6218, mais le contexte pousse à la prudence. Vu la popularité du logiciel, ce type de vulnérabilité reste un vecteur très prisé par les groupes malveillants, à plus forte raison quand de trop nombreux utilisateurs et utilisatrices continuent à se servir de versions obsolètes de WinRAR, qu'ils n'ont parfois pas mis à jour depuis plusieurs années.

Aussi, même si vous n’utilisez WinRAR qu’occasionnellement, ou sur un autre système que Windows, mieux vaut passer à la version 7.12, ou opter pour une alternative capable de télécharger et d'installer automatiquement ses dernières mises à jour.

Sources : WinRAR, whs3-detonator,