Le groupe cybercriminel TA584, potentiellement affililé à la Russie, multiplie ses attaques et cible désormais l'Europe sans restriction. Avec de nouvelles techniques d'ingénierie sociale et des malwares sophistiqués, il est une menace croissante.

Dans l'ombre du web, un groupe de hackers fait parler de lui. TA584 n'a rien du cybercriminel amateur qui tente sa chance avec les mêmes vieilles ficelles. En 2025, ce collectif a carrément triplé la cadence de ses opérations malveillantes tout en peaufinant son arsenal technique. Au menu, il sert la technique d'arnaque ClickFix, qui transforme les victimes en complices malgré elles ; et un tout nouveau malware nommé Tsundere Bot. Dans le même temps, et ce n'est pas rassurant, il a placé l'Europe dans son viseur, comme Proofpoint le documente ce mercredi 28 janvier.

TA584 change de tactique toutes les quelques heures pour échapper aux défenses

Ce qui rend TA584 particulièrement redoutable, c'est son rythme effréné. Là où la plupart des cybercriminels exploitent une bonne technique jusqu'à ce qu'elle ne marche plus, ce groupe joue une autre partition. Les campagnes d'attaque des hackers ne durent parfois que quelques heures, avant d'être abandonnées pour de nouvelles. Les systèmes de sécurité classiques, qui s'appuient sur des signatures fixes pour détecter les menaces, se retrouvent alors systématiquement à la traîne.

Le business model du groupe repose sur ce qu'on appelle en français « l'accès initial. » Concrètement, TA584 se charge de forcer la porte d'entrée des systèmes informatiques ciblés, puis revend cet accès à d'autres cybercriminels qui se chargeront du sale boulot, allant du déploiement de rançongiciels à l'installation de portes dérobées persistantes, en passant par le pillage de données sensibles. Une répartition du travail efficace qui a fait ses preuves dans l'écosystème criminel russe dont TA584 semble proche.

En neuf mois seulement, le groupe TA584 est passé de 5 campagnes par mois à plus de 20. Mais le virage le plus notable reste géographique. Jusqu'alors focalisé sur l'Amérique du Nord, il a pivoté vers l'Europe à l'été 2025, plaçant l'Allemagne en tête. Il base le succès de sa recette sur des e-mails sur-mesure qui imitent des marques locales connues, mails rédigés dans la langue du pays, avec des références culturelles qui sonnent juste.

Les pirates combinent ClickFix et Tsundere Bot pour maximiser les chances d'infection

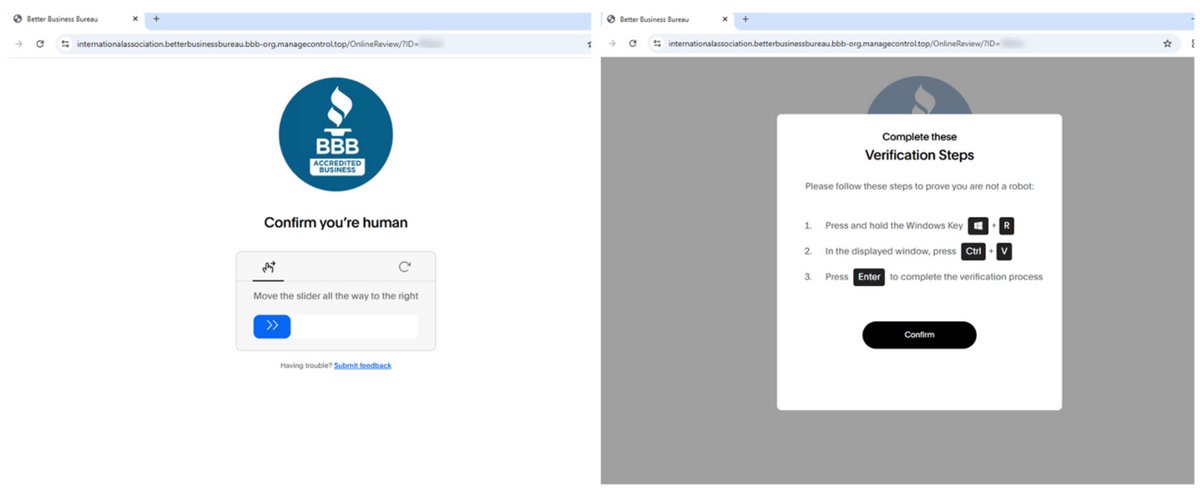

En juillet 2025, comme a pu le remarquer le spécialiste cyber Proofpoint, on a assisté à un tournant, avec l'adoption de ClickFix. Ici, l'entité ou la personne visée reçoit un e-mail apparemment légitime de sa banque, d'un hôpital ou d'une administration. Elle clique sur le lien, passe l'étape d'un CAPTCHA classique, puis une fenêtre d'erreur surgit : « Problème de vérification détecté ». En apparence, il n'y a rien de très alarmant.

La page guide alors la victime, étape par étape, pour « résoudre » le souci. Elle encourage à procéder à la manipulation clavier Windows+R, puis Ctrl+V, puis Entrée. Ce que la victime ne sait pas à ce moment-là c'est qu'en suivant ces instructions, elle vient de copier-coller et d'exécuter elle-même un code malveillant qui ouvre grand les portes de son système. C'est assez machiavélique.

Et comme si ça ne suffisait pas, TA584 a ajouté une nouvelle corde à son arc fin novembre : Tsundere Bot. Ce malware nouvelle génération, vendu comme un service sur les forums du dark et deep web, utilise la blockchain Ethereum pour localiser ses serveurs de commande. Du coup, même si les autorités démantèlent un serveur, le malware peut en trouver un autre automatiquement. Tsundere Bot rejoint d'ailleurs XWorm, un autre outil de prise de contrôle à distance que le groupe utilise depuis mi-2024. Avec cette double casquette, TA584 peut adapter sa stratégie selon les cibles, et multiplier les angles d'attaque.

Du sur-mesure pour chaque victime

Le moins qu'on puisse dire, c'est que TA584 ratisse large. Le secteur de la santé et les administrations publiques sont ses cibles privilégiées, mais personne n'est à l'abri. Le groupe se fait passer tantôt pour un hôpital britannique, tantôt pour une agence gouvernementale américaine. PayPal, OneDrive, les services de livraison et les cabinets de recrutement de type Michael Page ou Addeco font partie des identités usurpées.

Le niveau de personnalisation est parfois stupéfiant. En décembre dernier, une campagne intégrait carrément des photos de faux courriers postaux où figuraient le nom exact et l'adresse complète de chaque destinataire. De quoi faire tomber même les plus méfiants. Pour passer sous les radars, le groupe utilise surtout des comptes e-mail compromis mais parfaitement légitimes, souvent via des services comme SendGrid ou Amazon SES, ce qui permet de contourner les filtres antispam classiques.

Alors comment se protéger de tout ça ? Du côté de Proofpoint, les experts misent d'abord sur des garde-fous techniques, par exemple restreindre l'accès aux outils système sensibles comme PowerShell, bloquer les programmes suspects, et surveiller les connexions anormales. Mais l'humain reste la clé. Former les équipes à détecter ces arnaques raffinées, les encourager à signaler le moindre doute... C'est la vigilance collective qui, comme souvent, fait la différence. Avec un ennemi qui change de visage chaque jour, aucune technologie ne peut tout.