Connu sous le nom de xHelper, le malware fut découvert en 2019 par le spécialiste de la cybersécurité Malwarebytes. Et il est plutôt résistant, puisqu'il survit même à une réinitialisation complète de votre appareil.

Découvert en mai 2019, xHelper était, dès l'été, en tête des tableaux de détection de Malwarebytes, avec plus de 33 000 installations. La société californienne a de nouveau été alertée, au mois de janvier 2020, par une utilisatrice dont le smartphone avait été victime du virus xHelper. Et quoi qu'elle fasse, cette dernière n'a pas réussi à s'en débarrasser, même en procédant à une restauration d'usine de son mobile.

xHelpler, le malware increvable (ou presque) qui revient en boucle

Diffusé principalement sur des smartphones Android américains dont nous avions récemment parlé sur Clubic, xHelper fonctionne comme une porte dérobée capable de recevoir des commandes à distance et d'installer d'autres applications sur l'appareil infecté. Sur son blog, Malwarebytes a détaillé le parcours effectué par une utilisatrice de son forum, qui tentait de se débarrasser de l'encombrant virus.Aux US, Malwarebytes trouve un cheval de Troie inamovible sur les smartphones subventionnés par l'État

Pour écarter xHelper, Amelia a supprimé deux variantes du malware. Sauf que celui-ci était de retour dans l'heure. Alors, elle a cru bon de procéder à une restauration d'usine de son appareil. Cela n'a pas fonctionné. Sur le téléphone qui a servi de « cobaye », aucune autre application hormis Malwarebytes pour Android ne fut installée après la restauration, si ce n'est les applis natives au mobile.

Une infection involontairement déclenchée par Google Play

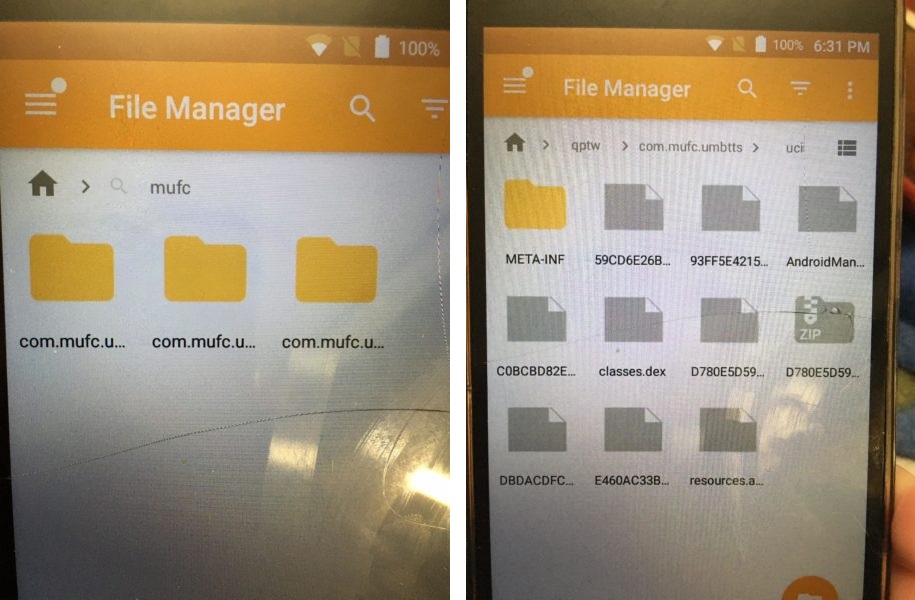

Les chercheurs de Malwarebytes ont finalement identifié la source permettant la réinfection systématique. Il s'agit de dossiers contenus dans le téléphone et comportant des fichiers qui, une fois exécutés, installent xHelper. Les spécialistes en cybersécurité ont compris que même en cas de restauration complète de l'appareil, ces dossiers ne disparaissaient pas.Un autre package d'application Android (APK) se trouvait caché dans le répertoire com.mufc.umbtts. L'APK en question n'est pas un cheval de Troie à proprement parler mais ce que l'on appelle un « compte-gouttes » (un injecteur, ou dropper dans sa version originale), nommé Android/Trojan.Dropper.xHelper.VRW. L'APK installait une variante de xHelper sur le smartphone, pouvant être déclenchée involontairement par un élément de Google Play. Mais la boutique d'applications de Google n'est elle-même pas infectée. Le mystère demeure donc.

Quoi qu'il en soit, pour être débarrassé du malware, les utilisateurs doivent supprimer les répertoires et les fichiers, en passant par Malwarebytes notamment, et en désactivant au préalable Google Play.

De mémoire de chercheur, Nathan Collier, de Malwarebytes, reconnaît avoir affaire à « l'infection la plus méchante » qu'il a pu rencontrer s'agissant des logiciels malveillants mobiles. C'est en effet la première fois qu'un virus survit à une réinitialisation d'usine du smartphone.

Source : Malwarebytes