Démontré en juillet comme simple preuve de concept, l’exploit FileFix est désormais utilisé dans une vraie campagne de phishing pour diffuser StealC et dérober vos données sensibles.

Ce n’était qu’un PoC, une démonstration technique publié en juillet dernier par le chercheur mr.d0x. Deux mois plus tard, il est déjà exploité dans une campagne active, repérée par les équipes d’Acronis. FileFix, la variante de ClickFix qui détourne l’Explorateur Windows, s’invite désormais dans une chaîne d’infection complète, avec stéganographie, obfuscation et charge finale ultra-ciblée. Une attaque très élaborée, destinée à voler identifiants, cryptomonnaies ou encore données cloud, portée par une infrastructure déjà en évolution.

Du faux support Facebook à StealC, il n’y a qu’un clic

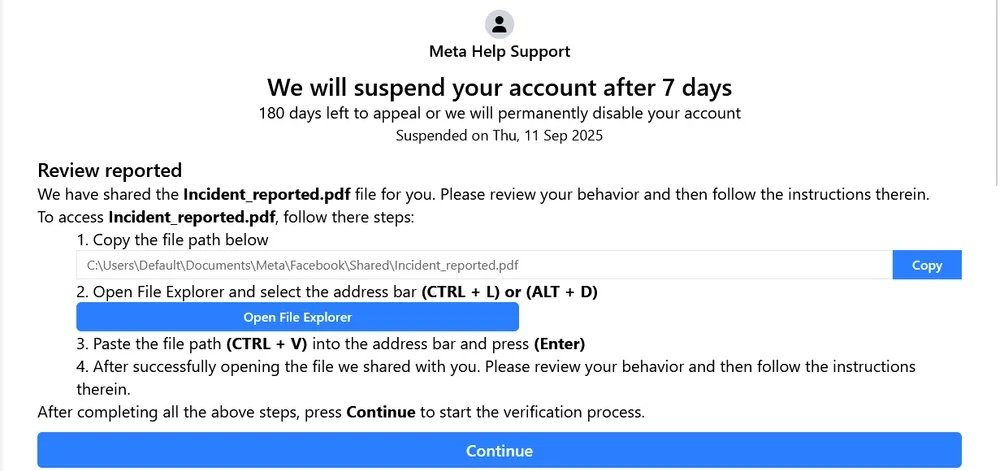

On vous le donne en mille : c’est encore une histoire de phishing. Cette fois, le message prétend provenir de Meta et annonce la suspension imminente du profil Facebook de la victime, qui dispose d’un délai de 180 jours pour faire appel sous peine de perdre définitivement son compte. Comme d’habitude, le lien intégré renvoie vers un faux site d’assistance qui reprend fidèlement la charte graphique de Facebook et affiche en bas de page un bouton censé donner accès au formulaire de contestation.

En cliquant, la cible est invitée à consulter un document PDF détaillant les raisons du blocage. Pour le récupérer, elle doit copier un chemin d’accès spécifique, le coller dans la barre de recherche de l’Explorateur, puis valider.

Or, ce que la victime ne voit pas, c’est que ce chemin dissimule une commande PowerShell, conçue pour exploiter la capacité de l’Explorateur à exécuter des instructions lorsqu’il en reconnaît la syntaxe. Dans ce cas précis, le texte collé déclenche le téléchargement d’un fichier JPEG depuis BitBucket, utilisé pour dissimuler une archive ZIP encodée – une technique de stéganographie sommaire – extraite par le script initial. Ce second script, combiné au même fichier image, permet ensuite de déchiffrer un exécutable chargé d’injecter en mémoire le malware StealC, capable de siphonner des données personnelles et professionnelles sensibles issues des navigateurs web, clients VPN, messageries ou encore portefeuilles cryptos, mais aussi de charger d'autres logiciels malveillants.

Évidemment, toute la chaîne d’infection repose sur des techniques d’évasion avancées, à savoir fragmentation des commandes, variables dynamiques, encodage, chiffrement des URL, obfuscation systématique du code. À aucun moment l’internaute ne voit apparaître de terminal, ni d’indication explicite d’exécution, si ce n’est un message standard de l’Explorateur signalant que le fichier est introuvable.

Une campagne qui s’adapte vite… et se diffuse très loin

Selon les données remontées par VirusTotal, cette campagne touche déjà plusieurs pays dans le monde, dont les États-Unis, l’Allemagne, la Chine, la Tunisie, le Bangladesh, la Serbie ou encore le Pérou. Le site de phishing est d’ailleurs traduit en seize langues, du français à l’arabe en passant par le japonais, ce qui laisse peu de place au doute concernant les ambitions mondiales de l’opération.

Il s’avère d’ailleurs que les scripts ont évolué en moins de deux semaines. D’après les observations d’Acronis, certains échantillons ont été modifiés pour ajuster la logique d’obfuscation, varier les plateformes d’hébergement ou changer les signatures réseau. Une capacité d’adaptation rapide qui suggère une campagne bien organisée, menant des tests continus pour affiner progressivement le procédé afin d’en faire un vecteur d’infection générique, capable de déposer n’importe quelle charge utile.

Bref, si vous recevez ce genre d’alerte par mail, ne cliquez pas. Connectez-vous vous-même à votre compte Facebook depuis le navigateur et vérifiez dans le centre de notifications. Si la menace de suspension est réelle, elle y apparaîtra forcément.

Dans tous les cas, si l’on vous demande de copier un chemin d’accès dans l’Explorateur pour télécharger un document, méfiez-vous. On ne récupère jamais un fichier en ligne de cette manière. Si le fichier n’est pas déjà sur votre ordinateur, ce type de commande n’a aucun sens. En cas de doute, collez le contenu du presse-papier dans un éditeur de texte pour vérifier ce qu’on vous fait exécuter.

Pensez aussi à utiliser un antivirus capable de détecter les comportements suspects, complété par un bloqueur de scripts, et activez également l’affichage des extensions dans l’Explorateur Windows, souvent masquées par défaut.

Source : Acronis