Les chercheurs d’ESET ont identifié une nouvelle souche de ransomware inspirée de Petya, capable de compromettre le démarrage Windows en infectant la partition EFI. Un prototype techniquement abouti, qui relance les inquiétudes autour des bootkits UEFI.

- ESET a découvert HybridPetya, un ransomware qui cible la partition EFI pour compromettre le démarrage de Windows.

- Ce malware utilise une faille corrigée pour contourner Secure Boot et installer un bootkit difficile à détecter.

- Bien qu'il soit encore un prototype, HybridPetya souligne la menace croissante des bootkits UEFI dans la cybersécurité.

Il a les couleurs, le nom et le mode opératoire d’un vieux cauchemar. Neuf ans après Petya et NotPetya, une nouvelle souche de ransomware baptisée HybridPetya cible les machines Windows vulnérables en s’attaquant directement à l’UEFI, la couche la plus basse du système. Encore à l’état de prototype, ce malware reprend des éléments de ses prédécesseurs tout en tirant parti d’une faille pourtant patchée depuis janvier.

Un descendant de Petya capable d'infecter la partition EFI

Débusqué par les chercheurs d’ESET, HybridPetya reprend les codes et le mode opératoire de Petya et NotPetya, célèbres pour avoir paralysé des milliers de machines en 2016 et 2017. Mais à chaque époque ses méthodes. En 2025, l’objectif n’est plus d’interrompre un système en cours d’exécution, mais d’intervenir avant même qu’il ne démarre, en ciblant directement la partition EFI, qui contient les fichiers essentiels au lancement de Windows.

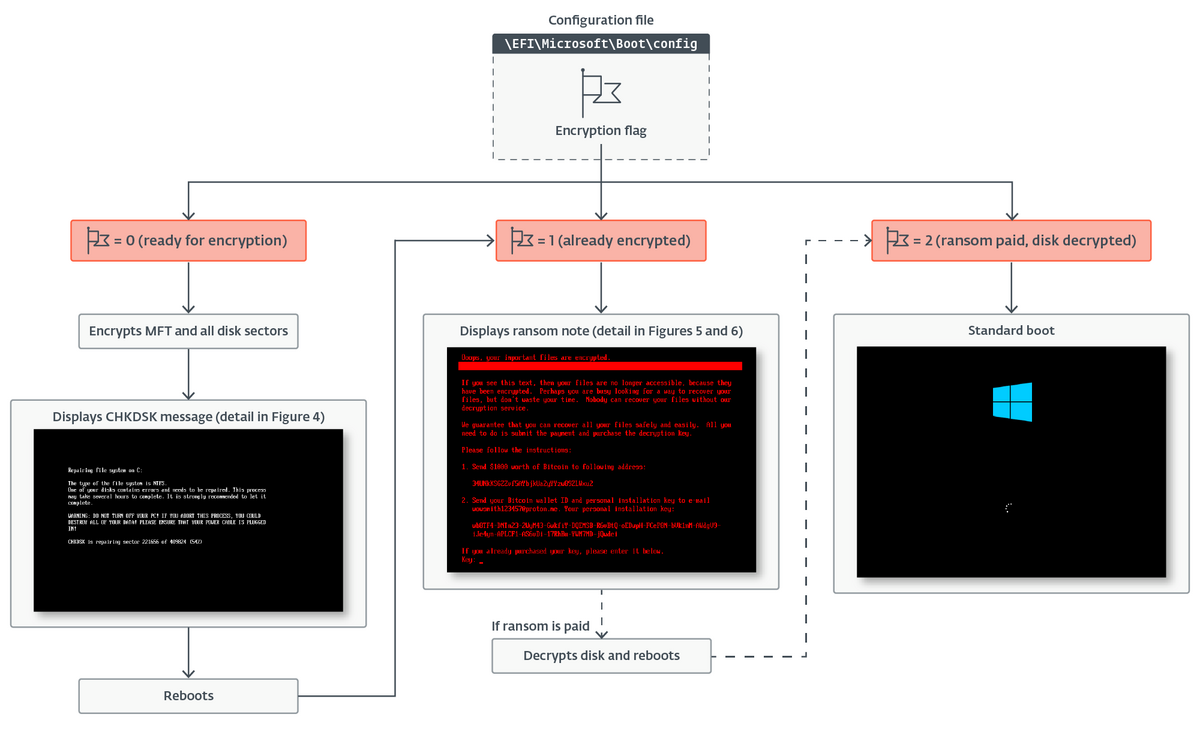

Dans le détail, le malware s’appuie sur la faille CVE-2024-7344, corrigée début 2025, pour contourner la protection Secure Boot sur les machines non patchées et injecter un bootkit dans la partition EFI. Il remplace alors le bootloader de Windows par une version modifiée et y dépose plusieurs fichiers auxiliaires, à savoir un fichier de configuration qui indique l’état de l’opération et contient la clé ainsi qu’un identifiant propre à la victime, un fichier qui suit l’avancement du chiffrement, un fichier qui sert à valider la clé de déchiffrement, et une copie du démarreur d’origine pour pouvoir le restaurer une fois la rançon payée.

Le programme d'installation provoque ensuite un faux BSOD pour simuler une panne système et pousser la victime à redémarrer. Lors de la séquence d’amorçage suivante, le bootkit prend la main, affiche un faux message CHKDSK pour entretenir l’illusion d’une vérification de disque classique, et en profite pour chiffrer les données critiques, notamment la Master File Table (MFT), qui référence l’ensemble des fichiers du disque. Une fois l’opération terminée, l’ordinateur redémarre à nouveau et affiche une note de rançon.

C’est quoi un bootkit UEFI ?

Les bootkits sont des malwares capables d’agir très tôt dans la séquence de démarrage d’un ordinateur, souvent avant même le lancement du système d’exploitation. Lorsqu’ils ciblent l’UEFI (le firmware moderne qui a remplacé le BIOS), ils peuvent interférer avec les mécanismes de vérification d’intégrité comme Secure Boot. Une fois installés, ils sont très difficiles à détecter et à éradiquer, car ils opèrent en dehors du système de fichiers classique et peuvent survivre à une réinstallation de l’OS. Ces dernières années, des malwares comme BlackLotus, BootKitty et désormais HybridPetya ont démontré que ces menaces, longtemps théoriques, sont désormais bien concrètes.

Une preuve de concept inquiétante

Les premières traces d’HybridPetya ont été repérées sur VirusTotal entre février et juillet 2025, mais aucune attaque réelle ne leur a été attribuée à ce jour. Selon ESET, la structure des fichiers, l’absence de propagation réseau et le format des échantillons laissent penser qu’il s’agit d’un prototype ou d’une preuve de concept, sans doute développé par un chercheur indépendant ou un groupe malveillant en phase de test.

Cela n’empêche pas cette découverte de marquer une étape importante dans l’évolution des bootkits. D’après les chercheurs, HybridPetya serait le quatrième programme connu à cibler l’UEFI pour contourner Secure Boot, après BlackLotus, BootKitty et le PoC Hyper-V Backdoor. Même sans diffusion active, ses capacités techniques avancées suffisent à prendre la menace au sérieux.

Pour limiter les risques, il est important de maintenir son système à jour, y compris les bases de révocation Secure Boot publiées par Microsoft. Pensez aussi à faire des sauvegardes régulières sur un support externe, déconnecté du système, pour pouvoir restaurer vos données en cas de compromission. On rappellera enfin qu’en cas d’infection par un ransomware, il est plus que vivement déconseillé de payer la rançon. D’une part, rien ne garantit que vous puissiez effectivement récupérer vos données a posteriori. D’autre part, vous contribueriez à renforcer l’économie de la menace.

Source : ESET