On connaissait SparkCat, ce spyware qui fouillait les galeries photo mobiles à la recherche de seed phrases de portefeuilles crypto. Voici désormais SparkKitty.

- SparkKitty, un spyware mobile, cible les galeries photo pour voler des seed phrases de portefeuilles crypto.

- Il se propage via des applications frauduleuses sur Android et iOS, parfois même sur les stores officiels.

- Pour se protéger, vérifiez les éditeurs d'applications et évitez de stocker des seed phrases dans votre galerie.

Il s’appelle SparkKitty, mais n’a de mignon que le nom. Car derrière cette appellation se cache un spyware mobile actif depuis plus d’un an, récemment identifié par les chercheurs de Securelist. Petit frère désigné de SparkCat, il circule à travers un large éventail d’applications modifiées ou frauduleuses, parfois publiées sur Google Play ou l’App Store, et sollicite un accès à votre galerie pour analyser vos photos à la recherche de seed phrases que vous auriez laissé traîner dans votre dossier de captures d’écran. Objectif affiché : vider vos cryptowallets à votre insu.

Des applications frauduleuses jusque sur les stores officiels

La campagne est active depuis février 2024, mais les équipes de Securelist ne l’ont identifiée que récemment. L’alerte est partie d’une série d’applications Android modifiées, repérées sur des sites tiers, qui intégraient un composant capable de récupérer du code à distance. En creusant, les chercheurs ont découvert que d’autres variantes du même spyware circulaient aussi sur iOS, et que certaines de ces applications avaient même été publiées sur Google Play ou l’App Store avant d’être retirées, l’une d’entre elles cumulant déjà plus de 10 000 installations.

Sur Android, SparkKitty se propage par le biais d'applications usurpant l'identité de services connus. Certaines imitent TikTok, d’autres se présentent comme des messageries, des jeux d’argent ou des utilitaires liés aux cryptomonnaies.

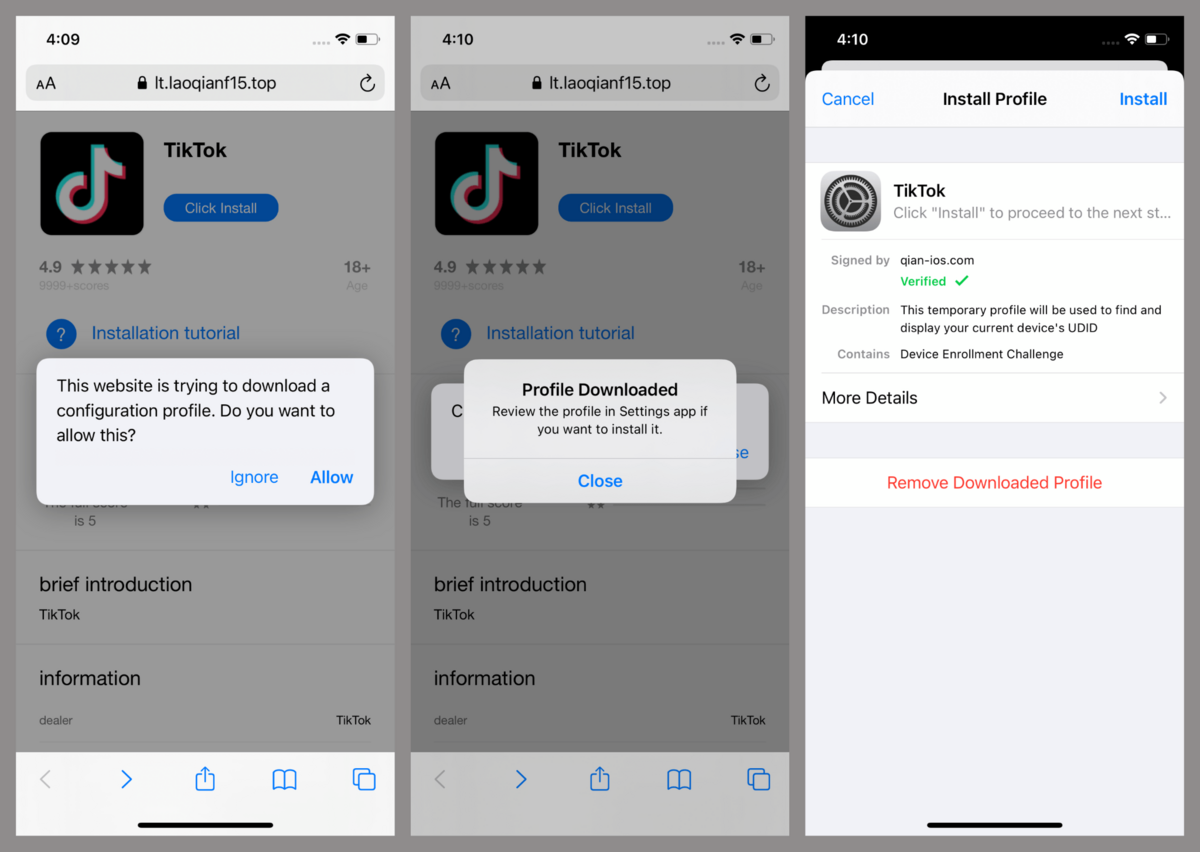

Sur iOS, le spyware est soit publié directement sur l’App Store, soit distribué depuis des pages web qui incitent à configurer un profil d’entreprise sur l’appareil. Dans ce second cas, l’entourloupe consiste à faire passer l’application pour un outil professionnel, en s’appuyant sur un certificat obtenu via le programme Apple Developer Enterprise. Une fois le profil installé manuellement par la victime, l’application est considérée comme fiable par le système et peut s’exécuter sans restriction, sans passer par le dispositif de validation de l’App Store.

Quoi qu’il en soit, une fois installées, ces applications vérolées demandent à accéder à votre galerie, ce qui peut sembler cohérent avec l’usage affiché. En arrière-plan, elles téléchargent une configuration depuis un serveur, identifient les adresses à contacter, puis parcourent les images stockées sur l’appareil. Elles surveillent aussi les ajouts récents dans la galerie et transmettent automatiquement les fichiers jugés utiles, accompagnés d’informations techniques, vers leurs serveurs de commande.

Selon les chercheurs de Securelist, plusieurs de ces applications embarquent aussi un module OCR, conçu pour repérer les photos contenant plusieurs lignes de texte, souvent associées à des phrases de récupération de portefeuille crypto. L’idée étant de n’exfiltrer que ce qui présente un réel intérêt.

Comment échapper au spyware SparkKitty

Comme souvent dans ce type de campagne, SparkKitty ne fonctionne pas parce qu’il est indétectable. Il fonctionne parce que trop nombreux sont les internautes à installer des applications sans y prêter attention. Parce qu’on ne vérifie pas toujours le nom de l’éditeur, parce qu’un logo bien imité suffit à rassurer, parce qu’on accorde les autorisations sans lire.

On ne le rappellera jamais assez, mais restez autant que possible sur les stores officiels. Et même là, contrôlez systématiquement l’essentiel : l’éditeur, l’ancienneté, le nombre de téléchargements, la nature des avis, etc.

Hors store, le danger est encore plus évident. Une page qui vous propose de configurer un profil développeur pour vous aider à installer une appli absente de l’App Store n’a rien d’innocent. Sur iOS, ce genre de contournement est conçu pour des usages professionnels, pas pour distribuer des applis grand public.

Enfin, bien sûr, si vous manipulez des cryptos, évitez de laisser traîner des seed phrases dans votre galerie. Une capture d’écran, c’est pratique sur le moment, mais c’est aussi la première chose que ce genre de malware cherche à récupérer. Un gestionnaire sécurisé ou un wallet matériel feront bien mieux le travail.

Source : Securelist