Une nouvelle menace circule sur Android. Sturnus n’en est qu’à ses premiers essais, pourtant il maîtrise déjà l’espionnage de vos conversations chiffrées, reproduit les interfaces bancaires avec une fidélité troublante et pilote l’appareil à distance sans laisser de traces. Un cocktail inquiétant qui laisse présager une campagne à plus grande échelle.

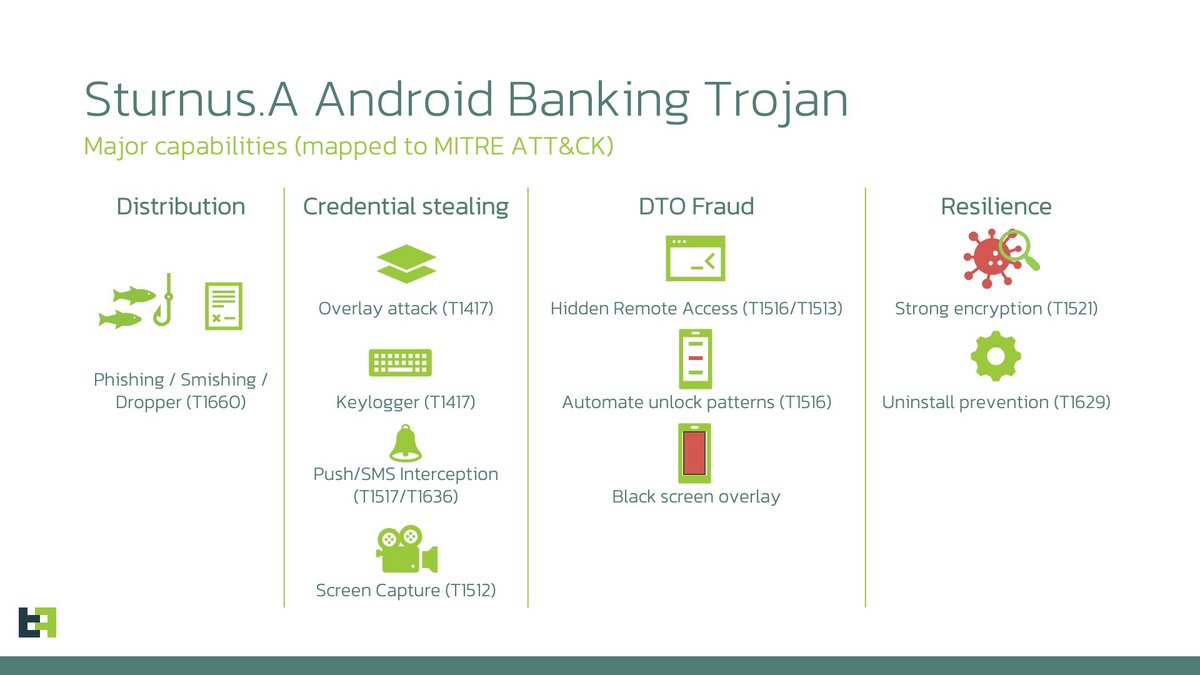

Les chercheurs en sécurité tombent parfois sur des malwares encore inachevés qui trahissent pourtant un niveau d’ambition peu courant, catégorie à laquelle appartient très clairement Sturnus. Découvert par MTI Security et analysé en profondeur par ThreatFabric, ce cheval de Troie bancaire s’attaque directement aux conversations chiffrées et aux applications financières, tout en offrant à ses opérateurs un contrôle total du téléphone. Pour l’instant, les infections repérées se concentrent en Europe du Sud et en Europe centrale, mais ses capacités déjà opérationnelles montrent que le logiciel a été conçu pour des campagnes beaucoup plus larges.

Un trojan omniscient, qui agit en conséquence

Dans le détail, le fonctionnement de Sturnus tire parti des services d’accessibilité du système, qui lui servent à lire tout ce qui transite par l’écran, inventorier les applications installées, suivre le fil des conversations SMS, WhatsApp, Telegram ou Signal, accéder aux interfaces de comptes bancaires et capter l’intégralité des interactions de la victime. Le chiffrement intégré aux applications de messagerie et aux outils financiers ne joue donc plus aucun rôle, puisque le contenu est déjà affiché et interprété par le téléphone.

Avec une telle visibilité, Sturnus peut aussi détourner ce que l’utilisateur ou l’utilisatrice s’apprête à faire. Le trojan conserve dans son répertoire interne des gabarits HTML reprenant l’apparence de plusieurs services bancaires et active celui qui correspond à l’application installée au moment où la victime y accède. Les identifiants saisis le sont alors dans un formulaire piégé, exfiltrés en temps réel vers un serveur C2 malveillant. Ses capacités à exploiter les services d’accessibilité Android lui permettent également de comprendre la structure de l’écran et d’interagir avec ses éléments, donc de faire défiler un contenu, remplir un champ, appuyer sur un bouton ou valider une autorisation. En bref, tout ce qu’il faut pour mener des opérations financières frauduleuses au nez et à la barbe des utilisateurs et utilisatrices piégés.

Sturnus profite aussi de cette autonomie pour s’octroyer les privilèges administrateur de l’appareil, bloquer les tentatives de suppression et renvoyer la victime hors des menus sensibles dès qu’elle s’y aventure. Impossible de le désinstaller proprement, même en passant par ADB, tant qu’il conserve ce niveau d’accès. À cela s’ajoute un trafic réseau volontairement brouillon, où se mêlent blocs AES, échanges RSA et données en clair, destiné à compliquer l’analyse post-infection autant qu’à déjouer les systèmes de détection automatisés qui s’appuient sur des schémas fixes.

Comment limiter les risques d’infection

Les premières traces de Sturnus suggèrent un malware encore en circulation limitée, absent du Play Store, donc probablement distribué sous forme de fichiers APK transmis par messagerie ou récupérés depuis des sites compromis. Les échantillons sont rares, les attaques intermittentes et les modèles d’usurpation bancaires se concentrent sur quelques pays européens, ce qui laisse penser à une phase d’ajustement. Toujours est-il que les premières observations témoignent d’un cheval de Troie relativement abouti, capable d’exécuter les mêmes actions avancées que les familles de trojans bancaires Android les plus mûres.

Par conséquent, le meilleur moyen de s’en prémunir consiste à éviter autant que possible d’installer des APK sur son smartphone, et surtout pas sans les avoir passés dans VirusTotal au préalable. En parallèle, activez Play Protect, qui bloque déjà les variantes connues de Sturnus, et limitez l’accès aux services d’accessibilité aux seules applications qui en ont réellement besoin, à savoir les outils d’assistance ou de lecture d’écran destinés aux personnes malvoyantes, ainsi que les gestionnaires de mots de passe.

Enfin, passez au crible les autorisations demandées par les applications que vous installez, n’accordez les privilèges administrateur qu’aux solutions de sécurité légitimes (antivirus et antivols intégrés à l’OS), après avoir vérifié l’identité de leur éditeur et leur provenance, et mettez systématiquement à jour votre système en temps et en heure pour prfter des derniers patchs de sécurité disponibles.

Source : ThreatFabric