Moins de deux mois après son démantèlement, le malware Lumma Stealer est déjà de retour. Nouveaux fournisseurs cloud, modes de diffusion peaufinés, techniques d'évasion plus discrètes… Le service est opérationnel, et les campagnes d’infection ont repris.

- Lumma Stealer, un malware démantelé par Microsoft et Europol, est déjà de retour avec une infrastructure renouvelée.

- Les opérateurs de Lumma utilisent de nouveaux fournisseurs cloud et des techniques d'évasion plus sophistiquées pour éviter la détection.

- Pour se protéger, privilégiez les logiciels officiels, activez votre antivirus et utilisez des méthodes d'authentification renforcées.

C’était censé être une très grosse victoire pour Microsoft et Europol. Fin mai, une opération coordonnée d’envergure avait permis de porter un coup dur à l’ensemble de l’écosystème de Lumma Stealer, entraînant la saisie de plus de 2 000 noms de domaines et le démantèlement d’une grande partie de l’infrastructure malveillante. Évidemment, dans ce genre de situation, on s’attend toujours à un retour de flamme, le temps que les opérateurs se réorganisent, que l’infrastructure se reconstruise, que les campagnes d’infections reprennent. Mais cette fois, pas de temps mort. À peine deux mois plus tard, le malware a déjà repris du service et tourne à plein régime.

Un retour express et déjà bien organisé

D’après les équipes de Trend Micro, le 24 mai, soit trois jours après l’annonce du démantèlement, le principal développeur de Lumma Stealer s’exprimait sur le forum clandestin XSS. Il y confirmait la perte de près de 2 500 noms de domaines, reconnaissait l'effacement de leurs serveurs à distance – vraisemblablement via une faille dans l’interface de gestion IDRAC, donc sans accès physique aux équipements – mais assurait dans la foulée qu’une restauration du MaaS (malware-as-a-service) était déjà en cours.

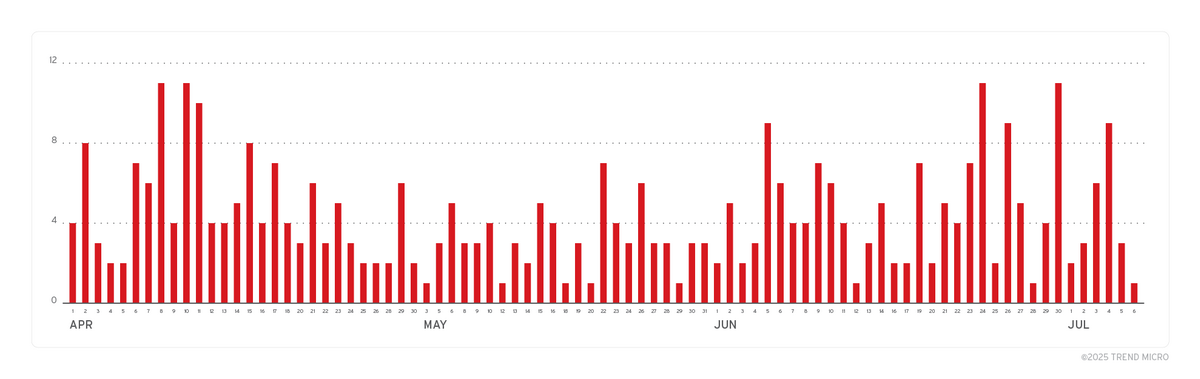

Et comme redouté, la suite des événements lui aura donné raison. Dès le mois de juin, les infrastructures de commande reprenaient du service, les campagnes d’infection se multipliaient et les indicateurs techniques signalaient un retour à la normale. Objectif : reconstruire vite, certes, mais aussi différemment. Et c’est là toute la subtilité de cette résurrection.

Exit Cloudflare, trop surveillé. La nouvelle infrastructure s’appuie désormais sur des fournisseurs jugés moins coopératifs, essentiellement basés en Russie, et sur une répartition plus fragmentée des serveurs, de manière à entraver les futures tentatives de démantèlement. Certains sites associés au malware intègrent dorénavant des systèmes de détection de trafic capables d’analyser la configuration de l’appareil avant toute interaction, de manière à éviter les environnements de test ou les systèmes de détection antivirus, et ne livrer la charge malveillante que sur les machines les plus vulnérables.

Même logique côté diffusion. Les opérateurs de Lumma s’appuient toujours sur leurs vecteurs d’infection historiques – SEO poisoning, publicités malveillantes, campagnes ClickFix, dépôts GitHub piégés, pages de réseaux sociaux frauduleuses – mais avec des ajustements bien ciblés. Les scripts sont à présent injectés directement en mémoire, les contenus générés automatiquement, et les fichiers hébergés sur des services réputés pour brouiller les pistes.

Comment limiter les risques d'infection par Lumma Stealer

Vous commencez à le savoir, les campagnes de Lumma Stealer reposent sur des ressorts connus – cracks, générateurs de clés, pages sociales– qui ciblent des gestes devenus automatiques. On installe un fichier sans vérifier, on clique machinalement sur « je ne suis pas un robot », on contourne un avertissement pour aller plus vite. Et c’est justement parce que ces situations sont familières qu’elles finissent par échapper à la vigilance.

On le répètera encore et encore, mais pour limiter les risques de compromission, astreignez-vous à récupérer vos logiciels via des sources officielles, éviter les téléchargements depuis des forums ou des agrégateurs non vérifiés, retenez-vous de succomber à l’appel des licences crackées – d’autant que c’est illégal.

Activez votre antivirus et soyez rigoureux dans vos habitudes numériques. Utilisez un gestionnaire de mots de passe – non, celui du navigateur ne compte pas –, sécurisez vos comptes à l’aide d'une application 2FA, cloisonnez vos usages et surtout, mettez systématiquement à jour votre système en temps et en heure pour bénéficier des dernières versions des protections intégrées.

Source : Trend Micro