Une histoire moyenâgeuse

Au commencement était le mail : le bon vieux courriel permettait au début du Web « grand public » d'envoyer des messages et d'en faire suivre à plusieurs personnes à la fois. Les fameuses chaînes de mails ont commencé à pulluler dans les boîtes de messagerie électronique à la fin des années 90, pour exploser au début des années 2000 : qui n'a jamais reçu un courriel relatant une histoire amicale ou horrifique, qu'il fallait faire suivre pour conjurer le mauvais sort ?

Cette tradition remonterait au moyen-âge, à l'époque où les premières chaînes de lettres seraient apparues. A l'époque, un motif religieux invitait le destinataire de la lettre à la recopier et à l'envoyer à son tour pour partager la bonne parole - des courriers nommés « Lettres du Ciel ». Depuis, la pratique s'est développée jusqu'à adopter nos modes de communication modernes.« Il en existait aussi par fax dans les années 80, puis par BBS (Bulletin Board System) au début d'internet, via les IRC (Internet Relay Chat)... Les chaînes de mails sont donc logiquement apparues en même temps que le courrier électronique » nous explique Guillaume Brossard, le co-fondateur du site hoaxbuster.com.

Le réseau social, puissant amplificateur

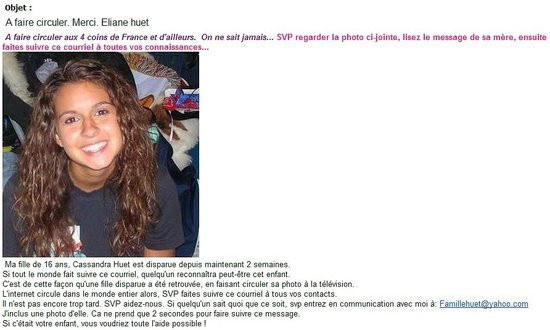

Pendant plus de 15 ans, les chaînes de mails se sont multipliées, renfermant du contenu tantôt drôle, tantôt grave : aux blagues à faire suivre se succédaient les appels à l'aide pour retrouver des enfants disparus ou chercher des donneurs compatibles pour une greffer de moelle osseuse en urgence. Des chaînes de mails qui circulent depuis des années : l'histoire de Noëlie, petite fille leucémique, circule depuis 2003. Celle de Lucie et de son don de moelle, depuis 2009.

Basées ou non sur des cas réels, ces histoires traversent le temps et circulent toujours, par mail, mais également sur les réseaux sociaux comme Facebook, qui servent d'amplificateurs : là où un carnet d'adresses emails va se retrouver limité par le nombre de contacts et les emails erronées, le réseau social va permettre, en un clic, de diffuser une information à des centaines de personnes qui pourront immédiatement la partager à leur tour. Ainsi, des milliers d'internautes sont touchés rapidement, et une mauvaise information se voit multipliée et relayée perpétuellement.« Les réseaux sociaux ne font qu'accompagner le mouvement de fond et l'usage qu'ont les internautes du net. Les hoax sont présents quel que soit le canal en permettant la diffusion la plus massive » commente Guillaume Brossard. L'évolution vers les réseaux sociaux est logique « puisque c'est désormais le principal vecteur de la prise de parole publique à l'échelle individuelle. »

Néanmoins, pour Emmanuel Jud, éditeur du site Hoaxkiller.fr, « Les réseaux sociaux peuvent toutefois contribuer à éviter l'apparition de certains hoax liés aux informations périmées : si vous devez lancer un appel à l'aide, il vaut mieux le faire via un réseau social ou une page web, pour pouvoir tenir les internautes informés. Si vous choisissez de le faire par mail, vous ne pourrez pas mettre à jour le message, aussi rien ne pourra stopper sa propagation : il n'est pas rare de voir ainsi circuler des avis de recherche concernant des personnes retrouvées depuis des années. » On peut néanmoins se demander si les hoax mis à jour ne sont pas potentiellement plus dangereux, car leur actualisation les rend finalement plus crédibles encore.L'art de passer pour un spammeur

Par mail, tout d'abord, ils sont accusés depuis longtemps de générer un trafic important sur la Toile. On sait que le spam (les courriels malveillants) représente aujourd'hui plus de plus de 73% du trafic mondial de courriels. Or, qu'est-ce que le spam, sinon un envoi massif de messages à de nombreux destinataires ?

On en arrive donc au premier problème : les personnes qui font suivre de nombreuses chaînes de mails peuvent être identifiées par les systèmes de protection anti-spam des messageries comme des spammeurs. Résultat : les mails envoyés par leurs adresses emails sont automatiquement classées en indésirables, et les courriels importants passent à la trappe, directement dans la corbeille.

Cette « punition » peut être encore plus grave si le message s'accompagne d'une pièce jointe (vidéo, image, fichier PDF) à l'origine non identifiée et susceptible de contenir un virus informatique, ce qui peut s'avérer également dangereux pour l'expéditeur.

La désinformation et ses effets collatéraux

Qui dit canular, ou hoax, dit implicitement « désinformation ». Un hoax peut être assimilé à une rumeur, et repose souvent sur les trois principes tels que décrits par les sociologues Allport et Postman dans The Psychology of Rumor :

- Réduction : Même si le hoax se base sur une histoire vraie, cette dernière va être simplifiée pour n'en garder que les éléments essentiels. Exemple : l'histoire d'une petite fille malade qui attend une greffe de moelle osseuse - on ne garde que l'essentiel.

- Accentuation : On prend l'histoire simplifiée et on ajoute des éléments qui vont renforcer son impact et sa gravité. Exemple : la petite fille est très malade, elle n'a que peu de temps à vivre, et le type de moelle recherché est très rare.

- Assimilation : Selon le contexte, l'époque, le pays... l'histoire va connaître des variations. Exemple : La petite fille âgée de 4 ans est actuellement hospitalisée à l'hôpital d'Angers. Les médecins ne lui donnent que 2 mois à vivre : elle risque de mourir au printemps si un donneur compatible (groupe sanguin AB-) ne se manifeste pas rapidement auprès de l'hôpital.

Voici la recette parfaite du canular, qu'il suffira de réadapter au fil des années et des situations géographiques.

On discerne rapidement les problèmes que peuvent entraîner de telles histoires circulant en masse : pour renforcer leur crédibilité, on y trouve généralement de véritables informations. Dans l'exemple donné, qui est proche de celui de la petite Lucie, histoire elle-même dérivée de celle de Noëlie, on trouve le nom d'un hôpital, le numéro de téléphone d'un centre de don du sang, ou encore les coordonnées de plusieurs personnes physiques. Si les numéros de téléphone ne sont pas forcément liés aux personnes et établissements concernés, ils sont cependant la plupart du temps attribués. Il suffit donc d'imaginer recevoir des centaines d'appels sur son téléphone suite à la circulation en masse d'une chaîne de mails : les hôpitaux eux-mêmes sont contraints de démentir ces informations.

Et les dommages collatéraux ne se résument pas uniquement à des coups de fil indésirables. Guillaume Brossard se souvient du « suicide d'une adolescente qui s'est retrouvée harcelée suite à la diffusion massive d'un avis de disparition la concernant (comportant sa photo, sa description et le N° de téléphone de ses parents...). Ce drame est survenu en 2003 : où qu'elle aille, les gens lui demandaient si ce n'était pas elle la disparue, le téléphone familial n'arrêtait pas de sonner pour dire qu'elle avait été vue un peu partout sur la planète, des histoires sordides circulaient à son sujet... Psychologiquement très fragilisée, elle n'a pas supporté toute cette pression. Nous avions répertorié la fausse disparition comme un hoax. Quelques semaines plus tard, les parents nous ont contacté pour nous faire part du suicide de leur fille en nous demandant de faire quelque chose pour que tout ça s'arrête. »

Emmanuel Jud confirme : « Certaines cyber-rumeurs peuvent provoquer de sérieux dégâts dans la vie réelle, en portant atteinte à la réputation d'une personne ou organisation, en tentant de générer des psychoses collectives, voire même en détruisant des emplois : un exploitant de salles de cinéma a ainsi fait appel à nous car son activité était menacée par la propagation d'un hoax. » Difficile d'imaginer que de telles situations puissent exister uniquement en transférant un simple courriel.

Des pièces jointes pas si inoffensives

Les fichiers Word ou PowerPoint - les fameux diaporamas en .PPS - sont des « mules » à malware depuis de nombreuses années. Du côté des fichiers PDF, ils peuvent être utilisés par des pirates pour exploiter les failles du logiciel Adobe Reader, souvent mis à jour par l'éditeur pour corriger des problèmes de sécurité. En cas d'infection, les problèmes varient et l'utilisateur peut être notamment confronté à une recrudescence d'affichage publicitaire non désiré (les adwares) ou des situations plus graves entraînant l'effacement de données de la machine ou la récupération de données personnelles, via un enregistreur de frappe, par exemple. Dans tous les cas, les risques sont suffisamment grands pour motiver à ne pas ouvrir une pièce jointe de source inconnue - et d'arrêter, au passage, de la faire voyager par email !

Recouper les informations

La méthode la plus simple pour vérifier l'authenticité d'un mail ou d'un message circulant sur les réseaux sociaux est encore de faire une recherche sur Internet avec des éléments-clés. Prendre une phrase clé, un nom ou des coordonnées présents dans le texte, et réaliser une recherche sur Internet avec ces éléments peut rapidement permettre de déterminer si l'information est fiable ou non.

Par exemple, si le nom d'une personne renvoie à de nombreuses pages Web datées de plusieurs années racontant la même histoire, c'est probablement parce que l'information est un canular qui circule depuis longtemps. Il est également possible de se renseigner sur des sites comme Hoaxbuster ou Hoaxkiller pour en savoir plus sur un hoax et ses variantes.

Se méfier des bonnes affaires

Une page Facebook vous promet un bon d'achat de 500 euros dans une grande surface à la simple condition que vous cliquiez sur un lien de partage ? Méfiance ! L'affaire n'est-elle pas trop alléchante pour être honnête ?

A l'image des promesses de gains de loterie qui circulent depuis des années par mail, les réseaux sociaux, Facebook en tête, sont un terrain de jeu idéal pour les pirates jamais à court d'idées pour piéger leurs victimes. La crise aidant, de nombreuses promesses de cadeaux coûteux et autres bons d'achat pullulent.

En cliquant sur le lien associé à une telle offre, plusieurs situations peuvent se produire, mais jamais bonnes pour l'utilisateur : installation de logiciels malveillants, vol de données personnelles - notamment l'adresse email de l'internaute - ou encore partage massif de liens vérolés sur le profil social pour propager davantage le piège.

S'interroger sur le contexte d'une information

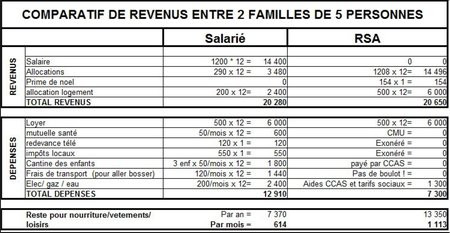

Tout comme l'histoire des faux bons d'achat peut s'expliquer par le contexte de crise, celles qui circulent par email ou notamment par le biais d'images sur les réseaux sociaux ont généralement une raison d'exister dans un contexte précis. L'histoire de la famille vivant avec le RSA mais gagnant plus que la famille salariée, la supposée affaire judiciaire concernant le fils de Christiane Taubira ou encore la rumeur, qui circule depuis des années, évoquant le passage de Facebook à un modèle payant ne sont que quelques exemples parmi d'autres.

On en revient au troisième principe de la construction d'une rumeur, à savoir sa contextualisation : la fausse information va être propagée au moment le plus propice. Les thématiques politiques et financières ayant souvent un fort impact, elles sont souvent privilégiées, enflammant les internautes qui n'hésitent pas à propager l'information sans même la vérifier.

En s'interrogeant sur le contexte de l'information, il est souvent possible de prendre du recul et de réfléchir à sa véracité. Un réflexe qui devrait être accentué par le caractère très viral de certaines histoires, qui ne peuvent mettre, de nos jours, que quelques heures à toucher plusieurs dizaines de milliers d'internautes. « Le phénomène a indéniablement été récupéré par un certain militantisme politico-économique » commente Emmanuel Jud. « Les hoax deviennent parfois un moyen de propagande, de ternir la réputation d'une personnalité politique ou d'une entreprise multinationale. Loin des canulars du début, certains procédés comme la diffamation ou la dénonciation calomnieuse sont même pénalement condamnables. »

Participer à la chasse aux hoax

Une fois que vous avez mené votre petite enquête et que vous êtes sûr d'être face à un canular ou un piège d'une autre forme, vous pouvez en informer vos contacts. Le premier réflexe dans le cas d'une chaîne de mails est bien évidemment de la rompre, et d'informer la ou les personnes qui l'ont transférée de la véritable nature du message, voire de la pièce jointe qui l'accompagne.

Même réflexe sur les réseaux sociaux où alerter ses contacts peut épargner à un grand nombre de personnes de se faire avoir et de propager un éventuel virus. L'une des forces de ces menaces étant dans leur vitesse de propagation rapide, tous les moyens sont bons pour freiner leur partage.Ce ne sont pas des hoax à proprement parler, mais ces menaces circulent de la même manière. De ce fait, les aborder en marge de ce dossier a du sens, pour permettre de ne pas oublier que la désinformation n'est pas seule à tenter de piéger les internautes sur le Web.

L'hameçonnage (ou phishing)

L'hameçonnage, également connu sous son nom anglais phishing, est un type de spam très répandu. Il consiste en l'envoi massif d'un message demandant aux destinataires de remplir un formulaire pour une raison précise. Cette dernière peut concerner une fausse fraude bancaire, une loterie, une demande d'information anodine à fournir à son fournisseur d'accès à Internet... dans tous les cas, le message est destiné à provoquer une réaction rapide de l'internaute pour le pousser à agir vite. Inquiet ou attiré par l'appât du gain, l'internaute clique, donne des informations personnelles qui peuvent aller d'une adresse email à des coordonnées bancaires, et communique ainsi aux pirates de précieuses informations.

Aussi crédibles peuvent-elles paraître, les tentatives de phishing ne sont jamais infaillibles : pour peu que le message reçu par email soit sans faute et bien ciblé, il est possible de vérifier la crédibilité du lien du formulaire en scrutant son URL. Si le site semble crédible, c'est qu'il est copié sur la version originale - site de banque, de FAI... - mais son adresse est souvent difficile à copier et peut donc être démasquée. Et, tout simplement, il faut avoir à l'esprit qu'un organisme, qu'il soit bancaire ou d'une autre nature, ne demande pas expressément à ses clients de lui fournir des données personnelles de cette manière.

Pour en savoir plus sur le phishing, il est possible de consulter le site dédié mis en place par le gouvernement.

Les arnaques par email, ou scam

Souvent venu de pays d'Afrique comme le Bénin ou le Niger, les scam sont également courants dans les boîtes mail des internautes. Ils sont généralement la promesse de grandes richesses : un mystérieux contact exotique - un prince, un riche héritier, un investisseur - prend contact avec l'internaute pour lui proposer de participer à une transaction dans laquelle il va servir d'intermédiaire. Généralement, des opérations consistent à faire transiter de l'argent d'un pays à l'autre, avec la promesse d'en garder un alléchant pourcentage. Mais pour arriver à cette étape cruciale - qui n'est, bien entendu, jamais atteinte - l'internaute crédule doit fournir de nombreuses informations personnelles, et surtout donner de l'argent de sa poche pour activer les démarches.

Pour en savoir plus sur les mécanismes de ce genre d'arnaque, le mieux est probablement de se plonger ou de se replonger dans la lecture de notre dossier consacré au scam, publié en février 2012. Ce type de pratique est toujours d'actualité, mais, comme toutes les autres démarches malveillantes sur Internet, il est possible de limiter leur impact à l'aide d'une plus grande sensibilisation.