Un nouveau malware Android utilise l’IA pour générer des clics publicitaires sans interaction visible. Derrière cette fraude discrète, une mécanique plus aboutie qu’il n’y paraît, et une diffusion qui s’appuie sur des usages très répandus.

La fraude publicitaire sur mobile n’a rien d’un phénomène marginal, mais la manière dont certains malwares s’y prennent évolue. Une campagne récemment documentée par Dr.Web montre comment des applications Android infectées exploitent désormais des modèles d’apprentissage automatique pour interagir avec des publicités, sans scripts rigides ni clics grossiers. Une approche plus souple, plus adaptable, et surtout plus difficile à repérer pour l’utilisateur ou l’utilisatrice, dont le smartphone se met à produire des clics au bénéfice d’un tiers sans rien laisser paraître.

Une fraude au clic dopée au machine learning

Le malware identifié par Dr.Web appartient à une famille baptisée Android.Phantom, principalement diffusée par le biais de deux circuits. D’un côté, des jeux publiés sur la boutique GetApps de Xiaomi, initialement légitimes, puis infectés via des mises à jour ultérieures. De l’autre, des versions modifiées d’applications populaires, proposées comme des alternatives premium gratuites, relayées sur des sites d’APK, des canaux Telegram ou des serveurs Discord. Dans tous les cas, le malware s’exécute en parallèle, avec pour seul objectif de générer des revenus publicitaires à l’insu de la personne qui utilise l’appareil.

Sa particularité tient à sa logique d'interaction, puisqu’au lieu de se baser uniquement sur des scripts JavaScript qui ciblent la structure d’une page web, il charge des pages dans un navigateur intégré à l’application, puis analyse ce qui est affiché à l’aide d’un modèle préalablement entraîné, chargé à distance et exécuté via TensorFlow.js (bibliothèque JavaScript éditée par Google, permettant d’exécuter des modèles de machine learning côté web).

Dans le détail, cette analyse passe par une observation directe de l’interface. Le navigateur peut être rendu sur un écran virtuel non visible, à partir duquel le malware effectue des captures d’écran. Ces images servent de base au modèle, qui repère les zones cliquables liées aux publicités, puis permet de simuler des interactions tactiles précises, comme un appui ou un défilement, sans intervention de l’utilisateur ou de l’utilisatrice. Cette logique permet de s’adapter aux formats d’annonces dynamiques, aux mises en page changeantes, aux iframes ou aux contenus vidéo, bref autant d’éléments qui, en temps normal, sont conçus pour entraver la génération de faux clics à grande échelle.

Le mode le plus intrusif peut transmettre un flux vidéo de ce navigateur invisible aux opérateurs, qui reprennent la main à distance lorsque l’automatisation échoue. Pour une campagne de fraude au clic, on a déjà affaire à un niveau de contrôle conséquent, d’autant plus inquiétant que le rapport de Dr.Web fait également état de modules associés chargés de collecter des informations sur l’appareil (numéro de téléphone, géolocalisation, liste des applications installées).

Difficile à repérer, facile à éviter

Hélas, ce type de malware laisse peu de traces évidentes, et les indices se limitent le plus souvent à des effets secondaires, comme une batterie qui fond plus vite que prévu, une consommation de données inhabituelle, ou un smartphone moins fluide sans raison apparente.

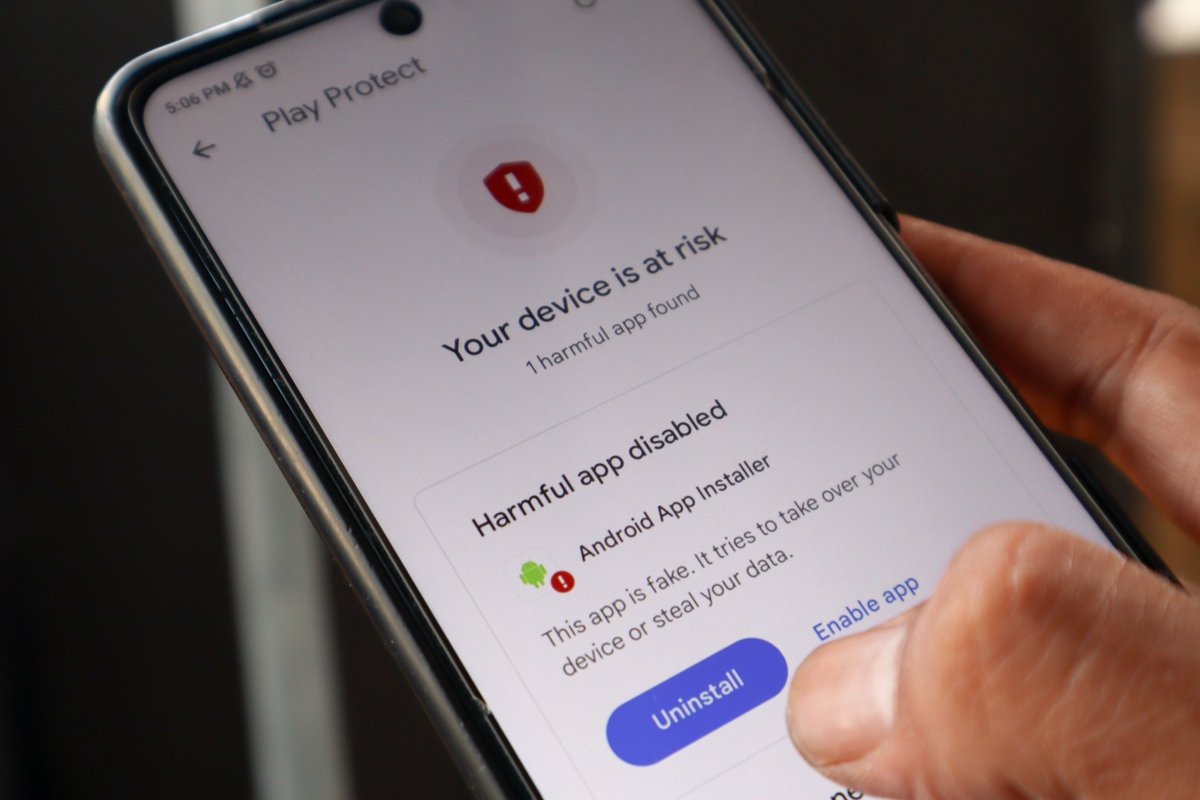

La mesure la plus efficace consiste donc à faire de la prévention. Par conséquent, ne téléchargez jamais de versions d’applis populaires du type « Premium débloqué », surveiller les changements de comportements et de permissions requises après chaque mise à jour d’APK, ne désactivez pas Play Protect et astreignez-vous à passer par le Google Play Store autant que possible.

Si vous suspectez une infection, commencez par désinstaller l’application installée le plus récemment, puis vérifiez si la consommation de batterie et de données revient à la normale. Un antivirus Android à jour peut aussi aider à détecter et supprimer ce type de menace.

Sources : Dr.Web, BleepingComputer