Une nouvelle campagne d’attaques sème la pagaille sur Android, poussant un malware capable de verrouiller l’écran, voler les identifiants, changer le code PIN et piloter l’appareil à distance. Un mélange de ransomware, d’espion et d’outil d’administration abusive, qui repose sur de faux écrans système pour piéger les utilisateurs et utilisatrices.

Une fausse mise à jour, une permission acceptée un peu trop vite et votre smartphone ne vous appartient plus vraiment. Le ransomware DroidLock, repéré par les équipes de sécurité de Zimperium, prospère sur ce terrain en exploitant les services d’accessibilité pour déployer des mises à jour factices, récupérer des mots de passe, enregistrer l’activité de l’écran, modifier le code PIN et bloquer totalement l’accès au smartphone. La campagne vise actuellement l’Espagne et s’appuie sur un système de double extorsion, incitant les victimes à payer pour déverrouiller leur appareil, au risque de perdre l’intégralité de leurs données.

Une prise de contrôle qui s’étend du verrouillage de l’écran au vol d'identifiants

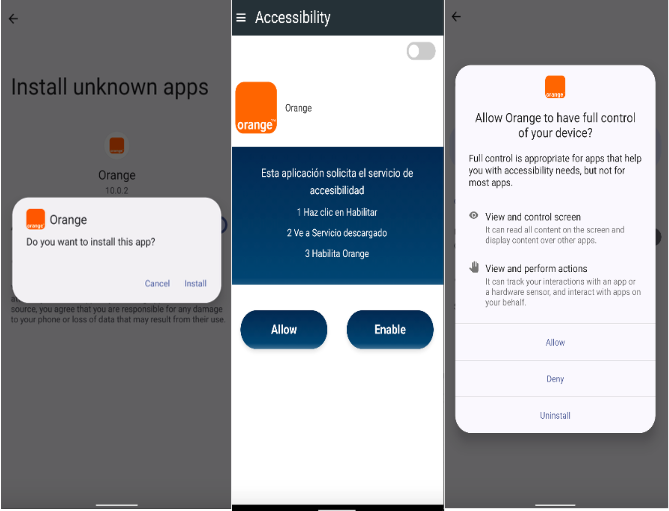

Dans le détail, DroidLock est déposé sur l’appareil via un dropper diffusé sur des sites de phishing. La chaîne d’infection commence a priori par l’installation d’une application soi-disant légitime qui ne sert en réalité que de leurre. Une fois installée, cette fausse appli affiche des écrans de mise à jour factices et pousse la victime à valider l’accès aux services d’accessibilité.

Cette étape est déterminante, car elle permet ensuite au malware de s’accorder automatiquement des autorisations étendues, qu’il s’agisse de l’accès aux SMS, à l’audio, à la liste des contacts ou aux journaux d’appels, puis de télécharger discrètement la charge malveillante. Dès lors, la communication avec le serveur de commande, chargé de transmettre des instructions en continu.

La force de DroidLock réside dans la variété de ses actions une fois ces permissions obtenues. L’attaquant peut superposer un écran noir ou d’autres notifications de mise à jour pour bloquer toute interaction avec le smartphone, afficher une demande de rançon à payer dans les 24 heures sous peine d’effacement complet de l’appareil, verrouiller totalement le téléphone ou déclencher une réinitialisation complète. Le malware peut également désinstaller des applications, couper le son du téléphone, activer la caméra ou prendre la main sur l’appareil, des capacités qui facilitent la collecte et le vol d’identifiants.

DroidLock embarque en effet plusieurs modules dédiés au vol de données sensibles. Il peut superposer une interface par-dessus le tracé du schéma de verrouillage pour intercepter ou modifier le code PIN, ou afficher des écrans imitant ceux d’applications légitimes afin de récupérer les identifiants saisis par la victime. L’enregistrement d’écran parachève l’ensemble, puisque chaque image capturée est envoyée au serveur de commande, offrant à l’attaquant un accès direct aux codes 2FA, aux mots de passe et à tout autre élément sensible affiché à l’écran.

Comment se protéger de DroidLock des attaques similaires

Pour l’heure, la campagne semble circonscrite à l’Espagne, mais rien n’indique qu’elle restera confinée à cette zone, d’autant que la technique utilisée par DroidLock pourrait tout à fait être adaptés à d’autres pays.

A titre préventif, privilégiez le téléchargement de vos applications depuis le Play Store, ne désactivez pas Play Protect, vérifiez systématiquement le nom du développeur et évitez les APK proposés sur des sites tiers, puisque les campagnes comme celle de DroidLock s’appuient sur de fausses pages ou des publicités piégées. Soyez aussi particulièrement attentif lorsqu’une appli exige l’accès aux services d’accessibilité, surtout si rien ne justifie une permission aussi sensible.

Les écrans factices pouvant recouvrir toute l’interface, réagissez dès les premiers signes d’un comportement inhabituel en coupant la connexion Internet ou en forçant l’arrêt de l’application suspecte. Sur Android, vous pouvez redémarrer en mode sans échec pour tenter de supprimer une appli malveillante qui aurait obtenu trop de droits, et n’hésitez pas à installer une solution antivirus mobile capable de détecter les overlays frauduleux, les tentatives de prise de contrôle et les abus d’accessibilité.

Enfin, n’oubliez pas de garder un œil sur vos comptes en ligne. Utilisez une clé de sécurité physique dans la mesure du possible, activez la protection renforcée de Google si votre profil l’exige et effectuez des sauvegardes régulières.

Source : Zimperium