Des premiers virus aux macro-virus en passant par les vers, chevaux de troie et autres attaques de phishing, l'insécurité numérique a de multiples visages et les mémorables épisodes Blaster, Melissa et autres Sasser ont probablement convaincu les plus réticents des utilisateurs à prêter une attention toute particulière à la sécurité de leur système et de leurs données. Une sensibilité accrue qui est particulièrement bienvenue puisque les plus pessimistes vous diront que plus les utilisateurs d'Internet seront nombreux, plus les rangs des cyber-criminels seront garnis.

A l'occasion du Virus Analyst Summit, organisé par l'éditeur Kaspersky à Saint Petersbourg, nous nous proposons de dresser un panorama, le plus complet possible, de la cyber-criminalité d'aujourd'hui. Mais nous ne nous contenterons pas du seul avis de Kaspersky, puisque nous avons également interrogé le monsieur sécurité de Microsoft.

Le virus de Papa... est mort !

La popularisation du réseau des réseaux, autrement dit de l'Internet, a en effet donné naissance aux vers, les « worms » en anglais dans le texte, qui ont connu leur heure de gloire avec l'épisode Blaster notamment, mais aussi à de véritables fléaux comme le spam, les attaques de Phishing, l'arrivée des Rootkits ou encore la transformation de nos ordinateurs en PC zombies pour créer de gigantesques réseaux de machines utilisables à loisir par des pirates, à l'insu des utilisateurs, et ce pour lancer des attaques à l'encontre de diverses cibles.

Aparté sur les Botnets, l'un des fléaux du moment

Le phénomène des Botnets est suffisamment inquiétant pour être mentionné puisque son usage dépasse de bien loin le cadre de l'individu. Car comme le soulignent les chercheurs en sécurité de Kaspersky, les pirates commercialisent le temps processeur des réseaux Botnets qu'ils ont constitué à d'autres criminels : bienvenue dans l'ère du C2C ou de la vente de « Criminel à Criminel ». Quant au temps processeur de nos Botnets, il peut être mis à profit aussi bien pour envoyer des spams que pour lancer des attaques de type dénie de service (DoS) contre des entreprises, administrations ou même contre une région entière. Dans ce dernier cas, les problématiques géopolitiques ressurgissent au premier plan et il est alors question de cyber-terrorisme, un terme peut être un rien grandiloquent.Et de redouter des usages encore plus dangereux avec les Botnets puisqu'il existe bel et bien un risque que les criminels utilisent le temps de calcul de ces réseaux d'ordinateurs pour casser, par exemple, des clés de cryptage utilisées pour sécuriser certains protocoles sensibles. Bien qu'effectivement rares, des exemples d'un tel usage existent selon Microsoft. La firme de Redmond dit de son côté surveiller de près l'activité des Botnets, transmettant les informations glanées ça et là aux autorités compétentes. Bernard Ourghanlian, directeur technique et sécurité de Microsoft France mentionne d'ailleurs des Botnets toujours plus sophistiqués qui, adossés à des rootkits, pourrait devenir totalement furtifs. Une évocation qui fait froid dans le dos...

Panorama mondial des auteurs de « malwares »

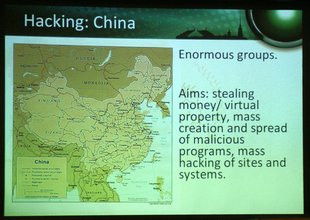

Pour Kaspersky, l'arrivée il y a quelques années des chevaux de Troie a marqué un tournant entre l'ère des virus, aujourd'hui présentés comme une minorité impopulaire, et l'ère du cyber-crime. Et comme les lignes précédentes le laissaient supposer, les logiciels malveillants sont aujourd'hui écrits pour rapporter de l'argent à des individus ou des organisations. En cela, l'époque des épidémies généralisées semble bel et bien finie, on note du reste une baisse constante depuis 2003 des attaques massives, et ce ne sont plus les données personnelles qui sont visées en tant que telles mais plutôt leur exploitation à des fins financières. Nous pourrons citer en exemple le GPCode, un malware qui une fois exécuté crypte, à votre insu, l'intégralité de vos données, via une clé RSA de 1 024 bits. Pour récupérer vos données, pas d'autre moyen que de passer à la caisse, le coût de l'opération avoisinant tout de même les 300 dollars. Un véritable chantage, qui vaut à cette famille le doux nom de « ransomware ». Du reste, si la plupart des antivirus identifient aujourd'hui le malware GPCode et le détruisent avant qu'il ne sévisse, la clé utilisée pour le cryptage n'a toujours pas été cassée (une clé qu'il serait inutile de casser, son auteur pouvant la changer en moins de cinq minutes alors qu'il faudrait cinq années de calcul avec tout un réseau de machines dernier cri pour l'identifier). Au global, selon l'éditeur russe, l'industrie du cyber-crime serait évaluée à plus ou moins 100 milliards de dollars, soit plus que la vente de drogue en 2006. Des chiffres qui sont bien sûr difficiles à corroborer vue la nature souterraine des activités des dits réseaux. A titre individuel, un spammeur moyen engrangerait tout de même de 50.000 à 100.000 dollars par an.Sergey Golovanov, analyste en virologie chez Kaspersky Lab s'est intéressé aux habitudes et à l'habitat des auteurs de virus avec divers constats à la clé. Et de rappeler en début d'étude le manifeste des hackers : « Nous existons sans couleur de peau, sans nationalité, sans religion... et vous pouvez nous appeler des criminels... ». Car pour l'auteur de l'étude, la condition de hacker prédispose à l'écriture de virus et autres malwares. Ainsi, Sergey Golovanov estime que l'Europe abrite des petits groupes de hackers ou des individus dont le but est de développer des méthodes de déverrouillage de logiciels/matériels (le cracking) mais aussi de créer de nouvelles technologies de malware alors qu'aux Etats-Unis, les hackers sont isolés et semblent préférer le développement de hoaxes en parallèle de leurs activités de cracking. Précisons que les hoaxes sont des fausses informations qui se propagent sur Internet généralement par courrier électronique. L'Amérique du Sud et plus particulièrement le Brésil présentent des profils bien différents. Ainsi le Brésil produirait plus de cyber-criminels que n'importe quel autre pays avec des hackers organisés en groupes énormes dans le but de voler de l'argent, de détourner des propriétés virtuelles sans parler de la création de masse de logiciels malveillants et les attaques toutes aussi massives de systèmes ou de sites. La Chine présente un profil similaire avec d'énormes groupes aux intérêts similaires, alors qu'en Russie les hackers seraient organisés en petits groupes et poursuivraient là encore le même but.

Les hackers en Europe et en Chine : des motivations différentes

Brésiliens, Chinois et Russes tous unis sous la bannière de la piraterie numérique ? Il est ici particulièrement intéressant de noter que les trois nations « pointées » du doigt par l'étude de Kaspersky ont pour point commun d'appartenir, au moins pour deux d'entre elles, à la catégorie des pays émergents. Un constat également formulé par Bernard Ourghanlian, expert en sécurité chez Microsoft France. Dans ces pays, l'usage de l'outil informatique semble rapporter plus lorsque l'on se situe du côté obscur de la force que du côté de la légalité. Le crime paierait-il ? Une question que nous avons bien sûr posée à nos divers interlocuteurs avec à la clé des réponses variées. Vitaly Kamluk, jeune surdoué dans la plus pure tradition russe et chercheur en virologie pour Kaspersky Lab, estime que tout n'est finalement qu'une question d'éducation. Le choix pour ceux qui en ont les compétences de développer des logiciels malveillants ou de rejoindre les rangs de l'industrie de la sécurité informatique serait donc avant tout une affaire d'intelligence personnelle et de vision du monde. Derrière cette vision franchement manichéenne, on ne peut pourtant pas exclure la problématique purement financière, n'en déplaise à Vitaly dont le Tee-Shirt ce jour-là arborait l'inscription « Fuck Google... Ask me why » (mais c'est une autre histoire). D'après nos informations, un bon analyste en virologie peut gagner un salaire mensuel compris entre 2 000 et 3 000 euros. Ce salaire semblerait faible à un occidental au vu des compétences requises et pourtant il est on ne peut plus élevé pour un pays comme la Russie. Mais quel choix faire si dans ce même pays on vous offre 5 000 euros par mois pour développer des logiciels malveillants et maintenir en ordre de marche des réseaux de Botnets ?

Quelles menaces, quels chiffres pour 2008 ?

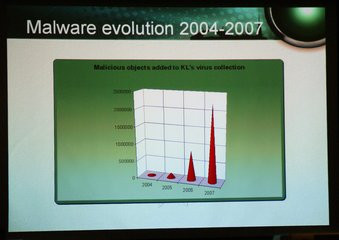

Pour les différents intervenants du Virus Analyst Summit, l'année 2008 devrait être marquée par un total de 20 millions de nouvelles menaces (chevaux de troie, virus, phishing, spam, etc.) avec la peur qu'à ce rythme de progression l'Internet devienne tout simplement trop petit pour le commerce des criminels, un argument bien vite balayé par Bernard Ourghanlian de Microsoft qui évoque une certaine infinité dans la notion de cyber-espace notamment grâce au protocole IPv6. Comparativement, l'année 2007 aura vu l'identification par Kaspersky Lab d'un total de 2 millions de codes malicieux. La prévision pour 2008 est donc dix fois supérieure et l'éditeur de justifier ce véritable bond au regard de l'intense activité du premier semestre 2008.

Evolution des logiciels malveillants entre 2004 et 2007 selon Kaspersly Lab

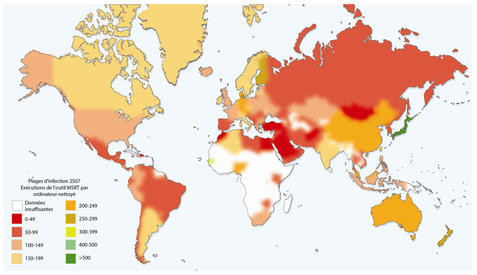

De son côté, Microsoft publie une étude semestrielle détaillant les rapports envoyés par l'utilitaire MSRT, le fameux « utilitaire de suppression des logiciels malveillants » mis à jour le second mardi de chaque mois sur Windows Update. Avec une base installée d'environ 450 millions de postes (Windows XP SP2 et Windows Vista), le rapport MSRT dresse un panorama plutôt intéressant de la sécurité des postes Windows et a le mérite d'être moins théorique que les études des éditeurs de logiciels en matière de sécurité. Entre le 1er juillet et le 31 décembre 2007, près de 129,5 millions de logiciels potentiellement indésirables auraient été détectés avec 71,7 millions éradiqués, soit une hausse de 66,7% des détections et de 55,4% des suppressions pour le premier semestre 2007. Des chiffres qui sont donc relativement élevés et viennent, dans une certaine mesure, donner du crédit aux chiffres déjà extrêmement importants avancés par Kaspersky.

La carte des pays les plus infectés selon l'outil MSRT

Quid du spam ?

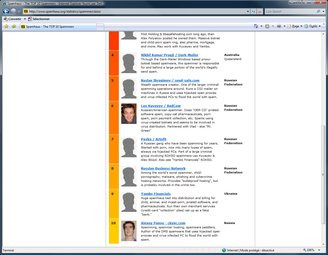

Au niveau international, la lutte contre le spam reste difficile à mettre en place du fait des législations différentes de pays à pays et de la nature distante du spam. Difficile en effet de faire arrêter tous les spammeurs opérant depuis des localités où les autorités ferment les yeux sur ce type d'activité du fait d'une faiblesse de la législation ou d'une certaine corruption. En attendant diverses initiatives sont mises en place au niveau international avec notamment l'initiative Spamhaus, une organisation à but non lucratif basée en Suisse et traquant au niveau mondial les réseaux de spammeurs. Le site de l'organisation tient à jour une liste des pays les plus actifs en matière de spams et dresse parallèlement un top 10 des spammers les plus actifs. Spamhaus tente d'agir avec les autorités locales des divers pays et propose diverses bases de données regroupant les adresses IP et noms de domaine des spammers pour tenter d'endiguer le fléau. Selon Spamhaus, 80% du spam reçu aux Etats-Unis et en Europe est généré par 200 spammers ou groupes de spammers bien connus.

Le top 10 des spammers selon Spamhaus

Des dangers plus grands que le vol de données ou le détournement de fonds ?

Mais le danger le plus redouté est de voir les technologies de l'information affecter à terme des infrastructures non informatiques. Le terme de cyber-terrorisme ou de « e-terrorisme » revient à plusieurs reprises lors de la conversation et si au premier abord ce genre de vocable peut faire peur, ou être perçu comme jouant sur la corde du marketing de la peur, il faut bien reconnaître que les incidents géopolitiques utilisant l'outil informatique se sont multipliés.

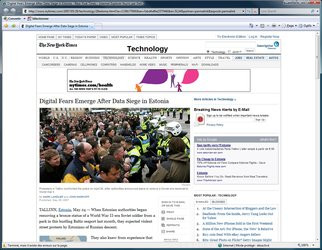

L'Estonie, l'un des premiers pays à avoir essuyé une attaque numérique... un acte de guerre ou de terreur ?

Petit rappel des faits, avec la paralysie totale, au printemps 2007, des sites gouvernementaux, bancaires et des opérateurs téléphoniques en Estonie ou encore des incidents outre-Atlantique ayant précipité des pannes de courant électrique et dont l'origine serait plus ou moins liée à des groupes de hackers chinois. Naturellement, dans ce dernier cas il semble difficile d'établir des responsabilités directes même si plusieurs journaux voient dans les hackers de l'empire du milieu une sorte de cyber-milice cherchant par tous les moyens à compromettre la sécurité des réseaux américains.

Coupures de presse des exactions attribués aux cyber-milices chinoises

Les gouvernements au chevet des réseaux de l'information

Pour autant, cette structure ne fait pas l'unanimité. Ainsi, dans un récent rapport, que vous pourrez consulter ici, le Sénat relève que la menace informatique planant sur les réseaux d'information se fait de plus en plus évidente et devrait s'accentuer. Le sous-effectif de la DCSSI est par ailleurs pointé du doigt, d'autant plus lorsqu'on la compare aux structures équivalentes en Angleterre et en Allemagne, dotées de 450 à 500 agents. Du reste, ce même rapport note que la France ne dispose pas de centralisation des ressources en matière surveillance alors que les capacités d'influence des pouvoirs publics sur le secteur privé est trop faible. Dans ces préconisations, le rapporteur suggère notamment de créer à partir de la DCSSI une agence centralisée et chargée de la sécurité des systèmes d'information.

NDLR : Après publication de ce dossier, nous avons pu nous entretenir avec Patrick Pailloux, responsable de la DCSSI. Retrouvez l'intégralité de cet entretien en suivant ce lien.

Rapport sénatorial sur la cyberdéfense

Le danger d'un monde tout connecté

Dans tous les cas, l'interconnexion des systèmes d'information est aujourd'hui une réalité, avec parfois le risque que l'extérieur puisse, malgré les systèmes de sécurité mis en place, contrôler ou faire dérailler, par exemple, une chaîne de fabrication (si l'on prend l'exemple d'une usine). Selon Microsoft, représenté ici par Bernard Oughanlian, cette tendance semble tellement naturelle qu'elle est difficile à empêcher du fait de ce qu'elle apporte aux utilisateurs. Toutefois, certaines réflexions seraient à mener :« Honnêtement, il y a un certain nombre de choses qui ont sérieusement besoin d'être remises en cause. Le périmètre de sécurité des systèmes d'information doit être repensé. Un des éléments qui me parait aujourd'hui de plus en plus sujet à caution, c'est le pare-feu. L'expérience prouve que la tendance naturelle de se croire protégé derrière le pare-feu est une illusion. On a effectivement limité le nombre de ports ouverts mais dans la réalité tout passe par le port 80 ou sur le port 443. Dans la réalité, j'ai peut être moins de fenêtres mais une énorme porte par laquelle tout passe. »

La cause de tous les maux : le système d'exploitation ? Pas si sûr...

« Dans la rue, vous êtes flexible mais vous n'êtes pas en sécurité. A l'aéroport vous êtes en sécurité mais franchement peu flexible. Que préférez-vous ? Il est bien sûr techniquement possible de développer des systèmes d'exploitation sécurisés et ils existent déjà pour certains mais je ne vois aucun business avec ce type d'OS. »

Et l'ami Eugène d'enchaîner avec sa vision du modèle Microsoft et de son avenir, des propos un rien sujets à controverse que nous vous livrons bruts de décoffrage :

« A l'avenir, les systèmes d'exploitation atteindrons leurs limites fonctionnelles et seront tous similaires aux autres, comme les voitures de nos jours. Avez-vous besoin de plus de fonctions que Windows XP ? D'ici les dix prochaines années, Microsoft devrait rester leader mais il ne dominera pas le marché. »

Eugene Kaspersky, fondateur de Kaspersky Lab

Quant aux chercheurs de Kaspersky, ils ont eu à cœur de saluer le travail de Microsoft sur Windows Vista durant les conférences, le dernier système d'exploitation de la firme de Redmond étant de l'avis général plutôt sûr et ce malgré tous les autres problèmes qu'on peut lui reconnaître.

Naturellement, l'évocation des problématiques de sécurité Windows ne pouvaient se faire sans demander à son concepteur les solutions qu'il envisageait dans le futur pour rendre Windows plus sûr. Bien que Kaspersky Lab mise sur la technologie de sandboxing, une technologie héritée de la virtualisation et visant à offrir à un programme donné un champ d'exécution très restreint avec un contrôle strict des ressources auxquels il peut accéder, Microsoft table sur la virtualisation pure et simple avec le déploiement à terme de machines virtuelles. Mais attention, Microsoft va plus loin en anticipant les faiblesses potentielles d'un tel système. C'est ainsi que Bernard Oughanlian a pu nous déclarer :

« D'une façon générale, on ne peut pas protéger du logiciel par du logiciel. De toute façon il n'y a pas d'autre solution, car il y aura toujours le bon rootkit, la bonne pilule bleue, n'importe quel mécanisme approprié qui permettront d'une façon ou d'une autre de circonvenir le fonctionnement du système. A partir de là, la seule façon d'avancer dans un contexte où on apporte plus de sécurité, c'est de dire il faut que j'ai des mécanismes au niveau du matériel qui me permettent de savoir précisément ce que j'exécute. L'idée de dire j'enregistre dans un registre de mon TPM le code à qui je vais donner la main permettra d'établir une chaîne de confiance de telle façon que quand je démarre mon ordinateur, c'est le bon BIOS, le bon MBR qui se lance, afin de systématiquement vérifier de proche en proche ce qui est exécuté. »

En clair, la vision de Microsoft en matière de sécurité future pour son système d'exploitation repose non seulement sur la virtualisation mais également sur un arsenal de technologies matérielles comme déjà entrevu avec la fonction Bitlocker de Windows Vista.

Reconstruire Internet : une idée (pas si) loufoque ?

D'autres intervenants aimeraient pourtant croire à un nouvel Internet rebâti de zéro avec pour préoccupation constante la sécurité. Car en 1970, date approximative de la conception du réseau des réseaux, ses utilisateurs, principalement des militaires ou des scientifiques, étaient par nature des gens de confiance, une donnée totalement dépassée aujourd'hui qui explique en grande partie certaines lacunes de l'Internet en matière de sécurité. Rappelons en effet, et pour ne citer que cet exemple, qu'aucune identification numérique n'est requise pour envoyer un simple courrier électronique. De fait, n'importe qui peut se faire passer pour son voisin, une véritable incongruité bien que certains ne manqueront pas d'argumenter que le courrier postal pose le même problème. Mais ne sommes nous pas en droit d'attendre mieux du courrier électronique ?

Les chercheurs de l'université de Stanford ont déjà envisagé la reconstruction de l'Internet partant du constat que le Net pourrait être bien meilleur. Pour Nick McKeown, professeur en sciences de l'informatique, la question est de savoir à quoi ressemblera l'Internet dans 15 ans. Et pour répondre à cette question, l'intéressé déclarait à nos confrères de NetworkWorld :

« Nous devrions pouvoir répondre à cette question simplement en évoquant la création d'un Internet répondant à nos besoins et non en retraçant une succession de mises à jour corrigeant des failles de sécurité, des optimisations ou des contournements de problèmes. Reconstruisons la voiture plutôt que de donner au même cheval un nouveau foin ».

C'est dans ces conditions qu'est né le projet Clean Slate pour l'Internet (voir le site Clean Slate Design), un projet qui part du constat qu'Internet a des déficiences notables qui appellent une solution afin d'en faire une infrastructure globale de communication. Un constat qui trouve un écho certain lorsque l'on considère la récente faille du protocole DNS, voir cette brève, une faille qui aurait pu permettre aux cyber-criminels de rediriger les internautes vers un serveur de leur choix, et ce sans que les visiteurs ne s'en aperçoivent.

Reconstruire l'Internet : un projet mené par l'université de Stanford

Reste divers problèmes techniques et éthiques quant à la mise en œuvre d'un nouvel Internet, à commencer bien sûr par la nécessaire conservation d'une compatibilité avec l'Internet actuel, un impératif qui peut logiquement poser des problèmes de sécurité. Quant à l'éthique, on imagine mal les organisations gouvernementales rester à l'écart d'un tel projet, la tentation d'y intégrer leurs propres outils de contrôle étant probablement... trop grande.

Un e-Passeport en guise d'authentification forte ?

Dans un vocabulaire différent, Bernard Ourghanlian, expert en sécurité chez Microsoft France, partage un constat somme toute similaire avec toutefois une vision plus précise et plus factuelle des solutions éventuelles. Contrairement à Eugène Kaspersky, Bernard Ourghanlian ne reste pas dans la métaphore et précise quelque peu sa pensée :

« L'un des gros défauts de l'Internet est que son usage a changé entre sa conception et le quotidien. L'absence d'une quelconque identification est un problème qui a besoin d'être résolu, en sachant que pour le résoudre, il faut en même temps, et c'est fondamental, préserver la vie privée des gens. Il ya un certain nombre de scénarii d'usage où typiquement quand je navigue sur un site ou un moteur de recherche, je n'ai aucune raison de laisser des traces derrière moi. Par contre si je suis connecté sur le site de ma banque, il parait relativement normal que celle-ci puisse m'identifier de manière correcte. L'authentification forte, qu'elle soit manifestée par l'utilisation d'une carte à puce ou d'un Token, ne me paraît pas, sur un certain nombre de scénario, anormale. »

Bernard Ourghanlian - Microsoft France

Interrogé sur la problématique de l'architecture d'Internet et sur la volonté de certains de le reconstruire de zéro, Bernard Ourghanlian déclare :

« Honnêtement on peut toujours critiquer Internet sur le fait qu'il y a un certain nombre de choses qui pourraient être améliorées. Pourtant, malgré des usages extrêmement divers et des attaques importantes, globalement l'Internet tient le coup. On peut quand même admettre que malgré tout ce qui s'y passe, l'Internet arrive encore à fonctionner. Nous ne sommes pas dans une situation où il y a des paralysies générales de services, même quand il y a eu des attaques importantes sur les serveurs racines du DNS. Pourtant, c'est vrai que l'architecture telle qu'elle est aujourd'hui définie présente un certain nombre de risques potentiels. »

La mobilité : nouveau talon d'Achille ?

« Windows Mobile est la plate-forme la plus dangereuse et il dispose dorénavant de suffisamment de parts de marché pour intéresser les auteurs de malwares. Pour preuve, début 2008, nous avons constaté l'apparition du premier ver Windows Mobile en Chine : il collectait des données sur les téléphones et utilisait la connexion GPRS pour transmettre les informations et se transmettait par l'usage de cartes mémoires. Nous sommes particulièrement attentifs à ce type d'attaques, car non seulement il s'agit d'une première mais en plus en provenance de Chine. Si jamais ses auteurs trouvent comment infecter plus de systèmes et gagner plus d'argent, la situation pourrait être très dangereuse. »

Des propos à mettre en parallèle avec le discours policé et rassurant de Bernard Ourghanlian, de Microsoft France, qui nous affirme de son côté que la prochaine version de Windows Mobile, Windows Mobile 7.0, sera particulièrement sûre, allant jusqu'à parler de « saut quantique dans plein, plein de dimensions. Il y a plein de fonctionnalités en terme de sécurité qui arrivent avec notamment des nouveautés en terme d'administration et un nouveau modèle de sécurité. ».

Selon Kaspersky, Windows Mobile n'est pas le seul système mobile potentiellement dangereux. En effet, la plate-forme Android de Google présenterait des risques assez grands :

« 2010 sera une année particulièrement intéressante pour les auteurs de virus. Le système Android de Google est assez clair : pour l'instant Google propose une plate-forme très ouverte avec accès aux API et aux services Google. Cela va être aussi facile pour les développeurs légitimes que pour les auteurs de virus de porter leur code sur Android. Android est très flexible mais franchement peu sûr. »

Quant à l'iPhone, il s'agit pour notre interlocuteur d'un sujet intéressant puisque selon lui les utilisateurs légitimes du téléphone de la firme à la pomme n'ont pas les mêmes besoins que les utilisateurs illégitimes l'ayant craqué :

« Selon nous, 30% des iPhones sont déverrouillés. Mais Safari Mobile contient des failles qui peuvent être utilisées quel que soit l'état du téléphone (cracké ou non). Dépourvu de Bluetooth et de MMS, le téléphone d'Apple n'intègre pas les vecteurs traditionnellement utilisés par les auteurs de virus. Et le kit de développement logiciel fourni par Apple est du reste très limité : la communauté Internet aime la liberté alors qu'Apple a pour objet de gagner de l'argent. Finalement, notre problème en tant que compagnie c'est que nous ne pouvons développer légalement et éthiquement un antivirus pour l'iPhone puisque les utilisateurs légitimes n'en ont tout simplement pas besoin ».

La sécurité par l'obscurité : une vraie fausse bonne idée ?

Avant de clore notre dossier consacré à la sécurité, nous avons profité de notre interview avec Bernard Ourghanlian pour recueillir son sentiment sur la sécurité par l'obscurantisme. Derrière ce terme, se cache la question de savoir si le fait de masquer le code utilisé par tel ou tel protocole est une bonne ou une mauvaise pratique qui peut (ou non) améliorer la sécurité. Un terme que l'intéressé a bien vite corrigé par un synonyme moins péjoratif, l'obscurité, afin de livrer un avis pour le moins surprenant venant d'un porte parole de Microsoft :« D'une façon générale, dans l'immense majorité des sujets liés à l'informatique, la sécurité par l'obscurité n'a pas beaucoup de sens. Si je prends le cas du chiffrement, un exemple tout à fait emblématique, on doit faire en sorte que la sécurité soit assurée par la connaissance de la clé. Le fait que l'on puisse dissimuler la qualité d'un chiffrement est dans la réalité un affaiblissement de la sécurité. Finalement, on se retrouve dans une situation où la connaissance de l'algorithme, obtenu par un procédé quelconque de rétro-ingénierie, permettrait de savoir quelque chose qu'on ne devrait pas savoir et donc de facto pouvoir accéder à une information que d'autres n'auraient pas et sur laquelle repose la qualité de l'implémentation du chiffrement. Je pense qu'il y a eu de multiples preuves sur ce sujet : pour réussir à garantir la qualité d'un algorithme ou d'un protocole, il est essentiel que le code puisse être revu par un maximum d'experts afin de garantir un meilleur niveau d'assurance. [...] Mais dans tous les cas, dire qu'il faut que tout soit public pour garantir la sécurité, certainement pas. Il y a un certain nombre de cas où divulguer des informations sur la sécurité n'apporte rien : dire où sont placés tous les gardes qui surveillent ma banque ce n'est peut être pas très malin... ».

Au-delà du spam quotidien, au-delà des virus qui peuvent et de manière pour ainsi dire anecdotique contaminer une fois l'an notre ordinateur, la sécurité informatique est un vrai problème alors que la notion de cyber-criminalité semble prendre une véritable dimension. Qu'on se le dise, l'auteur de virus ne tient plus à épater la galerie aujourd'hui mais bien à extorquer des fonds que ce soit de manière directe (voir l'exemple du GP Code ou les innombrables cas de phishing) ou bien de manière indirecte (c'est le cas des Botnets).

Parallèlement à ce que l'on pourrait qualifier de professionnalisation du métier d'auteur de virus, apparaît le danger bien réel d'utilisation de l'Internet et de ses ressources pour paralyser un état, ses services, ou pire ses infrastructures. Les exemples de tels usages de l'Internet sont aujourd'hui bien réels à tel point que les autorités gouvernementales se sentent (enfin ?) concernées. Et si nous avons évoqué ensemble les diverses pistes qui pourraient permettre une sécurisation du réseau, la plus extrême, qui consiste à le rebâtir, ne semble pas avoir d'avenir, l'Internet n'étant plus un projet scientifique de petite ampleur mais bel et bien une ressources stratégique pour les économies et donc les gouvernements du monde entier : impossible dès lors d'envisager de mettre tout le monde d'accord sur les bases d'un nouvel Internet. A défaut, la naissance d'un véritable débat de société sur les moyens techniques à mettre en œuvre dans le cadre de la sécurisation de l'Internet avec pour objectif le respect de la confidentialité et de la vie privée de chaque individu semble pour le moins urgent, un constat que nous partageons avec la plupart des intervenants ayant contribué à ce dossier.

Enfin, et c'est un constat partagé par tous nos interlocuteurs, l'éducation de l'utilisateur reste une donnée fondamentale. Pour Kaspersky, l'éducation de l'utilisateur est justifiée avant tout par le fait qu'aucun logiciel antivirus n'est efficace à 100%. La connaissance et le bon sens alliés à l'expérience doivent permettre in-fine de garantir à l'utilisateur final un niveau minimum de sécurité.

- Venez discuter de cette preview dans le forum