Google vient de déployer Chrome 142 sur Windows, Mac et Linux avec pas moins de 20 correctifs de sécurité. Plusieurs vulnérabilités permettaient l'exécution de code malveillant à distance, menaçant directement l'intégrité des données utilisateurs.

Google déploie progressivement Chrome 142.0.7444.59 pour Linux et Windows (versions 59/60) ainsi que Chrome 142.0.7444.60 pour macOS. Comme à l'accoutumée, le temps de cette mise à jour, Google maintient temporairement confidentiels les détails techniques de ces failles afin qu'elles ne soient pas immédiatement exploitées.

Deux failles critiques dans le moteur V8

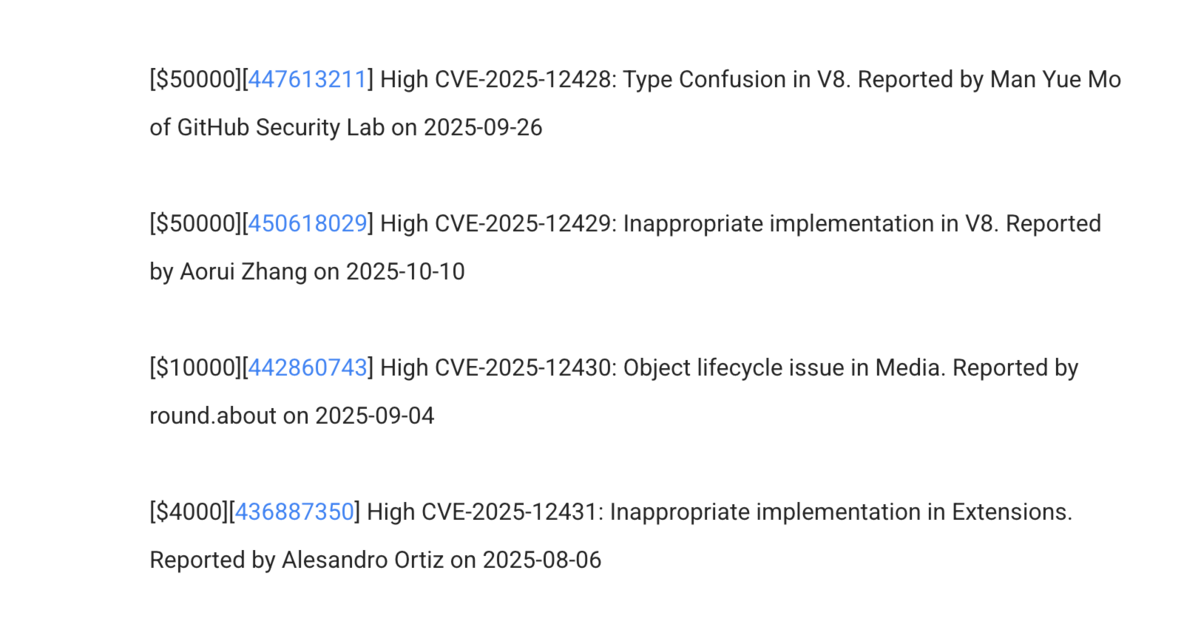

Les chercheurs en sécurité ont identifié plusieurs vulnérabilités critiques dans V8, le moteur JavaScript de Chrome. Man Yue Mo, membre du GitHub Security Lab a découvert une confusion de types (CVE-2025-12428) lui valant la jolie somme de 50 000 dollars. Cette faille permet à un attaquant d'exécuter du code arbitraire en trompant le navigateur sur la nature des données qu'il manipule. Le chercheur Aorui Zhang a également détecté une implémentation inappropriée dans V8 (CVE-2025-12429), c'est-à-dire une fonction mal implémentée et pouvant, dans certains cas, créer une vulnérabilité récompensée par la même somme.

Google Big Sleep, le programme d'intelligence artificielle dédié à la recherche de vulnérabilités, a repéré trois problèmes majeurs supplémentaires dans V8. Ces découvertes incluent deux autres implémentations inappropriées (CVE-2025-12433 et CVE-2025-12036) ainsi qu'une condition de concurrence (CVE-2025-12432). Cette faille de sécurité survient lorsque plusieurs processus ou threads tentent d'accéder simultanément à une même ressource.

Mais aussi dans la gestion des extensions et des médias

Au-delà du moteur JavaScript, d'autres composants ont nécessité des correctifs. Un certain Round.about a signalé un problème de cycle de vie d'objet dans la gestion des médias (CVE-2025-12430), récompensé par 10 000 dollars. Cette vulnérabilité apparaît lorsque le navigateur libère prématurément de la mémoire encore utilisée. Chrome peut planter ou recevoir une 'injection de code malveillant.

Le système d'extensions présentait également deux failles. Le chercheur en sécurité Alesandro Ortiz a identifié une implémentation inappropriée (CVE-2025-12431) valant 4 000 dollars, tandis que Luan Herrera a découvert un contournement de politique (CVE-2025-12436) datant de 2021 mais seulement corrigé maintenant. Ces failles permettaient aux extensions malveillantes de contourner les restrictions de sécurité et d'accéder à des ressources normalement protégées.

Les 20 failles corrigées dans Chrome 142, en particulier celles touchant le moteur V8, affectent le cœur même de Chromium. Elles concernent donc aussi les autres navigateurs partageant le même code comme Brave, Vivaldi, Edge ou Opera, Comet ou Atlas.