Moins de deux semaines après avoir publié un patch d’urgence pour une faille activement exploitée dans V8, Google déploie une nouvelle mise à jour de sécurité pour corriger deux vulnérabilités, dont l’une touchant à nouveau le moteur JavaScript.

- Google a publié une mise à jour de sécurité pour Chrome, corrigeant deux vulnérabilités sérieuses, dont une dans V8.

- La faille CVE-2025-6191 dans V8 est due à un dépassement d'entier, risquant l'exécution de code malveillant.

- CVE-2025-6192, un bug use-after-free, affecte le Profiler de Chrome, pouvant mener à des instabilités.

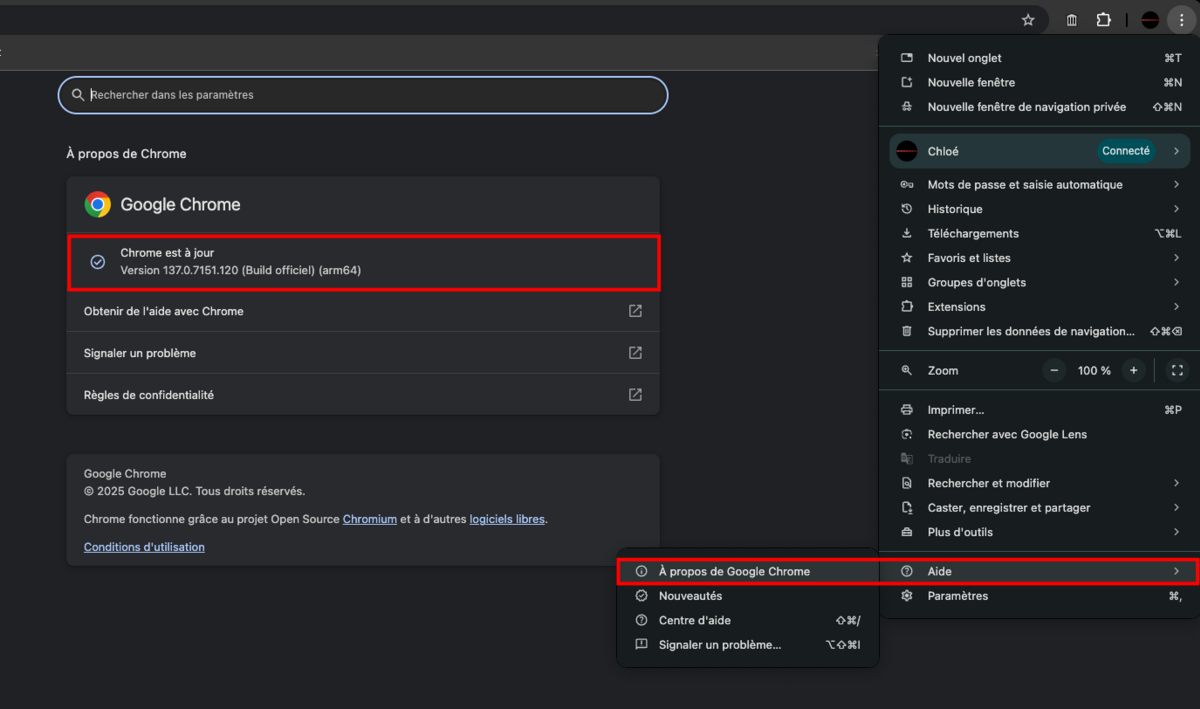

Décidément, juin n’aura pas laissé beaucoup de répit à Google. Après une mise à jour hors cycle début juin pour colmater une faille zero-day déjà exploitée dans Chrome, l’entreprise déploie une nouvelle salve de correctifs. La version 137.0.7151.119/.120, disponible depuis le 17 juin, corrige deux autres vulnérabilités classées à haut risque. La première affecte une fois de plus V8, le moteur JavaScript du navigateur. L’autre touche un composant interne chargé de la mesure des performances.

Deux failles en mémoire corrigées dans Chrome, V8 encore concerné

La première faille, référencée sous le nom CVE-2025-6191, a été signalée le 27 mai par le chercheur indépendant Shaheen Fazim. Elle touche le moteur V8, qui permet à Chrome d’exécuter le code JavaScript des pages web. Le problème vient d’un dépassement d’entier, ou integer overflow : une opération mathématique produit une valeur trop grande pour être correctement stockée en mémoire. Le navigateur se retrouve alors à traiter un résultat erroné, ce qui fausse le calcul de tailles ou d’emplacements en mémoire.

C’est un peu pointu, mais retenez que ce type d’erreur peut perturber la façon dont Chrome alloue et gère sa mémoire. Dans le pire des cas, elle permet à un attaquant de lire ou modifier des données situées en dehors des zones prévues. Exploitée avec précision, une telle faille peut servir à contourner les protections du navigateur, voire à exécuter du code malveillant.

La deuxième faille, CVE-2025-6192, a été signalée le 31 mai par Chaoyuan Peng. Elle affecte le composant Profiler, utilisé en interne par Chrome pour analyser le comportement du navigateur. Cette fois, il s’agit d’un bug de type use-after-free, une erreur de gestion mémoire plutôt classique qui survient lorsque le navigateur continue d’utiliser un emplacement déjà libéré.

Autrement dit, Chrome tente d’accéder à des données qui ont déjà été supprimées, alors que l’espace mémoire concerné peut entre-temps avoir été réutilisé pour autre chose. Si un attaquant parvient à contrôler ce qui se retrouve à cet endroit (par exemple, en manipulant le contenu d’une page web), il peut en tirer parti pour provoquer des instabilités, détourner le comportement du navigateur, voire, dans certains cas, y injecter du code malveillant et en prendre le contrôle.

Pourquoi ces vulnérabilités reviennent, et pourquoi il faut rester vigilant

On pourrait s’étonner de voir V8 revenir aussi souvent dans les bulletins de sécurité de Chrome, et y déceler un signe de négligence de la part de Google. Mais en réalité, c’est plutôt logique. Ce moteur JavaScript est à la fois massif, complexe et en constante évolution. Il doit exécuter du code non fiable venu du web, à pleine vitesse, tout en intégrant des optimisations JIT (Just-In-Time) qui modifient son comportement à la volée. De fait, cette combinaison de paramètres en fait un terrain naturellement propice aux bugs subtils, généralement difficiles à détecter.

Même constat concernant les erreurs de type use-after-free, qui continuent d’apparaître régulièrement dans les navigateurs modernes. Là aussi, on pourrait être tenté de tirer des conclusions hâtives sur un défaut de rigueur, mais ces vulnérabilités sont souvent liées à la complexité des interactions en mémoire, et peuvent survenir malgré les nombreuses protections pourtant actives (garbage collector, isolation des processus, contrôle des flux d’exécution). Il suffit parfois qu’un élément en mémoire reste accessible après avoir été supprimé pour qu’il soit réutilisé de manière imprévue, avec tous les risques que cela implique – d’autant plus que ces erreurs peuvent passer inaperçues pendant des mois, jusqu’à ce qu’un chercheur ou un attaquant les identifie.

Quoi qu’il en soit, aucune de ces deux failles ne semble avoir été activement exploitée, contrairement à celle corrigée en urgence début juin. Un troisième correctif de sécurité a également été intégré dans cette mise à jour, sans plus de détails pour le moment.

Il ne reste donc qu’à vérifier que votre version de Chrome est bien à jour, en passant par le menu « À propos », pour éviter de rester exposé inutilement.

Source : Google