Nouvelle alerte de sécurité pour Chrome. Une faille critique dans son moteur JavaScript, déjà exploitée dans des attaques, a été signalée fin mai, poussant Google à publier un correctif en dehors de son calendrier habituel.

C’est déjà la deuxième fois cette année que Google doit intervenir en urgence pour colmater une faille activement exploitée dans Chrome. Le problème concerne cette fois le moteur JavaScript V8, avec une vulnérabilité zero-day permettant à un site piégé de manipuler directement la mémoire du navigateur, engendrant un risque de corruption du système ou d’exécution de code à distance. L’alerte a été donnée par l’équipe Threat Analysis Group, qui a enclenché une première réponse dans les 24 heures pour contenir la menace. Dans un second temps, Google a publié une mise à jour hors cycle – tout juste disponible – en gardant, comme souvent, le silence sur les détails techniques pour éviter toute exploitation opportuniste.

Une faille critique dans V8, déjà exploitée par des attaquants

Répertoriée sous le nom CVE-2025-5419, cette faille touche le moteur V8 de Chrome, responsable de l’exécution du JavaScript et de WebAssembly. Dans le détail, elle autorise, via une page HTML piégée, l’accès à des zones mémoire normalement protégées. Ce type d’attaque, dit « out-of-bounds read and write », permet de modifier des données en mémoire de manière imprévue, ce qui peut entraîner des plantages, contourner les mécanismes de sécurité du navigateur, voire, dans le pire des cas, donner lieu à l’exécution de code malveillant à distance.

Signalée le 27 mai par Clément Lecigne et Benoît Sevens, membres du Threat Analysis Group (TAG) de Google, la faille a été immédiatement prise au sérieux. Dès le lendemain, un correctif provisoire était déployé via un changement de configuration sur la version stable de Chrome, tous systèmes confondus.

Google a ensuite officialisé le correctif le 2 juin, en publiant une mise à jour hors cycle pour toutes les plateformes. L’entreprise en a profité pour confirmer que la faille était activement exploitée, sans fournir plus de détails concernant les attaques en cours, ni sur les groupes impliqués.

Une mise à jour vivement recommandée, y compris pour Edge et Brave

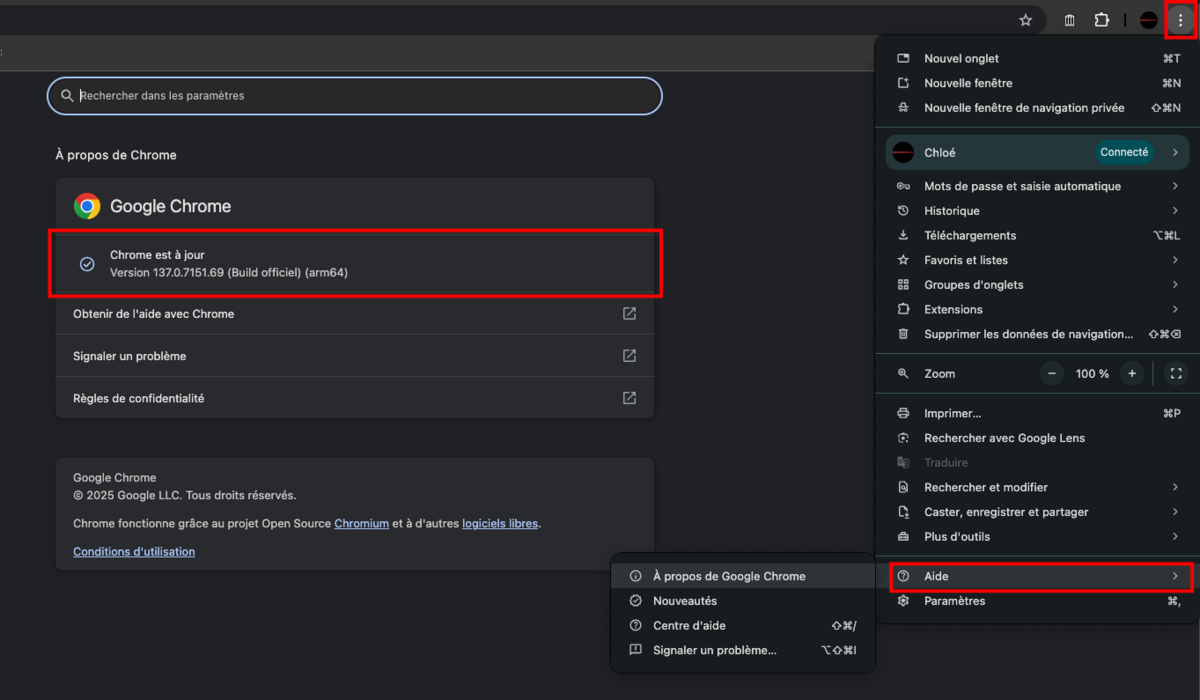

La nouvelle version 137.0.7151.68 (ou .69 selon les systèmes) est en cours de déploiement sur Windows, macOS et Linux. Pour rester protégé, rendez-vous dans les Paramètres > Aide > À propos de Google Chrome, déclenchez manuellement la recherche de mise à jour, puis redémarrez le navigateur. Les autres navigateurs basés sur Chromium – comme Microsoft Edge, Brave ou Vivaldi – devront, eux aussi, intégrer ce correctif dans les jours à venir.

Google a précisé que les détails complets sur la vulnérabilité resteraient confidentiels tant que la majorité des utilisateurs n’auraient pas appliqué le patch de sécurité. Une mesure classique pour éviter qu’un correctif partiellement déployé ne serve de mode d’emploi à d’autres groupes malveillants.

Source : Google