Un patch publié dans l’urgence, une faille déjà exploitée, et des comptes potentiellement compromis : Chrome a frôlé la sortie de route.

- Google a déployé d'urgence un patch correctif pour Chrome du fait de quatre failles de sécurité découvertes, dont une activement exploitable.

- Découverte par Vsevolod Kokorin, la vulnérabilité repose sur la mauvaise gestion par Chrome de certaines requêtes de contenu externe.

- La mise à jour corrige également d'autres failles, notamment une touchant le composant Mojo, essentielle à la sûreté des utilisateurs.

Ce n’était ni le jour, ni le numéro de build attendu. Ce 14 mai, Google a publié en urgence un patch de sécurité pour Chrome, que vous avez peut-être vu se manifester dans le coin droit de votre navigateur ce matin. La mise à jour entend corriger quatre vulnérabilités, dont une jugée suffisamment grave par les équipes de développement pour justifier un déploiement de correctif anticipé. Et pour cause, la faille en question permettait à des sites malveillants d’accéder à des données sensibles et, dans certains cas, de prendre le contrôle de comptes. De l’aveu de Google, un exploit circulerait même déjà en ligne.

Une faille qui fait parler votre navigateur à votre insu

Découverte par le chercheur Vsevolod Kokorin (@slonser sur X.com), cette vulnérabilité estampillée 2025-4664 repose sur un comportement propre à Chrome, lié à la manière dont le navigateur gère certaines requêtes vers des contenus extérieurs. Lorsqu’une page web charge une image, un script ou une feuille de style hébergée sur un autre site, le serveur qui fournit cette ressource peut joindre un en-tête HTTP spécial (Link) indiquant à Chrome quelle règle appliquer pour transmettre ou non l’URL de la page appelante.

Le problème, c’est que Chrome accepte cette instruction, même lorsqu’elle provient d’un domaine tiers, et peut ainsi être amené à envoyer l’adresse complète de la page d’origine – y compris ses paramètres – au serveur hébergeant la ressource externe. Un comportement qui contourne en partie la same-origin policy, justement censée empêcher un site d’accéder aux données d’un autre.

En détournant ce mécanisme, un site malveillant peut donc inciter Chrome à lui transmettre l’adresse complète de la page d’origine, y compris les paramètres présents dans l’URL. Et si ces paramètres contiennent des données sensibles, elles peuvent être interceptées.

Dans l’équation, il n’est pas nécessaire que le site visité soit compromis pour que l’attaque fonctionne. Il suffit qu’il intègre une image, un script ou un contenu hébergé sur un domaine tiers contrôlé par un acteur malveillant – via une publicité, un widget, un module embarqué ou même un lien inséré dans un commentaire. C’est ce fichier externe qui, une fois chargé, déclenche la fuite d’information, en forçant Chrome à transmettre l’URL complète de la page d’origine.

Le risque est d’autant plus concret que certaines étapes d’authentification, comme les flux OAuth, reposent sur des URL contenant des identifiants ou des jetons d’accès. S’ils sont interceptés, ces éléments peuvent suffire à prendre le contrôle d’un compte.

Une mise à jour à appliquer le plus rapidement possible

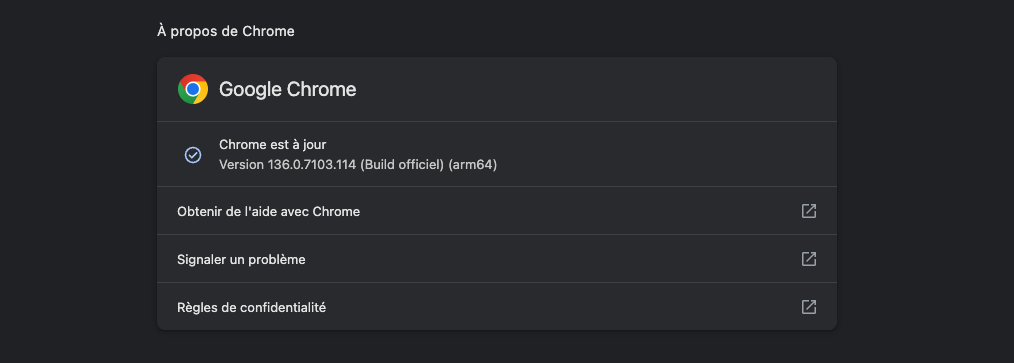

Le patch de sécurité a été intégré dans les versions 136.0.7103.113 pour Windows et Linux, et 136.0.7103.114 pour macOS, en cours de déploiement dans le canal stable de Google Chrome. Libre à chacun de forcer son installation depuis les paramètres du navigateur, mais elle sera de toute façon téléchargée automatiquement pour la plupart des internautes dans les jours à venir.

Quoi qu’il en soit, nous vous conseillons de ne pas trop traîner avant d’appliquer l’update. Dans son bulletin officiel, Google a confirmé que la faille était activement exploitée, sans en dire plus sur les cibles ou les campagnes en cours.

À noter enfin que la vulnérabilité en question n’est pas la seule couverte par cette mise à jour. Trois autres failles ont été corrigées dans la foulée, dont l’une, référencée CVE-2025-4609, concerne le composant Mojo, utilisé pour la communication entre les processus de Chrome. Signalée fin avril, elle est classée comme sérieuse, mais ses conditions d’exploitation exactes n’ont pas encore été précisées.

Bref, si vous avez repoussé le redémarrage de Chrome ce matin, mieux vaut prendre trente secondes pour le faire maintenant.

Sources : Google, Vsevolod Kokorin via X.com