Vous connaissez les cookies, mais avez-vous déjà entendu parler des supercookies et des cookies zombies ? Deux dispositifs de suivi sournois qui menacent autrement votre droit à la vie privée. On fait le point pour vous aider à vous en débarrasser.

Plus que jamais, la protection des données personnelles doit occuper une place centrale dans vos habitudes de navigation. Au cœur de ce débat : les cookies, ces petits fichiers devenus symboles du pistage en ligne. Leur utilisation reste un sujet épineux, notamment avec l'apparition de formes plus insidieuses comme les supercookies et les cookies zombies. Ces technologies sophistiquées, opérant dans l'ombre, posent un défi majeur en matière de confidentialité.

Des cookies et cookies tiers…

Pour rappel, un cookie est un petit fichier texte sauvegardé par votre navigateur, stocké par le navigateur dans le profil de l’utilisateur, à un emplacement qui varie selon le système (AppData > Local sur Windows, par exemple). À l’intérieur, on trouve un ensemble d’informations : un nom, une valeur, un domaine, et parfois, une date d'expiration.

Si l’on a pour habitude de fustiger les cookies, il convient de nuancer puisqu’il en existe de deux types. D'un côté, les cookies « propriétaires », ou 1st party, nécessaires pour le fonctionnement optimal des sites web. Ils conservent vos préférences, comme la langue sur un site multilingue, et facilitent votre expérience en mémorisant vos jetons de session.

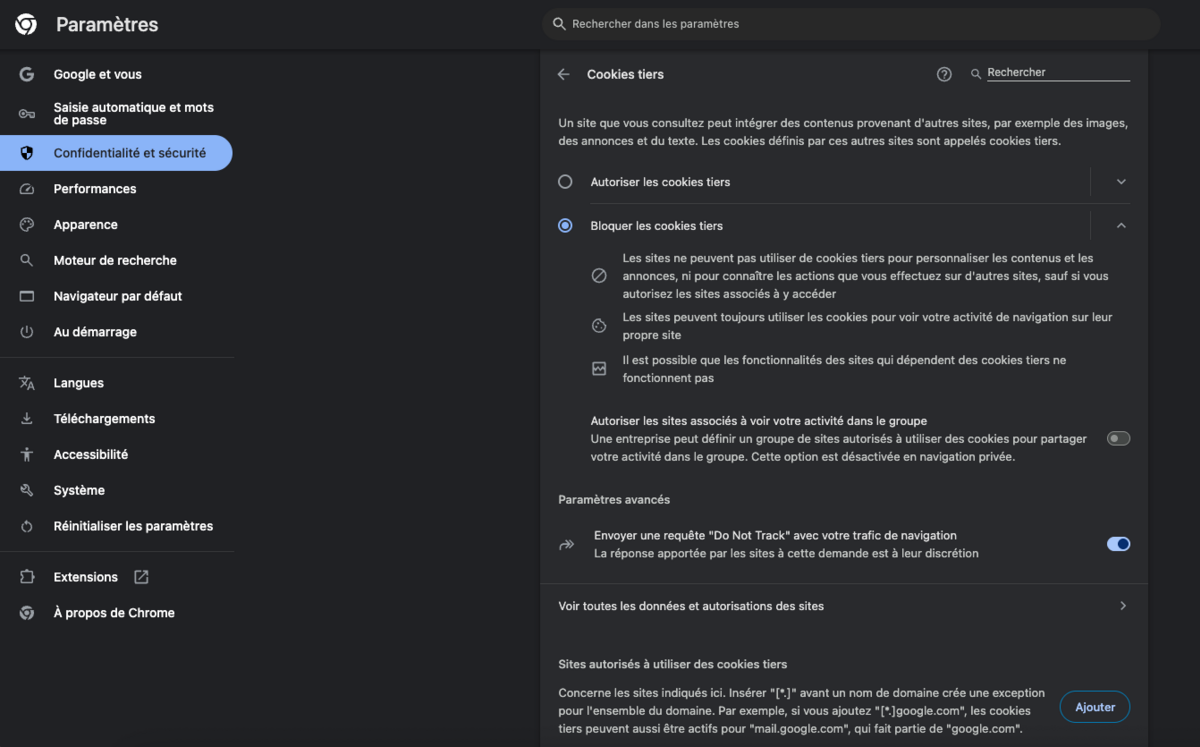

De l’autre, les cookies tiers, ou 3rd party, créés par des entités distinctes de l’éditeur du site que vous visitez, se consacrent moins à améliorer votre confort qu’à suivre votre navigation et à collecter des données personnelles. La distinction entre ces deux catégories n’est pas toujours évidente, d’autant que certains cookies tiers prennent parfois l’apparence de cookies 1st party pour contourner les protections mises en place par certains navigateurs. C’est ce qu’on appelle le CNAME cloaking, une technique qui s’appuie sur un enregistrement DNS faisant passer un domaine tiers pour un sous-domaine du site consulté, de sorte que le traqueur soit traité comme un élément propriétaire.

L'usage des cookies tiers a nettement reculé ces dernières années. Safari les bloque par défaut depuis 2020 et Firefox les isole grâce à Total Cookie Protection. Chrome continue de les prendre en charge, après avoir repoussé plusieurs fois leur disparition, mais leur rôle s’amenuise à mesure que l’écosystème s’adapte. En parallèle, d’autres méthodes de suivi gagnent du terrain, souvent plus difficiles à détecter ou à neutraliser, à l'image du fingerprinting, du bounce tracking ou de certaines formes de décoration de liens, qui s’appuient sur des signaux techniques ou des redirections successives pour suivre l’activité en ligne sans recourir aux cookies.

… aux supercookies et cookies zombies

Les cookies ne sont donc pas tous néfastes, et les plus problématiques d’entre eux font aujourd’hui l’objet d’une traque acharnée, aussi bien côté internaute que côté navigateur. Qu’il s’agisse de l’un ou l’autre de ces types, leurs modes de fonctionnement sont désormais bien connus, et l’on sait comment limiter leur impact sur l’exploitation des données privées, sinon les neutraliser.

En revanche, il est une forme de technique de suivi en ligne bien moins connue du grand public, pourtant tout aussi intrusive, et plus insidieuse : les supercookies.

Pour résumer, on parle de « supercookies » pour désigner des techniques de suivi et de persistance qui échappent aux contrôles classiques des navigateurs, qui ne nécessitent aucune autorisation d’installation, déposés sur l’appareil de l’internaute à son insu. Comme un cookie standard, ils tracent la navigation pour collecter des informations relatives aux activités en ligne et aux habitudes de consommation.

Mais leur vraie spécificité réside dans leur caractère permanent : il est très difficile de supprimer un supercookie, à plus forte raison quand on ne sait pas qu’il a été déposé sur son smartphone ou son PC. Par là même, ces dispositifs échappent le plus souvent aux mesures de blocage mises en place par les navigateurs, et ils sont régulièrement stockés ailleurs que dans le répertoire local. À titre d’exemple, on peut trouver des données persistantes dans le cache du navigateur ou dans des espaces de stockage associés au navigateur, comme LocalStorage ou IndexedDB.

Quels sont les types de supercookies ?

Il existe trois types de supercookies : les cookies Flash, les cookies basés sur l’UIDH (en-tête d’identification unique), et les cookies HSTS :

Les supercookies Flash, également nommés Local Shared Objects (LSO), reposaient sur le stockage du plugin Adobe Flash côté client et possèdent une grande capacité de stockage. Ils ont surtout eu un rôle historique en personnalisant l’expérience utilisateur en conservant certaines données locales. Contrairement aux cookies normaux, ils échappent facilement aux méthodes de contrôle intégrées aux navigateurs, ce qui les rend plus difficiles à supprimer. Dans la mesure où Adobe a mis fin au support pour Flash Player fin 2020, les LSO liés à Flash appartiennent essentiellement aujourd'hui au passé. Ils ne jouent plus de rôle sur le web grand public et n’apparaissent plus que dans de rares environnements hérités.

Les supercookies basés sur l’UIDH sont moins des cookies que des identifiants injectés au niveau du réseau par le fournisseur d’accès Internet, à l’image du scandale Verizon au milieu des années 2010. Un tel dispositif est d’autant plus problématique qu’il est impossible de s’en débarrasser : aucun fichier local n’est créé, l’identifiant est ajouté en transit. Ce type de pratique est aujourd’hui rare, mais reste régulièrement cité comme exemple de dérive.

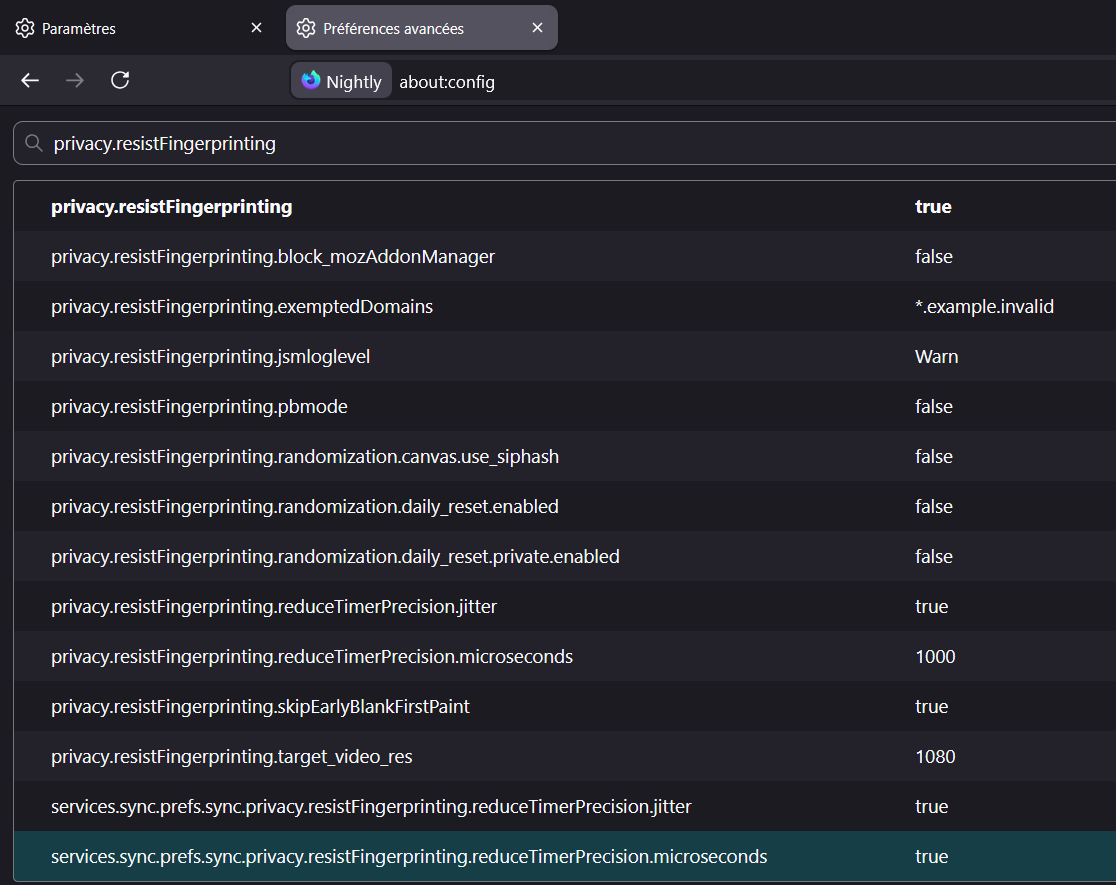

Les supercookies HSTS sont issus du détournement d’une fonctionnalité de HTTPS. À l’origine, HSTS (HTTP Strict Transport Security) est une politique de sécurité transmise via un en-tête HTTP, destinée à forcer systématiquement le chargement des pages HTTPS pour un domaine donné. D’un point de vue technique, le processus repose sur un mécanisme d’enregistrement des règles HSTS par le navigateur pour éviter aux sites web de renvoyer les informations de redirection à chaque visite. Problème, en activant ou non HSTS sur plusieurs sous-domaines, un site peut encoder un identifiant persistant dans cet état mémorisé ; cet identifiant peut ensuite être déduit en testant le comportement du navigateur lors de la connexion à ces sous-domaines, sans recourir aux cookies classiques, à condition que l’acteur qui a posé ces règles contrôle aussi les sous-domaines testés et les intègre comme ressources tierces sur d’autres pages.

Le cookie zombie, un super-supercookie

Il existe enfin une quatrième forme de supercookie, qui consiste davantage en un dérivé de supercookie qu’en un supercookie à part entière : le cookie zombie, ou « evercookie ».

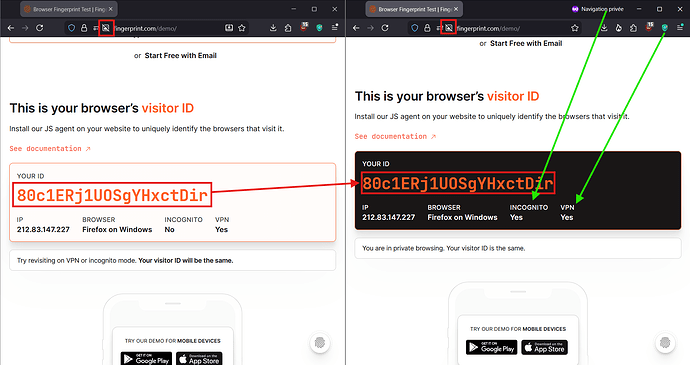

Les cookies zombies, comme leur nom l’indique, régénèrent automatiquement les cookies que vous supprimez. Ils y parviennent en multipliant les emplacements de stockage (LocalStorage, IndexedDB, cache, ETags, cache d’images…), et en les restaurant dès que l'un de ces emplacements est nettoyé.

Pour mieux visualiser, imaginez vouloir empêcher votre ancien colocataire d’accéder à votre appartement. Vous récupérez sa clé et vous vous en débarrassez. Or, prévoyant, il avait pris soin de cacher plusieurs doubles : un sous le paillasson, un autre dans sa voiture, un troisième chez un ami, un quatrième enterré dans le jardin, un dernier, encore, planqué dans une boîte à clés. Tant qu’une seule de ces copies subsiste, l’accès à votre maison est possible, et la clé que vous pensiez avoir éliminée finit toujours par réapparaître.

Inutile, donc, de préciser à quel point les cookies zombies sont dangereux pour vos informations personnelles et votre vie privée. Ils ne sont pas seulement persistants, ils créent la persistance. Et s’en débarrasser n’est pas une mince affaire.

Comment se débarrasser des supercookies et des cookies zombies ?

Il est difficile de supprimer des supercookies, mais à l’impossible nul n’est tenu. On l’a vu, les cookies Flash relèvent désormais presque de l’archéologie numérique. Dans les rares environnements où ils subsistent encore, il faut effacer les cookies et les données de site associées, car ces éléments n’étaient pas stockés dans le cache du navigateur. Pour un usage courant, ce point ne pose plus vraiment de problème.

Les identifiants UIDH injectés par certains opérateurs ne se gèrent pas localement, puisqu’ils sont ajoutés en transit. Le plus sûr consiste à chiffrer son trafic, d’abord en privilégiant systématiquement les sites HTTPS, puis en passant par un VPN, ce qui empêche le FAI d’insérer son identifiant. Une demande de désactivation peut être formulée auprès de l’opérateur qui doit en théorie s’y conformer, mais il faudra le croire sur parole. Précision utile : un VPN gratuit comme payant n’efface pas les supercookies stockés dans le navigateur ; il coupe uniquement le levier d’injection côté réseau.

Les détournements HSTS, eux, ont conduit les navigateurs à mieux encadrer la gestion de cet état particulier. En navigation privée, les informations enregistrées ne survivent pas à la fermeture de la fenêtre. En session classique, un nettoyage des cookies et des données de site suffit généralement à purger l’état HSTS associé, tandis que les listes préchargées restent actives pour la sécurité et n’interviennent pas dans le pistage.

Reste enfin le cas des cookies zombies, ou evercookies. La seule façon d’en venir à bout consiste à effacer toutes les données de site du domaine concerné et à empêcher leur réinstallation. Les protections intégrées aux navigateurs modernes, qui compartimentent de mieux en mieux les stockages tiers, permettent de limiter leur efficacité, tout comme les bloqueurs de traqueurs qui coupent court aux scripts chargés de les réinjecter.

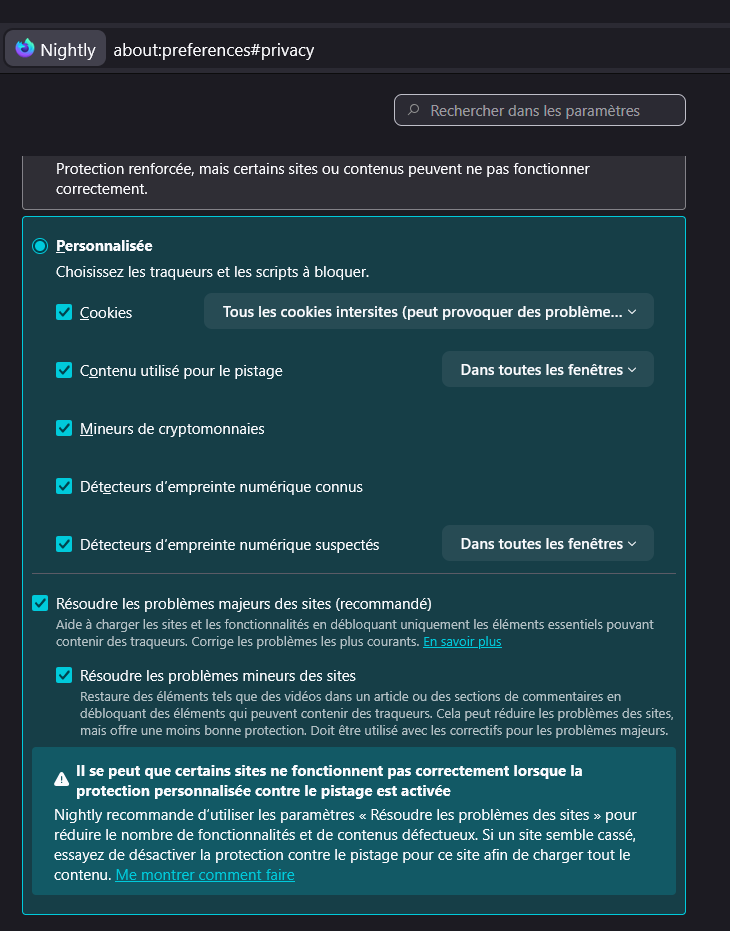

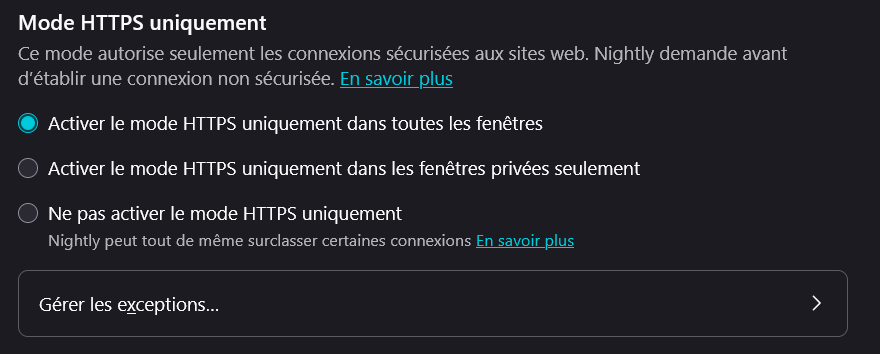

Au-delà de ces cas particuliers, quelques réflexes permettent d’assainir plus largement le terrain. Miser sur un navigateur doté d’une protection anti-pistage active par défaut coupe déjà une bonne partie des tentatives de suivi, d’autant que le blocage des cookies tiers est aujourd’hui bien maîtrisé sans provoquer d’effets de bord majeurs. Un nettoyage ponctuel des données de site pour les domaines sensibles remet les compteurs à zéro, tandis qu’un bloqueur de traqueurs fiable limite l’exécution des scripts utilisés pour réinstaller des identifiants persistants. Pour les sessions qui ne doivent rien conserver, la navigation privée fait parfaitement le travail, et pour réduire l’exposition sur le réseau, notamment face aux pratiques d’injection, la combinaison HTTPS et VPN reste l’option la plus simple et la plus efficace.