L'actualité devrait pourtant nous inciter à faire preuve de plus de vigilance, tant les menaces augmentent : chevaux de Troie, SMS surtaxés, applications malveillantes, etc. Quelles sont les mesures de précaution indispensables à prendre ? Comment les opérateurs et les banques protègent-ils leurs clients ? Quelles sont les méthodes les plus connues employées par les cybercriminels pour attaquer les terminaux mobiles ? Voici un état des lieux sur la sécurité mobile.

Le nouvel eldorado des cybercriminels

La prolifération des smartphones et des tablettes fait exploser le trafic de l'Internet mobile. Au troisième trimestre 2012, pas moins 22,3 millions de personnes se sont connectées à l'internet mobile par l'intermédiaire d'un site ou d'une application, soit 41,2% de la population vivant en France (source : Médiamétrie). Les terminaux mobiles constituent une manne d'informations extraordinaire pour les cybercriminels. Près de 89 % des utilisateurs stockent des données personnelles comme leurs contacts et leurs coordonnées, et 86 % des données multimédias (photos/vidéos, géolocalisation, notes...). Toujours d'après Médiamétrie, 40% d'entre eux stockent des informations à caractère confidentiel, telles que leurs codes Wi-Fi personnels, leurs coordonnées bancaires, leurs codes secrets, etc., mais seulement un tiers en moyenne utilise un simple code de verrouillage.

Les applications en ligne de mire

Avec 21% de parts de marché, l'OS d'Apple intéresse moins les cybercriminels qui se concentrent le plus souvent sur les cibles les plus nombreuses. De manière générale, iOS est réputé plus fiable, mais plusieurs failles de sécurité ont démontré qu'il n'est pas invulnérable. Des malwares tels que « Find and call » ou « Instaquotes - Quotes For Instagram » ont notamment été détectés en 2012, ainsi que des failles de sécurité sur Safari mobile ouvrant la voie à des menaces de phishing. Que cela soit sur Android, iOS, ou toutes autres plates-formes, la vigilance est désormais de mise.

Sécurité des réseaux mobiles 3G/ 4G et des applications bancaires

Certains d'entre eux ont tout de même consenti à témoigner et nous apporter leur expertise sur le sujet. Des témoignages parfois extrêmement contradictoires en l'occurrence sur la sécurité des applications bancaires et des nouveaux systèmes de paiement sans contact NFC (Near Field Communication). Tous confirment néanmoins la montée en puissance des menaces et mettent en lumière l'importance du comportement des utilisateurs pour préserver eux-mêmes leur sécurité.

Les connexions Wi-Fi

Ce n'est toutefois pas ce type de méthodes beaucoup trop complexes à mettre en œuvre que privilégient les cybercriminels pour s'attaquer aux terminaux mobiles. Dans la grande majorité des cas, ils utilisent les points faibles : réseaux Wi-Fi ouverts, chevaux de Troie cachés dans les applications, failles de sécurité des plates-formes et des navigateurs mobiles, sites Web contrefaits, spams SMS surtaxés, etc. Face à ces menaces, force est de constater que l'utilisateur se retrouve aujourd'hui en première ligne.

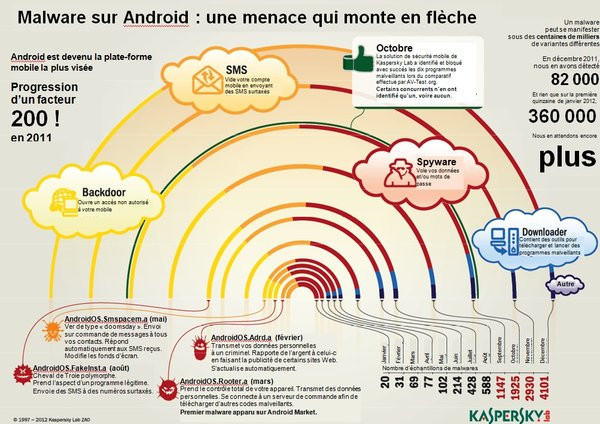

Crédit : Kaspersky Lab

Les services de contrôle à distance

Le taux d'adoption des services de contrôle à distance des opérateurs demeure très faible (5% chez SFR, par exemple) et leur efficacité est limitée. Si la carte SIM d'un terminal volé ou perdu est en effet extraite avant que vous ayez pu vous connecter au service, l'opérateur ne peut alors plus rien faire...

Les suites de sécurité des opérateurs

Avec la montée en puissance des attaques en 2012 sur Android (voir infographie de l'éditeur Kaspersky ci-dessous), les opérateurs multiplient les campagnes de sensibilisation notamment à travers leurs sites Internet. Depuis quelques mois, ils commencent également à proposer des applications de sécurité pour aider leurs clients à se protéger des nouvelles menaces, en particulier sur Android.

C'est le cas d'Orange qui vient d'annoncer un important partenariat avec la start-up américaine Lookout pour implémenter son application de sécurité sur ses terminaux Android dans tous les pays où ils les commercialisent. L'opérateur n'a bien évidemment pas choisi Lookout au hasard. Doté d'un antivirus particulièrement efficace, Lookout analyse chaque application pour dénicher les codes malveillants, scanne les sites Web pour éviter les phishings, sauvegarde les données personnelles sur le cloud, localise un terminal égaré à distance, etc. Le tout sans avoir aucun impact sur les performances du terminal ! Sans aucun doute, la protection la plus complète offerte par un opérateur actuellement.

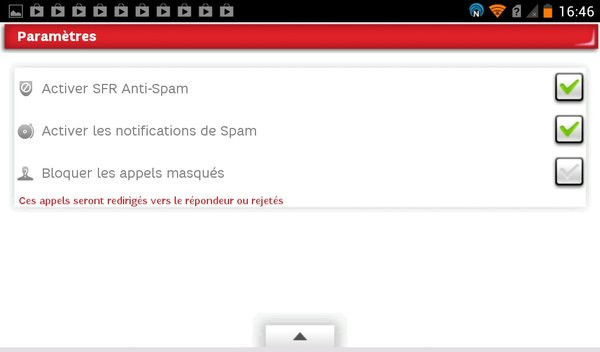

Depuis le mois de septembre 2012, SFR propose une suite de sécurité « SFR Sécurité Mobile » dotée de toutes les fonctions classiques que nous avons détaillées plus haut. Par ailleurs, l'opérateur met également à disposition de tous les utilisateurs (clients SFR ou non) une application baptisée « SFR Anti-Spam » (Android et BlackBerry). Elle permet de filtrer les spams SMS et de voir si la configuration (Android uniquement) présente des risques : mobile rooté, applications potentiellement dangereuses, mode de débogage USB activé...

Le troisième opérateur français Bouygues Telecom propose également une application baptisée Sécurité pour Android. Elle comprend notamment un filtre pour bloquer et signaler les spams SMS et vocaux. Point fort, le menu « Droit d'accès » permet de visualiser en un coup d'œil les droits accordés aux applications installées sur le terminal : accès aux fonctionnalités du téléphone, aux comptes, à la localisation, aux messages, etc. Présente également sur Lookout et d'autres antivirus mobiles, cette option permet de faire le tri des applications intrusives. Si vous ne disposez pas d'un antivirus d'installé, l'application vous recommande Norton Mobile Security.

Les précautions élémentaires

Les terminaux mobiles contiennent souvent beaucoup plus de données personnelles que les ordinateurs. Or, leur portabilité les expose à de plus grands risques de perte ou de vol et de piratage que ces derniers. Que l'on soit sur Android, iOS, Windows Phone, BlackBerry ou toutes autres plates-formes mobiles, la sécurisation des données passe le plus souvent par l'application de règles simples que l'on a tendance à négliger. Voici quelques précautions pouvant paraître évidentes pour certains, mais qui peuvent éviter bien des déconvenues au plus grand nombre.- Limiter au maximum l'enregistrement d'informations confidentielles en clair sur un terminal : coordonnées et opérations bancaires, codes Wi-Fi, mots de passe, etc.

- Changer systématiquement le code PIN installé par défaut et éviter de choisir un code trop simple de type : 1212, 1234...

- Mettre un code de verrouillage empêchant l'accès aux données

- Ne pas rooter (Android) ou jaibreaker (iOS) son terminal. Cette opération fait sauter les verrous entre les applications et les plates-formes mobiles. De plus, les boutiques alternatives n'exercent aucun contrôle sur les applications qu'elles proposent

- Lire les autorisations demandées par les applications lors de leur installation

- Vérifier que les sites nécessitant l'ouverture d'une session sont sécurisés

- Éviter de se connecter à sa banque, par exemple, sur des Wi-Fi ouverts

Le point sur la sécurité mobile avec Bouygues Telecom

Clubic : Comment les réseaux 3G/4G sont-ils protégés ?

Xavier Augustin : Le réseau mobile est sécurisé par la norme standard GSM. C'est un accès chiffré utilisé par tous les opérateurs qui ne se différencient pas, ou très peu, sur ce point. Si l'on parle du réseau Internet, il est assez peu sécurisé, car l'information circule en clair. Ce n'est pas dramatique, car c'est un réseau filaire difficile à intercepter, à moins de se brancher sur les équipements. Ce n'est pas le cas de l'accès radio (3G, Wi-Fi, Bluetooth...) dont le signal est plus facile à intercepter. C'est la raison pour laquelle nous sécurisons et nous chiffrons l'accès radio 3G/4G. Non seulement le canal est chiffré, mais en plus, il y a ce qu'on appelle une authentification forte portée par votre carte SIM.

Quels sont les risques lorsqu'on se connecte en Wi-Fi par rapport à une antenne 3G/4G ?

XA : Même si les points d'accès 3G/4G ne sont pas infaillibles, ce sont des technologies robustes et il est rare de les voir attaquer. Il faut savoir que les hackers vont toujours au plus facile en s'attaquant aux maillons faibles tels que les utilisateurs, les terminaux mobiles, les réseaux Wi-Fi ouverts, et les sites visités. Le Wi-Fi est vraiment l'accès radio qui pose le plus de problèmes. Souvent, l'utilisateur lambda ne sait pas trop sur quel réseau il se connecte. Il s'agit d'un gros problème, car il est extrêmement facile pour un pirate d'ouvrir un Wi-Fi gratuitement dans un lieu public et d'intercepter des informations. Il faut toujours privilégier soit les Wi-Fi opérateurs, soit les Wi-Fi publics vraiment connus. Il est impératif de vérifier la présence d'un petit cadenas et de s'authentifier sur le Wi-Fi sur lequel on se connecte, exactement comme on le fait chez soi.

Selon vous, est-il dangereux de vous connecter à une application bancaire ?

XA : Les banques ont des sites très bien sécurisés. Ils assurent un chiffrement bout en bout entre l'utilisateur et le site de la banque. Lorsque vous vous connectez à votre banque, il faut vérifier la présence d'un petit cadenas vert. Si c'est le cas, vous êtes tranquille. Le cadenas à deux avantages : toutes les données échangées sont chiffrées, et il permet d'authentifier le site bancaire.

Les hackers ne savent pas imiter ce type de certification ?

XA : Si un hacker a fabriqué un faux site du Crédit Agricole, par exemple, il n'y aura pas de petit cadenas vert, c'est impossible. Pour avoir cette certification, il faut demander un certificat à une autorité de certification telle que VeriSign (la plus connue). Elle vous garantit l'authenticité du certificat, ce qu'un hacker ne peut évidemment pas obtenir.

Que pouvez-vous nous dire sur services de paiement sans contact NFC (Near Field Communication) ?

XA : C'est quelque chose de nouveau prévu pour cette année 2013 et qui est soumis à la norme PCI DSS : une des normes de sécurité les plus exigeantes imposées par les réseaux de cartes bancaires (Visa, Mastercard, etc.). Bouygues Telecom va devoir se mettre en conformité avec cette norme pour proposer ces nouveaux services. Ce qui est très surprenant, c'est que ces réseaux bancaires ont énormément d'exigences, alors qu'aujourd'hui, nous avons des cartes bancaires qui ne sont absolument pas sécurisées. Tout d'abord, toutes les informations sont indiquées en clair : numéro de compte, date de validité, pictogramme, etc. Mais en plus, la bande magnétique au dos de la carte permet de récupérer tous les identifiants bancaires à l'aide d'un appareil coutant 2 euros dans le commerce ! C'est absolument incompréhensible.

Lorsqu'on parle de sécurité sur le paiement bancaire, il faut savoir d'où on part et où on va. Les opérateurs développent la technologie du sans contact qui est au départ, en termes de sécurité, bien supérieure à ce que l'on trouve aujourd'hui. Le principe qui va être mis en œuvre, c'est que l'on va faire rentrer l'équivalent d'une carte bancaire dans un coffre-fort que l'on mettra dans une nouvelle génération de cartes SIM. Cela nécessitera une bonne coopération avec les banques et les fournisseurs de services (SNCF, RATP...) chargés de développer les applications qui devront également répondre à des normes de sécurité complexes.

Le NFC est-elle une technologie vraiment fiable ?

XA : La technologie est parfaitement robuste et fait l'objet des plus hautes certifications en termes de sécurité EAL4+ (Evaluation Assurance Level 4+). Cela ne signifie pas qu'il n'y a pas de vulnérabilités, il y a toujours des failles et des bugs qui sont en principe corrigés très rapidement par les éditeurs sérieux. Faut-il encore que l'utilisateur fasse bien les mises à jour. Si par exemple Apple sort une mise à jour de l'iOS, son installation dépend de l'utilisateur. S'il ne la fait pas, il a un terminal qui est vulnérable et qui peut être attaqué. La sécurité ne repose pas que sur les opérateurs, mais également sur les banques, les fournisseurs de services et, bien sûr, les utilisateurs.

Conclusion

Avec la prolifération des menaces sur les plates-formes mobiles, la multiplication des vols de smartphones, et les services de paiement sans contact qui vont commencer à être déployés cette année, la sécurité mobile va devenir inévitablement un sujet de préoccupation majeure pour les consommateurs. Si Android semble la plate-forme la plus visée, il ne faut pas pour autant penser que l'on est en toute sécurité sur les autres plates-formes. Côté opérateurs, les points d'accès sont bien protégés et très rarement attaqués. Toutefois les menaces ne cessent de se diversifier et les opérateurs se retrouvent sous le feu des projecteurs à cause notamment des SMS surtaxés qu'ils facturent à leurs clients.En provenance d'URL infectées, ou d'applications malicieuses (parfois de parfaits clones d'applications connues), les SMS surtaxés font des ravages actuellement. C'est sans doute l'une des raisons qui a poussé les trois opérateurs historiques à proposer précipitamment des outils de sécurité antispams SMS et vocaux pour limiter la casse. Malheureusement, les applications malicieuses qui composent des numéros surtaxés à l'insu de leur propriétaire sont découvertes seulement une fois qu'elles ont été signalées... par les victimes. La meilleure défense demeure donc une vigilance accrue.Tous les experts en sécurité que nous avons rencontrés sont unanimes, on assiste à une recrudescence des menaces via les technologies sans fil des terminaux mobiles. Le Wi-Fi est sans conteste la technologie radio qui pose le plus de problèmes. Les attaques se concentrent non pas sur votre Wi-Fi personnel à la maison (en principe protégé par une authentification forte), mais sur les hotspots publics non sécurisés. De très nombreux utilisateurs non avertis ou imprudents sont tentés de s'y connecter et prennent des risques.

Pour les hackers, il est en effet extrêmement simple d'ouvrir un réseau Wi-Fi gratuitement dans un lieu public, de le nommer de manière trompeuse (comme le restaurant ou l'aéroport où vous vous trouvez, par exemple) et d'attendre tranquillement que des utilisateurs s'y connectent. Ils peuvent alors intercepter toutes sortes d'informations confidentielles (mots de passe, pièces jointes, courriers...), prendre la main sur votre compte email ou Facebook, subtiliser vos identifiants bancaires, usurper votre identité, etc. En fonction des données interceptées et ce que va en faire le hacker, les déconvenues peuvent être plus ou moins lourdes de conséquences. Le Wi-Fi n'est pas le seul point faible... Les modules Bluetooth, GPS et NFC peuvent être également sollicités à votre insu par les cybercriminels.

Se connecter en mobilité

Les réseaux Wi-Fi communautaires mis à la disposition des abonnés notamment par les FAI et les opérateurs mobiles représentent un excellent moyen de se connecter en toute tranquillité en mobilité. Étant donné qu'il faut s'identifier pour s'y connecter, ils sont à priori bien protégés, même si des incidents peuvent toujours survenir. Malheureusement, on n'en trouve pas partout et en particulier là où on en a souvent besoin : aéroports, gares, stations de bus, terrasses de café, hôtels, etc. Les hackers le savent, la tentation de se connecter sur les Wi-Fi ouverts est grande.Dans les lieux publics que nous venons de citer, il faut donc systématiquement privilégier les réseaux Wi-Fi où l'on vous fournit des codes pour vous authentifier. C'est le cas dans de nombreux lieux comme le Mac Donald, Starbucks, etc. Les autres possibilités sont de souscrire à un service comme FON (pour ceux qui ne sont chez SFR car il est déjà inclus) qui dispose de plus de 7, 7 millions de hotspots à travers le monde, d'acheter un pass sur les réseaux Wi-Fi payants trouvés, ou encore de privilégier l'accès 3G si l'on en a un.

Comment se prémunir des attaques sur les hotspots publics ?

Certes il est toujours possible de sécuriser ses connexions email par SSL et de consulter uniquement des sites cryptés (HTTPS), mais ce n'est pas forcément évident sur un petit écran de smartphone. Ces précautions permettent de limiter les risques, mais cela peut s'avérer assez contraignant pour les néophytes.

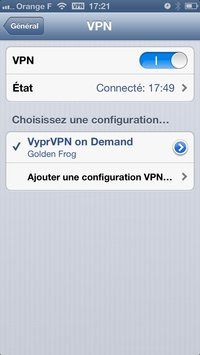

Installer un VPN

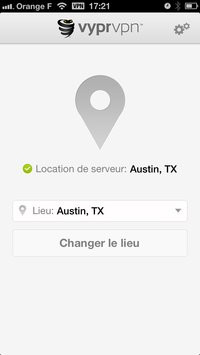

Pour surfer sans risque sur les hotspots publics, il est possible d'installer un VPN (Virtual Private Network) gratuit ou payant. Le principe est le même que sur un ordinateur, le service assure une connexion privée entre le terminal et le serveur VPN. Il modifie votre adresse IP via des serveurs proxys situés généralement à l'étranger et chiffre toutes les données qui transitent entre votre terminal (smartphone ou tablette) et Internet.

Les plates-formes Android et iOS notamment comportent un client VPN intégré à configurer dans les réglages système. Mieux encore, il est possible de gérer une connexion VPN via une application dédiée (Android 4 et iOS 5 et ultérieurs). Tout d'abord, il faut sélectionner un fournisseur VPN gratuit tel que Freedoom-IP, ou payant tels que Hyde My Ass ou VyprVPN (environ 10 €/mois). Pour ne pas se plonger dans des réglages du terminal, le plus simple consiste à passer par une application qui va tout gérer pour vous telle que OpenVPN (Android), ou DashVPN (iOS), par exemple. Une fois installé, il ne reste plus qu'à s'identifier pour se connecter anonymement. Avant de choisir un service VPN, il convient de bien lire les conditions de protection de la vie privée, en particulier pour les services gratuits. Les abonnements payants assurent généralement une meilleure stabilité et des débits nettement plus rapides.

Cybercriminalité

Clubic : Quels sont les risques lorsqu'on se connecte à son appli bancaire via le réseau mobile ? La connexion passe-t-elle en HTTPS ?

Damien Bancal : Le danger est réel. Les téléphones mobiles sont des passoires. J'ai pu constater que beaucoup de data bancaires sont sauvegardées dans les smartphones. Quant à la technologie HTTPS, il sécurise les données durant la communication avec la banque, mais pas avant lorsqu'il saisit ses données, ou après s'il les sauvegarde.

Que préconiseriez-vous pour accroître sa sécurité sur un smartphone ou une tablette ?

DB : Je suis, pour le moment, totalement contre l'utilisation d'une application pour me connecter à ma banque. Pour être sécurisé, il faudrait mettre en place un VPN et avoir accès aux données sauvegardées dans le téléphone.

Que pensez-vous des suites de sécurité mobiles ?

DB : Elles sont utiles face aux attaques connues, mais bien inutiles face à des applications dont les droits ont été donnés par le client. Au mois de janvier dernier dans un salon dédié à la cybersécurité, j'ai assisté à une démonstration édifiante : lors de son installation, une application Android réputée fiable demandait un droit d'accès à l'email du propriétaire du téléphone. Toutes les personnes qui ne lisaient pas le « mode d'emploi » voyaient leur email intercepté ! Autant dire que certaines applications peuvent demander encore bien plus et si elles sont malveillantes subtiliser de nombreuses informations sensibles.

Pensez-vous que les menaces sur les mobiles vont s'accentuer ?

DB : Elles augmentent depuis plusieurs mois déjà. En février 2012, j'expliquais sur zataz.com comment nous avions découvert l'action d'un pirate. Il avait installé des QR Codes dans le métro parisien. Ce dernier incitait à télécharger un jeu vidéo gratuit... qui n'était rien d'autre qu'un cheval de Troie, un logiciel espion.

Les attaques via les réseaux Wi-Fi publics sont-elles courantes et avérées en France?

DB : Non seulement courantes, mais terriblement efficaces. Lors du Forum International de la Cybersécurité, j'ai assisté à une démonstration d'étudiants de l'Epitech qui y avaient installé de fausses connexions Wi-Fi. Il était impressionnant de voir le nombre de terminaux mobiles s'y connecter et les informations qui pouvaient être interceptées de cette manière. Bien sûr, il existe d'autres techniques. Des hackers peuvent par exemple jouer avec le Bluetooth ouvert des smartphones et lancer des bugs de communication pour s'y introduire.

Selon vous, quelle est la plate-forme la plus sure entre Android et iOS ?

DB : La balance penche pour le moment pour iOS.

Quelles sont les solutions pour éviter de télécharger des applications malveillantes ?

DB : Choisir les boutiques officielles ; lire systématiquement les autorisations à accorder avant d'installer une application ; se méfier des cadeaux ; se demander si l'application que l'on souhaite installer est indispensable ; ne jamais connecter une application tierce à un réseau social.

Lors du 5ème colloque du Club des directeurs de sécurité des entreprises, un représentant de la DCRI (Direction Centrale du Renseignement Intérieur) a expliqué qu'un logiciel permet aux hackers de casser n'importe quel code de protection d'un téléphone volé en quelques minutes. Est-il facile de se le procurer ?

DB : Il a bien fait de rappeler que ce type d'outil existe. Non seulement il se trouve facilement, mais il est simple d'utilisation et efficace. Je ne connais pas une boutique de téléphonie mobile permettant de jailbreaker son portable qui ne le possède pas. L'outil entre autres permet de modifier le code IMEI.

La DCRI a affirmé pouvoir collecter des informations sensibles via les services de paiement sans contact NFC (cartes bancaires, de métro NFC...) à une distance de 15 mètres. Que pensez-vous de la fiabilité du NFC ?

DB : Lors du salon EUSecWest d'Amsterdam 2012, des experts ont montré la simplicité avec laquelle ils étaient parvenus à manipuler le système de paiement sans contact NFC/RFID des services de transports en commun du New Jersey et de San Francisco. Une faille de sécurité du système leur permettait de créditer à volonté des titres de transport sur un terminal Android. Les exemples sont nombreux. Des hackers avaient démontré lors d'une compétition que le Samsung Galaxy S3 présentait une faille de sécurité permettant d'installer une application malveillante via le NFC. Ou encore l'application Android Paycardreadre capable de pirater les cartes bancaires. Cette technologie très jeune est pourtant à nos portes. Le marketing et l'appétit des entreprises à vouloir sortir "LA" technologie avant son voisin nous met en danger, nous utilisateur.

Conclusion

Grâce à leurs technologies sans fil, les terminaux mobiles sont capables de nous offrir une multitude de services dont il devient de plus en plus difficile de se passer. Malheureusement, elles en font également des cibles privilégiées pour les cybercriminels qui ne cessent de perfectionner leurs méthodes de piratage via les connexions sans fil.Outre la nécessité d'éteindre systématiquement les modules Wi-Fi, Bluetooth, GPS et NFC lorsqu'on en a pas besoin, il faut désormais redoubler de vigilance en particulier sur les hotspots publics non sécurisés. Bien que réservée aux utilisateurs expérimentés, l'installation d'un VPN représente sans doute la meilleure solution pour éviter les risques sur les hotspots publics.

Leur impact sur les performances des terminaux mobiles peut-être également plus ou moins perfectible, en fonction des performances du terminal. Elles permettent néanmoins de se protéger contre les applications malveillantes connues, de scanner les URL potentiellement dangereuses, de visualiser les autorisations intrusives de certaines applications, de contrôler son terminal à distance en cas de perte ou de vol, ou encore d'installer un pare-feu (Avast Security Mobile) sur un terminal routé.

L'énorme marché de la sécurité mobile attire également d'autres acteurs et de nouvelles solutions commencent à émerger. C'est le cas de Lookout qui est une start-up basée à San Francisco dont l'activité se concentre uniquement sur la sécurité mobile (Android, iOS et Kindle). Elle propose une solution basée sur le cloud qui compte plus de 30 millions d'utilisateurs répartis dans 170 pays à travers le monde. Nous avons sélectionné trois solutions de sécurité mobile -Avast Security Mobile, Lookout Mobile Security, et Kaspersky Mobile Security - pour voir l'étendue de leur possibilité. Par ailleurs, nous avons profité de l'occasion pour faire un tour d'horizon de la sécurité mobile bancaire avec un responsable d'une grande banque française.

Avast Mobile Security

Vraiment très bien réalisée, la suite de sécurité se révèle simple à utiliser au quotidien. Le menu Protection Vie Privée, par exemple, permet de visualiser en un coup d'œil à quoi peuvent accéder les applications installées : localisation, messages, SMS, contacts, etc. Une option vraiment importante pour détecter les applications trop intrusives et susceptibles d'utiliser des données confidentielles à votre insu.

Parmi les fonctionnalités intéressantes, soulignons une option de filtrage d'appels et de SMS provenant de numéros spécifiques commençant par « O8 », par exemple, et surtout un Pare-feu. Bien que cela soit vraiment déconseillé, le Pare-feu est intéressant pour les utilisateurs qui ont rooté leur terminal et qui téléchargent des applications sur des boutiques alternatives à Google Play. Outre son antivirus qui scanne sur demande ou en temps réel lors de la première exécution d'une application, Avast Mobile Security propose un Bouclier Web efficace qui vous avertit lorsqu'il détecte un problème dans une URL. Une suite très prometteuse.

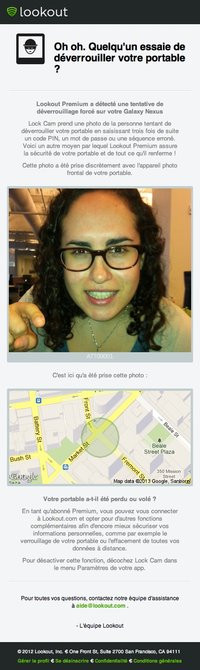

Lookout Mobile Security

Disponible pour Android, iOS, et Kindle, la suite de sécurité 100% mobile de Lookout qui a récemment conclu un partenariat stratégique avec Orange ne manque pas d'attraits. Proposée en version gratuite ou payante pour Android (2,49 €/mois ou 24,99 €/an avec une offre d'essai de 14 jours), son fonctionnement n'a absolument aucun impact sur les performances du terminal.

La version gratuite de Lookout est presque aussi efficace et complète que la version payante, en dehors de quelques options. Là encore, on trouve toutes les fonctions de contrôle à distance, mais le service se démarque toutefois avec deux options très originales en cas de vol ou de perte d'un terminal : Lock Cam et Lock Screen (version Premium). La première, Lock Cam, utilise la caméra frontale en toute discrétion pour prendre un cliché lorsqu'une personne tente à trois reprises de saisir un mot de passe incorrect pour déverrouiller votre terminal. La photo de l'intrus vous parvient alors par email avec sa position géographique. Des informations qui peuvent être évidemment très précieuses.

Quant à Lock Screen (version Premium), elle permet d'afficher à distance via son espace Web Lookout un message personnalisé sur l'écran d'accueil verrouillé. Si une personne a trouvé votre portable, vous pouvez ainsi lui envoyer un mot et vos coordonnées pour qu'elle vous contacte. En dernier recours, Lookout peut faire retentir une puissante sirène et réaliser une ultime localisation avant que la batterie ne s'épuise...

Lookout est de loin l'application de sécurité la plus populaire d'Android avec plus de 400 000 commentaires ! Le programme scanne chaque application installée et affiche le détail des droits d'accès demandés. Loukout surveille également la navigation en analysant chaque site Web pour éviter le phishing (très utile aussi sur iOS). Enfin, le service permet de sauvegarder et restaurer ses données personnelles telles que les historiques d'appels, les contacts et les photos via un espace Web dédié. Sur iOS et Kindle, il n'est en revanche possible de sauvegarder que ses contacts. Sans aucun doute l'une des meilleures applications de sécurité mobile.

Kaspersky Mobile Security

Bien connu par les internautes avertis dans le monde du PC, Kaspersky propose une suite de sécurité mobile pour Android (10,95 €/an ou 14,95 €/an sur tablette). Les avis des utilisateurs sur Google Play sont nettement plus mitigés que pour Avast et Lookout. L'éditeur obtient quand même une note moyenne honorable de 4, 2 étoiles, mais doit se contenter de seulement quelque 8 000 commentaires contre 235 000 et 402 000 pour ses deux concurrents précités. Des résultats qui peuvent s'expliquer par l'absence d'un antivirus dans la version gratuite, et une période d'essai assez réduite de 7 jours pour la version payante.

La plupart des experts en sécurité reprochent l'impact des suites de sécurité sur les performances des smartphones. L'installation de Kaspersky Mobile Security nous a pris plus d'une heure... L'application provoque en effet quelques ralentissements, mais ils demeurent supportables avec un smartphone suffisamment puissant. Côté fonctionnalités, on retrouve les incontournables fonctions antivols : verrouillage, effacement, localisation, etc. à distance. Le tout peut être géré via une interface Web qui permet en outre de sauvegarder et restaurer au besoin ses contacts et ses historiques d'appels.

Par ailleurs il dispose d'une option baptisée Mugshot capable de prendre discrètement un cliché avec la caméra frontale lorsqu'un individu tente de déverrouiller le terminal à plusieurs reprises. Basé sur le cloud, le service analyse automatiquement toutes les applications téléchargées, filtre les appels et les SMS indésirables, bloque les sites et les liens potentiellement dangereux, etc. Une suite assez complète, mais qui n'est pas encore au niveau des versions PC de l'éditeur.

Comment les applications bancaires sont-elles protégées ?

Clubic : Quel type de sécurité utilise BNP Paribas pour ses applications mobiles ?

Delphine Asseraf : Aujourd'hui, le smartphone est incontournable pour nos clients et BNP Paribas souhaite accompagner ces nouveaux usages en proposant des services bancaires mobiles étendus : consultation de comptes, virements, classement des dépenses et des recettes, accès au conseiller simplifié, tableau de bord et historique sur 13 mois des opérations. BNP Paribas est particulièrement vigilante à développer ses applications en respectant les standards du marché :

- le client doit saisir son identifiant puis son mot de passe à 10 chiffres sur un clavier virtuel

- les transactions sont chiffrées

- aucune donnée bancaire n'est stockée sur le téléphone ou dans l'application

- les transactions sont sécurisées par une stratégie multicanale

Quels sont les risques lorsqu'on se connecte à son appli bancaire via le réseau mobile ?

DA : Se connecter sur son application bancaire mobile présente des conditions de sécurité similaires à une connexion sur un ordinateur de bureau à partir du moment où le client respecte les règles de sécurité simples : ne pas communiquer son identifiant à des tiers, ne pas stocker sur son téléphone ses identifiants et codes sous forme de notes par exemple, éviter de se connecter dans un environnement peu maîtrisé comme le métro ou les transports en commun.

La connexion se fait-elle en HTTPS ? Si oui, cette technologie est-elle toujours sûre ?

DA : Le protocole SSL est utilisé pour sécuriser les transactions et cette norme garantit toujours la sécurité des échanges.

À votre avis, faut-il utiliser des logiciels de sécurité sur les terminaux mobiles ?

DA : Nous recommandons à nos clients d'installer des logiciels de sécurité sur leurs terminaux lorsque ces derniers sont disponibles sur les plates-formes.

Les risques sont-ils accrus lorsqu'on se connecte en mobilité à son compte via un réseau Wi-Fi ?

DA : Il est conseillé de se connecter à partir de réseaux WiFi sécurisés. Mais la mise en place systématique d'une connexion HTTPS pour accéder aux sites de banque en ligne de BNP Paribas (mobile comme standard) a pour objectif de rendre la communication réalisée par nos clients indépendants du type de connexion qu'ils utilisent (réseaux Wi-Fi publics, 3G ou ADSL).

Quels conseils donneriez-vous à vos clients pour accroître leur sécurité lorsqu'ils se connectent à leur application bancaire ?

DA : Les règles sont similaires aux bons réflexes qu'il faut avoir sur tous les médias : regarder toujours l'adresse des sites lorsqu'il s'agit de sites mobiles et ne pas faire de transactions sensibles si ceux-ci ne sont pas sécurisés (HTTPS), faire attention à la provenance des applications, ne pas oublier de se déconnecter des applications.

Conclusion

Les suites de sécurité mobiles apparaissent de plus en plus indispensables. Nous avons été assez agréablement surpris par l'étendue des possibilités offertes des suites gratuites d'Avast et Lookout. Sans gêner l'utilisateur, elles permettent d'être plus attentif au quotidien notamment sur les droits d'accès que l'on accorde à telles ou telles applications. Elles sont également très utiles pour éviter les faux sites et les liens infectés qui se propagent comme un feu de paille sur Internet.Aussi efficaces soient-elles, les suites de sécurité mobiles ne permettent pas de bloquer toutes les menaces. Les cybercriminels changent souvent de méthodes, et il faudra sans doute attendre encore quelques années avant qu'elles deviennent aussi efficaces sur mobiles que sur PC.Les cybercriminels font feu de tout bois en particulier sur la plate-forme Android, créant au passage un gigantesque marché. Éditeurs, opérateurs, fabricants, banques, et toutes sortes de nouveaux acteurs se disputent le marché de la sécurité mobile. Reste toutefois à convaincre le plus gros des consommateurs qui ne se préoccupe pas encore vraiment des risques liés à l'Internet mobile. Techniquement, beaucoup de progrès restent à faire pour que les utilisateurs néophytes puissent surfer sans avoir à se préoccuper de leur sécurité, un peu comme sur un PC.

L'opérateur SFR nous a confié que la principale préoccupation de la majorité de ses clients concerne le vol/perte du terminal mobile. Actuellement, seulement 5 % des clients SFR utilisent le service gratuit de l'opérateur de contrôle à distance (permettant notamment de localiser un terminal égaré), mais ce chiffre croît de façon notable ces derniers mois. Même son de cloche chez Bouygues Telecom, qui multiplie les campagnes de sensibilisation sur la sécurité mobile, tout en développant des solutions de protection dédiées pour ses clients. Orange, qui n'a pas malheureusement pas souhaité répondre à nos questions sur le thème de la sécurité mobile, aurait investi une somme estimée à plusieurs centaines de millions de dollars (le montant n'a pas été communiqué officiellement) dans la start-up californienne Loukout afin de pouvoir implémenter sa suite de sécurité dans les terminaux Android commercialisés sous sa propre marque. Preuve des enjeux colossaux que représente le marché de la sécurité mobile.

Les principaux éditeurs de suites de sécurité pour PC/Mac s'investissent de plus en plus sur le marché de la mobilité, mais la partie est encore loin d'être gagnée. Avec sa suite 100% mobile forte de 30 millions d'utilisateurs à travers le monde, la jeune start-up Lookout parvient déjà à leur faire de l'ombre et ce n'est sans doute qu'un début.

Comme nous l'avons vu tout au long de ce dossier, la meilleure des protections reste la vigilance, et la mise en place de quelques règles de bon sens : privilégier les boutiques d'applications officielles, faire systématiquement les mises à jour, installer un code de verrouillage, éviter d'enregistrer des informations confidentielles en clair, etc. Utiliser enfin au minimum les outils que les opérateurs mettent gratuitement à notre disposition en cas de vol, et garder à l'esprit que les menaces sont bien réelles et très diverses...