Contre XorDdos, Microsoft a les armes qu’il faut : Microsoft Edge et Microsoft Defender Antivirus, principalement.

XorDdos, un botnet qui s’attaque aux machines sous Linux et découvert pour la première fois en 2014, sévit fortement depuis fin 2021. Microsoft indique avoir observé une augmentation de 254 % de son activité au cours des six derniers mois. Inutile de paniquer toutefois, puisque le géant de Redmond a la parade : utiliser son navigateur Edge, entre autres.

La menace...

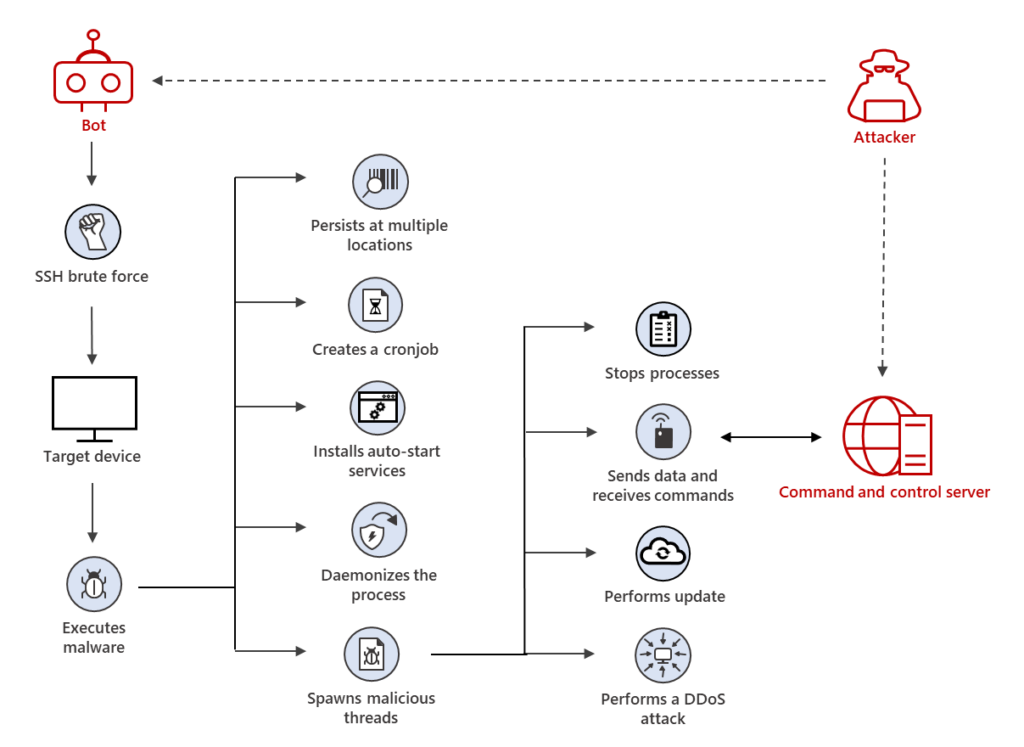

L’article publié par Microsoft, très qualitatif au demeurant, précise que XorDdos cible les systèmes d'exploitation fondés sur Linux, couramment déployés pour les infrastructures en nuage et les appareils de l'Internet des objets (IoT). Il forme ainsi un réseau de machines zombies susceptibles d’être utilisées pour mener des attaques DDoS (déni de service distribué). Ces attaques sont de plus en plus intensives. Microsoft rappelle celle de 2,4 Tbps perpétrée en août 2021, à laquelle on peut ajouter celle de 3,47 Tbps orchestrée en novembre de la même année. Le réseau de machines zombies de XorDdos ne se limite toutefois pas à ce type d’attaques, il sert aussi à porter des attaques par force brute sur des serveurs Secure Shell (SSH).

Pour ne rien arranger, XorDdos bénéficie de mécanismes d'évasion et de persistance qui lui permettent de rester à la fois furtif et actif. L’article détaille :

Ses capacités d'évasion comprennent la dissimulation des activités du malware, la contournement des mécanismes de détection fondés sur des règles et la recherche de fichiers malveillants fondée sur le hachage ainsi que l'utilisation de techniques antiforensiques pour briser l'analyse reposant sur l'arbre des processus. Nous avons observé lors de campagnes récentes que XorDdos dissimule les activités malveillantes à l'analyse en écrasant les fichiers sensibles avec un octet nul. Il comprend également divers mécanismes de persistance pour prendre en charge différentes distributions Linux.

Outre les désagréments et les menaces induits par ce type d’attaques, Microsoft rapporte avoir observé que les « appareils d'abord infectés par XorDdos étaient ensuite infectés par d'autres logiciels malveillants tels que la porte dérobée Tsunami, qui déploie ensuite le mineur XMRig ». L’équipe précise qu’elle n’a pas observé XorDdos installer et distribuer directement des programmes secondaires comme Tsunami, mais pense qu’il sert bien à déployer des malwares.

Les parades...

Dans un premier temps, Microsoft livre le résultat de son analyse de XorDdos afin d’aider les administrateurs à comprendre les mécanismes et à protéger leurs réseaux. Dans un second, l’équipe fait quelques recommandations. Elle en profite pour vanter les solutions Microsoft qui sont, selon elle, capables de protéger les systèmes Linux contre la menace XorDdos.

L’article invite ainsi les utilisateurs Linux à adopter Microsoft Edge ou tout autre navigateur prenant en charge Microsoft Defender SmartScreen.

Il incite également à lutter contre XorDdos avec Microsoft Defender pour point de terminaison Linux, en utilisant notamment la fonctionnalité de découverte d’appareils (mappage des appareils d’un réseau).

Enfin, Microsoft encourage le recours à l’antivirus Microsoft Defender ou au moins à la détection et à la réponse des points de terminaison (PEPT) en mode bloc. Pour les appareils exécutant Microsoft Defender comme antivirus principal, « PEPT en mode bloc fournit une couche supplémentaire de défense en permettant à Microsoft Defender d’effectuer des actions automatiques sur les détections de PEPT comportementales après violation ». Pour ceux dont l’antivirus Microsoft Defender n’est pas le produit antivirus principal, PEPT s’exécute en mode passif et fonctionne en arrière-plan pour corriger les artefacts malveillants détectés.

Source : Microsoft